Hackstory.es Los primeros grupos de hackers (extended)

From Hack Story

Las universidades tenían las máquinas y las redes, pero allí no nacieron los primeros grupos de hackers. En las universidades había equipos, no grupos, formados por profesores, becarios, investigadores, funcionarios... algunos extremadamente comprometidos con una revolución que no sólo estaban viviendo, sino construyendo con sus propias manos: las redes, los grupos de noticias, RedIRIS...

En las universidades había hackers, sí. Hackers que sin manual tuvieron que aprender cómo conectar con EARN o cómo montar un servidor web. Pero eran hackers que cobraban por este trabajo, sin tener que preocuparse por pagar las máquinas o la conexión. Hackers de guante muy blanco, difícil distinguir la fina línea entre el científico y el hacker.

Los alumnos de estas universidades jugaban en otra liga: a mediados de los 80 empezaba a haber ordenadores en los centros de enseñanza, pero muy pocos, y el acceso a redes para el alumnado no llegaría hasta los 90. Así que, si alguien quería entrar en un servidor para ver sus entrañas, o formaba parte de la jerarquía de becarios, profesores, etc, o entraba por el otro lado.

Esta fue la segunda generación de hackers, los chavales de la calle, que anhelaban tocar, estudiar, asaltar las máquinas y redes que estaban en las empresas y universidades, porque sólo grandes empresas y universidades podían pagarlas. Hackers de día, pero sobre todo de noches, eran adolescentes que no llegaban a los 20 años. Herederos directos de los hardware hackers -los que construyeron sus propios ordenadores-, como Alberto Lozano. Son los chicos del Spectrum, de las BBSs, los videojuegos pirateados, los chavales que vieron la película Juegos de Guerra (Wargames) en 1983 y quedaron impactados.

Aunque siempre hubo y habrá quien vaya por libre, eran tan pocos que la evolución natural sería unirse en grupos, para intercambiar la tan valiosa información, para presumir o para hacerse unas risas. ¡Por fin alguien que me entiende, alguien con quien hablar de lo que me interesa!

Y así como los primeros hackers que, teniendo ante sí una máquina, empezaron a construir programas que le diesen vida, la historia de aquellos hackers de barrio sería la misma... o parecida: crear lo que no había y, en cuanto a lo que ya existía, fuesen programas o redes, si era de pago... piratearlo.

La gente de mi generación, que ha seguido a ritmo constante, tiene historias muy similares. Somos hackers por necesidad, la informática de la época era escasa y cara y tenías que buscarte la vida para tener herramientas, información, acceder a redes, investigar como funcionaban... para hacer los programas que te evitarían el pago.[1]

Hubo un tiempo en que Internet era solamente un lugar para los supervivientes , un tiempo en el que el conocimiento se adquiría a base de mucho trabajo personal.

Un tiempo en el que el respeto se ganaba compartiendo con los que no sabían aquellas cosas que habías aprendido con esfuerzo.

Un tiempo en que la tecnología dejaba de ser mágica porque aprendías a leer en sus entrañas y podías llegar a comprenderla.

En aquel tiempo un Hacker era aquel que descubría que por mucho que aprendiera sobre sistemas siempre sabia muy poco.

Hacker era el que conseguía programar esa rutina aun mas pequeña y bella.

Hacker era aquel que respetaba el trabajo de otros a los que reconocía como iguales.

Esta es una página sencilla y un poco espartana, como eran entonces las cosas, dedicada a todos los amigos que tuve la suerte de encontrar por las líneas en aquella etapa, he aquí algunos de ellos :

Ender Wiggins, Omaq, Akira, CenoIx, Agnus Young, D-Orb, Partyman, Quijote/AFL, Pink Pulsar, HorseRide, BlackMan/KhK, Wendigo/Khk, Mave/KhK, El Enano, Bugman, Joker, Spanish Taste, Stoner, binary digitz, Cain, Spectro, GURU JOSH, The Mentor, Savage ...

Que yo recuerde, a ninguno de ellos les he oído o leído nunca llamarse hacker a si mismos.[2]

Contents |

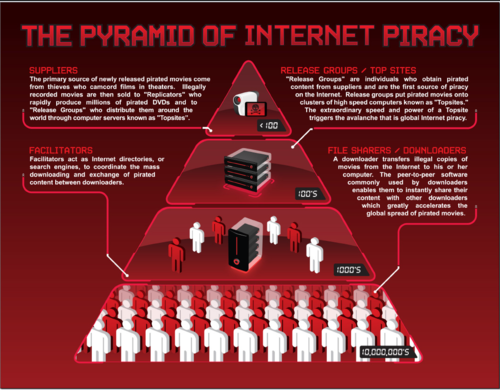

La escena warez

La llamada escena warez fue la primera de las que componen la escena hacker, hasta el extremo de autodenominarse a veces simplemente la scene y considerarse con identidad propia, aparte de la cultura hacker. Pero en temas tan "underground" los límites son confusos y cabe decir que, a pesar de la confusión popular, la Scene, con mayúscula, no es exactamente igual a escena warez.

Aclarando conceptos

Ambas escenas nacieron al mismo tiempo, con la desprotección de juegos y programas. Pero mientras la escena warez distribuía sus productos al gran público y a veces cobraba por ellos, la Scene, la élite, se quedó en grupos muy discretos de cracking de software, distribuido en pequeños círculos, sin ánimo de lucro y en un entorno de competición entre ellos, como bien explican la Wikipedia[3] y Scene Group List:

La escena o escena warez es una ignota red mundial donde la gente intercambia productos pirateados, como DVDs, películas, juegos, aplicaciones, etc. Esto no se refiere al pirateo con ánimo de lucro de programas comerciales.

En primer lugar, los "releasegroups", grupos especializados en publicar el warez, lo lanzan. Copian un DVD o rompen la seguridad de un juego y lo ponen a disposición de otras personas, esto es una "release" o lanzamiento. Después se publicará en servidores privados FTP muy rápidos. (...) En cuestión de minutos un lanzamiento se pude copiar a centenares de sitios. En una hora, estará disponible en miles de sitios y foros FxP. En un día o dos, estará en los grupos de noticias, IRC y, al final, en las redes P2P.

Pero no es una gran familia feliz: La escena warez consiste en ciertos grupos y capas. En la cúspide están los grupos que hacen los lanzamientos y los distribuyen en sus servidores privados. Ellos son el núcleo de la escena. Los otros grupos oficialmente no son parte de la misma.[4]

Así, la Scene es el centro y el resto son otras escenas, como la escena P2P o la escena FxP, que forman la escena warez. Muchas veces el material que circula en las otras escenas ha sido producido por la Scene y robado a la misma por personas que tienen acceso a sus servidores, gratuito o pagando. Aunque también hay grupos en la escena P2P que hacen sus propias "releases".

Los primeros piratas

La razón de que aquellos hackers de los 70-80 se lanzasen por primera vez a desproteger videojuegos y programas la explica muy bien Linus Walleij en su libro "Copyright Does Not Exist":

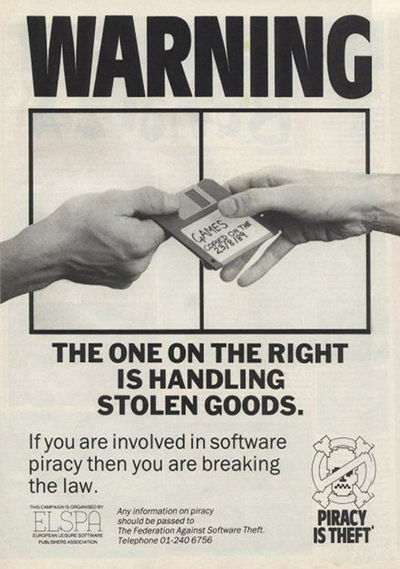

No les gustaba que las compañías de software usasen rutinas de protección de copia que les impedían pegar un vistazo al interior de los programas y copiarlos, para ellos o sus amigos. Querían que aquella información fuese libre.[5]

Y además, claro, estaba el tema económico: no es raro que el phreaking y el warez fuesen las primeras aficiones de los hackers adolescentes, ya que permitían llamar uno y usar programas el otro, a precio mucho más barato. Además el warez, para los chavales que desprotegían el software, representaba una fuente de ingresos que gastaban, usualmente, en comprar material informático.

El primer programa pirateado del que se tiene noticia fue el BASIC de Altair, que aseguraba haber escrito Bill Gates. Fue también el primer programa que se vendió, algo que molestó a los hackers que solían reunirse en el Homebrew Computer Club de Silicon Valley, acostumbrados a que los programas se intercambiasen gratuitamente. Uno de ellos, Dan Sokol, alias Nightstalker, escribió un programa que copió el patrón de la targeta perforada donde se distribuía el programa y se convirtió en el primer cracker de la historia. [6]

Con los ordenadores Atari y Amiga empezó la escena warez y sus cracktros. Guardo con mucho cariño discos de Medway boyz y Pompey pirates en los que metían 2 o 3 juegos con compresores y formateando un disco de 720K por encima de sus posibilidades.[7]

A finales de los 80 y principios de los 90, El Rastro en Madrid y el Mercat de Sant Antoni en Barcelona congregaban a decenas de vendedores de juegos y programas pirateados, siendo habituales las redadas[8]. También se compraba warez por correo, a partir de anuncios en revistas especializadas. Cuando llegaron las BBS, se convirtieron en otro canal habitual de distribución de warez junto a otro delito, el carding, la distribución de datos de tarjetas de crédito, robados o creados mediante programas que los generaban.

Según la revista "Microhobby", en 1986 se calculaba que el 80% de programas instalados en ordenadores españoles eran piratas[9]. En diciembre de 1986, la revista publicaba un especial sobre la piratería, donde reproducía una conversación con un vendedor de warez del Rastro:

-Estas copias como las consigues?

-Casi todas son traídas de Inglaterra

-Pero vienen directamente desprotegidas o se desprotegen aquí

-No, hay gente para desprotegerlas pero esa gente no está en Madrid. Esa gente es de fuera, entoces eso se manda a desproteger... bueno hay gente también aquí en Madrid, es gente antigua que desprotegía y se le sigue mandando esto.

-Pagáis algo por desproteger?

-A veces. A veces se paga por desproteger y otras veces se hace por cambio o por otras razones. Hay gente que se gana la vida en el Rastro, otra se la gana desprotegindo, hay de todos los tipos.[10]

El Quijote

Prácticamente no hay hacker de aquella época que no hubiese hecho sus pinitos destripando programas y jugando al warez. Destacaron también, en solitario, El Rocker y Angeloso, que años después pondría en marcha Isla Tortuga junto con Maki. Una de las primeras páginas de Isla Tortuga fue, precisamente, la dedicada al #canalwarez de IRC-Hispano.

Otro conocido de la escena warez española fue El Quijote, un coruñés a quien detuvo la policía. Su historia es peculiar: El Quijote era amigo de Omega, un hacker que trabajaba en la compañía Telefónica de España. Omega realizaba un curiosa labor social consistente en poner una línea gratis en las centrales que montaba, para los hackers que vivían en los edificios cercanos. Omega y El Quijote se conocían de una BBS "underground", God's House, y Omega le había puesto una línea gratuita con una condición: sólo debía usarse para transmitir datos, nada de charlas.

El Quijote usaba la línea para descargar warez del extranjero, se bajaba lo que le pedía la gente de la BBS y otros. Pero cometió un error: empezó a hablar por ella y, un día, charlando con uno de sus proveedores de warez, le dio su dirección postal. La policía estaba a la escucha y en poco tiempo los tuvo en su domicilio. Le requisaron cantidades ingentes de disquetes. Cuando le preguntaron por qué tenía una línea gratuita abierta en una central de Coruña, contó la misma película todo el rato: "Que estaba de copas, un tío le pidió que le invitase y a cambio le dio una línea de teléfono gratis"[11]. Nunca pudo demostrarse la relación entre Omega y El Quijote.

Cabe decir que lo de regalar líneas gratis a los amigos era curioso, pero no excesivamente raro, visto el personal que formaba entonces la escena hacker. Otro habitual de la BBS God's House era Agnus Young, un chaval de 14 años, totalmente antisocial pero a quien le gustaba regalar llamadas de cabinas a las ancianitas.[12]

SRS & AWD

Depeche Mode era el nick del zaragozano Michel Izquierdo. Entró en el mundo del warez en 1983, cuando se compró un Spectrum pero se le averió, dejándole tres meses sin máquina. Gastó ese tiempo leyendo un libro de programación en ensamblador, que aplicó en "sacar las tripas a los juegos que tenía". Entre 1983 y 1986, él y un amigo, Manolo, se dedicaron intensamente a crackear juegos por diversión. Firmaban: Desprotegido por SRS (Super Rata Software, uno de los apodos de Manolo) & AWD (un indicativo de radioaficionado, de Depeche Mode).

Formábamos parte de la mayor red de distribución de juegos crackeados de España. Un tío de la universidad de Zaragoza, un coleccionista, nos pasaba una o dos cintas cada semana, con 20/30 juegos para crackear que no sé de dónde sacaba porque le llegaban incluso cosas de Inglaterra. Y se los devolvíamos crackeados.[13]

Depeche asegura que no cobraba por los juegos, que pasaba a los amigos, aunque otros sí lo hacían. La actividad crackeadora de la gente de Zaragoza llegó a ser tal que algunas tiendas del Rastro madrileño, que vendían juegos desprotegidos, tenían una sección llamada Desprotecciones Zaragoza.

Víctor Ruiz, de Dinamic, me llamó una vez, que no sé cómo consiguió el número, para que lo dejásemos.[14]

Otro grupo de warez de la época lo formaban Pablo, Santiago y Emilio. Ellos y SRS & AWD protagonizaron la que posiblemente fue primera carrera por una "release" (lanzamiento) en la escena warez española:

El juego Daley Thompson's Decathlon[15] fue el primero que llevaba un sistema anticopia, con un texto que ponía "Desproteger este programa puede ser perjudicial para la salud". Ellos lo desprotegieron primero, nos ganaron por dos horas.[16]

SRS & AWD son una firma mítica del primer warez español. Depeche asegura que fueron los primeros que introdujeron efectos, como espirales o líneas, para distraer la espera mientras se cargaba el programa, lo que serían las primeros intros. También crearon grabadores y cargadores de alta velocidad y ponían especial atención en facilitar la copia de los juegos.

Teníamos una filosofía: nuestras desprotecciones se podían copiar con el Copión de Argüello[17], que tenía todo el mundo y que iba bien, además era fácil de escribir y se encontraba en todos los manuales. O se autocopiaban al terminar, con una combinación de teclas.[18]

Después del Spectrum, Depeche se compró un Amiga y, más adelante, un PC. En algún momento de este proceso, segunda mitad de los 80, dejó el cracking de juegos de un día para otro. Según cuenta, se cansó. Como otros hackers, había descubierto otra afición: el hacking. Entró a trabajar en una empresa con bases de datos y consiguió un módem de 1.200 baudios, un SmartLink.

Glaucoma

Glaucoma es considerado el primer grupo de hackers españoles, en activo entre 1987 y 1989. Lo formaban HorseRide, Han Solo y Depeche Mode, todos de Zaragoza.[19]

"El grupo se llamaba Glaucoma porque atacaban a la red Iris (que conectaba los centros de investigación académica). Desde los ordenadores de la Universidad saltaban a cualquier punto del mundo[20]

En aquella época, un hacker debía saber de todo: phreaking, hacking, warez, programación, hardware... y a ser posible mantener su propia BBS. Depeche y Han Solo montaron una:

Camelamos a una tienda de informática para que nos dejara un ordenador y una línea, que era compartida y podíamos usar de noche. La BBS se llamó Bauhaus, pero duró poco, 3 o 4 meses, porque a la tienda no le gustó la idea.[21]

Más adelante Depeche abriría Scroll Lock BBS, que después cambió su nombre a Public NME (pronunciado enemy). Estuvo en activo una década.

Una joya de 1.200 baudios

Depeche, Horse y Solo se habían conocido a través de la radioafición, puerta de entrada de muchos hackers al mundo de la electrónica y las telecomunicaciones. En 1987 puede decirse que el grupo ya estaba formado y operativo, aunque no tendría nombre prácticamente hasta su disolución.

Depeche había conseguido un módem de 1.200 baudios en la empresa de bases de datos donde trabajaba, lo que en aquellos tiempos era una joya, muy cara y difícil de obtener para un particular, menos aún para un menor de edad. Pero lo complicado no era sólo hacerse con un módem: la factura del teléfono subía hasta la estratosfera al hacer pruebas. Y, además, no era sencillo encontrar otros módems a los que conectarse. En las revistas de electrónica e informática salían listas de BBS, pero no siempre estaban actualizadas.

Ya tenías el módem, vale, y ahora ¿qué hago?, ¿a dónde llamo? Había listas de teléfonos de BBS pero estaban desactualizadas. Llamé a lo que se suponía eran dos BBS de Zaragoza que no contestaban nunca...[22]

Pronto descubrieron un sitio con módems que sí respondían las llamadas: la Universidad de Zaragoza. HorseRide, Han Solo y Depeche Mode se dejaron caer un día por el Centro de Cálculo de la universidad, como si fuesen estudiantes, y pillaron algunos nombres de usuario y contraseñas, usando la técnica del shoulder surfing: espiar por la espalda a quien está tecleando. Ya en casa, llamaron por módem a la universidad y usaron las contraseñas para entrar en sus ordenadores.

El comando HELP

Cuando conseguían entrar en una máquina, la primera palabra que tecleaban era HELP, pues con esta instrucción la mayoría de programas mostraban su manual de instrucciones. Después era cuestión de leer e ir probando comandos, mientras estaban conectados remota e ilegalmente. Así aprendían cómo funcionaban los sistemas.

En la Universidad de Zaragoza las computadoras eran marca VAX y, mientras las toqueteaban, descubrieron una extraña instrucción: set host/x29, que parecía no servir para nada pero allí estaba, incitando su curiosidad:

Empezamos a aprender VMS, que era el sistema operativo de las VAX. Un día topamos con una instrucción: set host/x29, pero no funcionaba ni sabíamos para que servía. Más adelante sabríamos que era el comando para conectar a redes X25, pero aún estaban montando RedIRIS, la red de las universidades, y no funcionaba aún. También descubrimos dos módems más en la universidad, así que ya teníamos tres canales de acceso para entrar: uno para cada uno.[23]

En aquellos tiempos, el principal problema para un hacker eran las comunicaciones: descubrir vías para acceder a los ordenadores y redes. Buena parte de su tiempo se gastaba en buscar y, una vez conseguidas, asegurar estas conexiones. Sus principales tareas eran inventar trucos y aparatos para llamar gratuitamente, como las cajas azules o "blueboxes"; localizar puertas de entrada a las redes que tuviesen buenas conexiones, como podían ser módems de universidades o, mejor, empresas; conseguir listas de usuarios y contraseñas para entrar en los ordenadores, y preservar el mayor tiempo posible las infraestructuras conquistadas.

A ese cometido les ayudaban los propios usuarios, empresas e instituciones, que no tenían mentalidad de seguridad informática: eran muy habituales las contraseñas débiles o sistemas sin contraseña. En la universidad eran frecuentes las credenciales de entrada al estilo: usuario: decano / contraseña: decano. Incluso en los bancos, como Kutxa, a cuya máquina de pagos VISA se accedía tecleando usuario: operador /contraseña: operador.

Por suerte para tanto banco y empresa desprotegidos, aquellos hackers no tenían mentalidad de criminales. Como mucho crackeaban juegos y programas o, como confiesa uno de los integrantes del grupo que llegó después de Glaucoma, Apòstols, usaban comprobantes, pillados en las papeleras de los cajeros, para conseguir datos de tarjetas de crédito con las que pagarse una cuenta en Compuserve, entonces la mayor BBS y proveedor de acceso de Estados Unidos.

A aquellos hackers les importaba poco si el ordenador donde acababan de entrar pertenecía a un banco o al ejército, no era el contenido lo que les llamaba sino el propio sistema, aprender cómo funcionaba y usarlo para sus cosas, como guardar warez o saltar a otras redes. Las máquinas con sistemas operativos más raros eran retos, algunos de los cuales jamás se consiguieron descifrar y, 20 años después, aquellos hackers aún se acuerdan con la nostalgia del perdedor.

Set host/x29

Un día, probaron otra vez a teclear set host/x29 y la máquina, por fin, respondió. Primero no tenían idea de qué era aquello, pero aprendían rápido: el comando les daba entrada a RedIRIS, la red que unía las universidades españolas, gestionada por Fundesco-Telefónica. RedIRIS ofrecía a las universidades -y a los hackers- acceso a las redes X25 del mundo, antecesoras de Internet.

Fue a raíz de haber descubierto cómo asaltar RedIRIS que, más adelante, el grupo decidió llamarse Glaucoma, una enfermedad que ataca el iris y otras partes del ojo.

Excitados por el descubrimiento, Horse, Solo y Depeche pasaron un mes entrando y saliendo de RedIRIS, hasta que una noche, como tantas noches que habían entrado impunemente a través de la Universidad de Zaragoza, alguien les abrió un "phone", que así se llamaba la función de chat en los Vax: se abría una ventana de diálogo en la pantalla del usuario con quien se deseaba chatear. Al otro lado estaba el administrador del Centro de Cálculo:

Hablamos y vio que había algo raro, aparte de que todo el mundo usaba el sistema de día y nosotros, de noche, por eso cantó. A los dos o tres días la cuenta dejó de funcionar, pero como habíamos conseguido toda la lista de usuarios, entramos por otra, que también nos cerró.[24]

Empezó así una carrera del ratón y el gato: cuando les cerraban una cuenta, los hackers entraban por otras, que el administrador les iba cerrando a medida que descubría que estaban comprometidas. El juego duró dos meses en los que su máxima obsesión era usar RedIRIS para salir a las redes X25 de fuera, investigar qué había allí y asegurarse la conexión para el día siguiente. Llegaron así a donde llevaban todos los caminos "underground" en aquellos tiempos: al chat gay QSD, de la red francesa Minitel, centro internacional de reunión de los hackers de la época. Allí conocerían a algunos hackers catalanes, como Savage y otros, que más tarde formarían el grupo Apòstols:

QSD era un chat gay y la primera pregunta que nos hacían al entrar era: "¿Eres hacker o gay?". A partir de aquí, ibas encontrando a gente, te pasaban otros chat, pero el punto de encuentro era QSD porque las conexiones X25 tenían un límite de conexiones simultáneas y el de QSD era el más grande de todos, nunca comunicaba.[25]

La venganza del inglés

Por fin, una noche, vieron que ya no les quedaban más cuentas. Estaban usando su último cartucho y al día siguiente les desconectarían de su aventura en las redes. Llenos de ira, Solo y Horse tramaron una venganza a la que Depeche no quiso sumarse:

Dejaron en el Vax un proceso funcionando toda la noche, que mandó mensajes a todas las cuentas, más de una vez, avisando de que había una bomba lógica en el sistema y que se iba a ir todo a la mierda. La gente guardaba sus trabajos de doctorado en el sistema y la noticia corrió como la pólvora. Al día siguiente iban todos corriendo y llorando para que les hicieran una copia de sus datos en el centro de cálculo. Incluso salió la noticia en "El Heraldo de Aragón". Posteriormente, HorseRide les contó una versión con la que acabaron dando las culpas a un pobre cabeza de turco, al que echaron de la universidad.[26]

Fue el inicio del fin.

Se pelearon entre ellos, porque nadie quería ir a la cárcel.[27]

Pero, aún medio peleados, antes que nada eran hackers y era absolutamente necesario volver a tener salida a X25. Así que HorseRide y Han Solo, a sus 18 años, echaron mano de la ingeniería social y concertaron una cita con Telefónica: se hicieron pasar por comerciales de una empresa que vendía tiempo compartido y quería comprar cuentas X25. Cuando les hacían una demostración, usaron otra vez la técnica del shoulder surfing y pudieron ver el nombre de usuario y contraseña que les daría acceso a los nodos X25 de Telefónica de España.

Le pillamos a Telefónica el password global de todos los nodos X25: ORTSAC, que era el apellido del tío que lo había hecho, Castro, puesto al revés. Lo pilló Horseride, líder de los Glaucoma, también conocido como IDLC (inglesito de los cojones). Se hizo pasar por un inglés que venía a vender "time-sharing". Cuando se conectaban, el tío miraba el ID y el password, se lo aprendió de memoria y ya lo tuvimos.[28]

Poco tiempo después, Glaucoma se disolvió, en 1989. Depeche Mode se integró en el grupo Apòstols.

Savage

Meses antes otro hacker, Jordi Murgó, conocido como The Phreaker, había conseguido la famosa clave ORTSAC, pero en solitario, usando ingeniería social:

Año 1987 (tenía un modem de 300bps y un ordenador MSX). En una revista del sector leí que las empresas se conectaban por X25 (IBERPAC) y el tema me interesó. El primer paso fue conseguir los números de acceso a IBERPAC... Hice una llamada a información de la CTNE:

- Hola, soy Fulanito de Tal, del departamento de Informática de XXX, y necesito los números de acceso a la red IBERPAC de toda España, para que nuestros representantes puedan acceder a la nueva aplicación de pedidos.

- Espere un momento que le doy el teléfono del departamento de "Datos".

- Hola, ... el mismo rollo ....

- Sí, por supuesto, ¿a qué fax se lo mando?

- Les dí mi número y puse en marcha una mierda de FAX manual (desguazado de unas oficinas), de los que no pone la identificación del equipo.

Bueno, ya tengo el teléfono de acceso, ahora un manual, a ver cómo funciona... Fuí a las oficinas comerciales de Telefónica, les expliqué que mi primo estaba en EEUU y que me había hablado de X25, que en su ordenador de la universidad tenían. Muy amables, me dieron un montón de panfletos, incluído un mini manual de X28 (PAC de acceso a Iberpac)

Me pongo a probar pero, claro, me faltaban "direcciones" X25 para conectar: Trashing. Los contenedores que estaban delante del centro Iberpac de Lleida. En una semana ya tenía listados inacabables de direcciones. Muchas aceptaban sólo cobro revertido, o sea, no necesitaba un usuario/password de acceso a Iberpac.

Estuve unos meses jugando con lo que tenía, conseguí direcciones X25 del exterior, pero se necesitaba usuario/password para acceder a Iberpac internacional.

Llamé al Teléfono del departamento de "Datos":

- Hola, soy Manolo de Datos de Huesca, que he perdido la clave para hacer pruebas X28, ¿la tienes por aquí a mano?

- Sí claro, es N918340405/ORTSAC

Y así pude salir del país, y conocer a Apòstols en los chats exteriores (Minitels franceses, pero con acceso X25 internacional). Su procedimiento para llegar allí había sido muy similar.

La clave de acceso ORTSAC era casi universal :) y duró 2 años. ORTSAC era CASTRO, nombre del responsable que la pidió para hacer las pruebas X28 de toda España.

Cuando se petó, intentamos conseguir la nueva, pero la respuesta era "no, ahora han mandado una distinta a cada provincia".

Entonces, un gran empresa informática pasó a ser nuestro proveedor de claves de acceso, llamando a las 2 de la mañana, cuando sólo había un colgado de guardia o un vigilante:

-Hola, soy Manolo Pérez de Iberpac, se nos ha caído el nodo y necesitamos verificar sus datos de acceso...

La conseguimos 3 veces, la de esta gran empresa :)[29]

Apòstols

Apòstols es el nombre de un grupo de hackers de Barcelona, Lleida, Zaragoza, Alicante y Tenerife que nació en 1989. Su época de mayor actividad se dio entre 1989 y 1991. Tenía 6 miembros: El Maestro (Marcial, fundador), PetaVax (Enric, fundador), The Phreaker (Jordi Murgó), Depeche Mode (Michel Izquierdo, que venía de Glaucoma), Sir Lancelot y Ender Wiggins (Ramón Martínez), aunque entre ellos se apodaban el primero, el segundo o el tercero, según su orden de entrada en el grupo.

El Maestro, el primero, lo llamábamos así por la puntería y la suerte que tenía, no he visto un tío que llega delante de un ordenador: username, password y dentro. Que lo haga una vez, vale, pero a la de tres...[30]

Una lista de los miembros de Apòstols se conserva en el Internet Archive: Members of Apostols Unix Cult

Apòstols se fraguó en un chat de la red francesa Minitel, llamado QSD, que era el centro de reunión de los hackers europeos y muy visitado por los norteamericanos. Allí se conocieron El Maestro, PetaVax, The Phreaker y Depeche Mode, cuando aún estaba en Glaucoma.

También frecuentaban el chat de ALTGER (Altos Computer Systems Munich)[31] y, ocasionalmente, los de Lutzeifer, Altos y RMI [32]. Accedían a ellos por las redes X25. Allí intercambiaban cuentas, ficheros, direcciones, teléfonos de BBS y módems y, en general, información útil para el hacking. Net Runner, The Knight, Nemesis o Snuggle era algunos de los habituales, con quienes Apòstols tenían estrecha relación.

Sus aficiones como grupo eran el phreaking y el hacking, preferiblemente en las redes X25. De forma individual, algunos como The Phreaker o Depeche Mode habían practicado el warez.

La página web oficial del grupo está en http://www.apostols.org . Existió también http://linux.apostols.org , que mantenía The Phreaker pero ya no está en línea. Puede consultarse en Internet Archive: Linux.apostols.org

Blueboxes

Asegurarse la conectividad era prioridad número uno para los hackers de aquella época. Esto llevó a los miembros de Apóstols a dedicarse al phreaking, para tener las llamadas telefónicas gratuitas. Entre sus prácticas destacaba el "phreaking más viejo del mundo": llamar desde el trabajo. Ender Wiggins lo llevó hasta el descaro de usar una línea de "Diario 16", la línea de los corresponsales, para su BBS[33] The Light. Además, en sus domicilios tenían entre dos y tres líneas telefónicas: al menos una para el módem, detrás del cual estaba la BBS, y una o dos para hackear.

Nuestras facturas no bajaban de las 60.000 o 70.000 pesetas. ¡Y eso que llamábamos gratis! Pero al estar con esto todo el día, acababas gastando dinero. Prácticamente lo que cobrábamos en el trabajo servía para pagar el teléfono.[34]

Uno de sus juegos era montar "party lines" a lo bestia: Ender llamaba a Depeche y este, que tenía dos líneas, llamaba a The Phreaker, después unían físicamente los cables. "Se escuchaba fatal", confiesa Depeche Mode. Otra afición era construir aparatos, los llamados boxes, para engañar a la centralita y llamar de forma gratuita. Los había de diferentes colores, rojos, negros, beige, según sus funciones[35]. Los más famosos eran los blueboxes, que generaban un tono que engañaba a las centralitas y permitía llamar gratis. De aquí salió el verbo blueboxear:

Significa hacerte pasar por una central. Los teléfonos de tonos marcan, la central se entera de lo que has marcado y selecciona la línea por donde tiene que salir, por un enlace gordo, y llega a otra central. Este enlace estaba señalizado dentro de banda con sonido que era audible. Cuando el enlace estaba libre, hacía un pitido de 2.500 hertzios. Cuando cesaba el pitido, el enlace sabía que tenía que esperar marcación. Lo que hacías era establecer una llamada gratuita, a Información por ejemplo, y tal como te respondía la operadora soltabas el tono de 2.500 hertzios. El enlace interpretaba que volvía a estar libre, dejabas de dar los 2.500 y el enlace esperaba marcación. De forma que estabas marcando como si fuese una central llamando a otra, no había tarificación de usuario.[36]

Fue gracias a una casualidad como Apòstols descubrió la forma de llamar gratuitamente desde España. Habían hecho todo tipo de pruebas, se habían roto la cabeza y no había manera de conseguirlo, hasta que descubrieron que la razón era una pequeña diferencia entre las redes telefónicas españolas y las de Estados Unidos, que imposibilitaba llamar gratis siguiendo las instrucciones de los manuales norteamericanos:

Lo descubrimos entre todos, gastando una pasta llamándonos. Fue gracias a que algunas señoras de la zona de Gerona, cuando decían "digui" (diga) al descolgar, el tono era tan agudo que llegaba a los 2.500 hertzios y cortaba el enlace. Ahí tuvimos la inspiración: ¡Narices, es socotel! Socotel era el tipo de enlace que señalizaba el dentro de banda. Los americanos señalizaban en 2.600, que lo habíamos probado 20.000 veces y en España no funcionaba.[37]

A Depeche Mode se le ponen aún los pelos de punta cuando recuerda lo que podría llamarse "el sonido del vacío telefónico":

Cuando cortabas con 2.500 se quedaba un eco en la línea... Oías tu respiración y siempre te parecía que había alguien escuchando.[38]

El eco seguía cuando hacías la llamada gratuita, por ejemplo a Estados Unidos.[39]

Era terrorífico.[40]

La única publicación de Apòstols como grupo fue un fanzine, escrito por Ender Wiggins, que es el texto más viejo conservado sobre phreaking en castellano: el Manual del novicio al hack/phreack. Allí puede leerse:

El unico medio abierto a la masa de aprendices al Hacking Phreaking en españa es el area Hacking de fidonet. En todo el tiempo que llevo leyendo el area, un año mas o menos, el anhelo de todos ha sido la Blue Box. No se si alguno lo habra conseguido, ya que pistas se han dado las suficientes. (Se han visto incluso esquemas de osciladores digitales, por los cuales se le hecho una reprimenda tremenda al autor :->).[41]

Las redes X25

La mayor diversión o, como lo llama Ender Wiggins, "vicio" de Apòstols era surcar las redes X25. Buscaban ordenadores conectados a ellas, la mayoría con sistemas operativos UNIX[42] y VMS (creado por Digital Equipment Corporation para sus mini-computadoras VAX[43]), para entrar en las redes nacionales y, desde allí, salir a las internacionales. Una de sus diversiones era dar la vuelta a la Tierra, dando saltos de un nodo X25 al otro sin pagar por ello, muy al estilo de los viejos phreakers, que gustaban de dar la vuelta al mundo saltando de centralita en centralita, también gratis.

Cuando entraban en una máquina, si esta tenía buenas conexiones creaban una zona de chat para los amigos. O bien montaban un Packet Assembler and Dissassembler (PAD)[44], que convertía una sesión de módem en paquetes X25, de forma que se podía saltar de allí a las redes X25, o al revés, llamar gratis por teléfono desde las redes. Eran ordenadores de empresas, entidades financieras, universidades y gobiernos, los únicos que podían pagar este tipo de comunicaciones. Tenían un número limitado de conexiones X25 y lo bueno era encontrar una máquina con muchas. También eran muy atrayentes las que aceptaban cobro revertido.

La forma clásica de descubrir ordenadores con acceso a X25 era hacer que el módem fuese probando números, de forma automatizada. Los hackers creaban sus propios programas para ello, que dejaban funcionando mientras dormían o iban al trabajo. A la vuelta tenían una lista detallada, con incluso el sistema operativo de los ordenadores encontrados. Esta técnica, llamada "escanear", es una de las más habituales en el hacking. Se usaría más adelante para encontrar números 900 (llamada gratuita) desde los que saltar a Internet[45], ordenadores con determinado tipo de vulnerabilidad, etc.

La red X25 española, propiedad de Telefónica, era IBERPAC. Había diferentes métodos de acceso a ella, como X28 y X32. El más usual era X28, con un módem y un PC.

X28 era para los humanos. X32 era para los dioses porque estaba reservado para las grandes máquinas. Era una forma barata de tener X25 para equipos de oficinas o cajeros en poblaciones pequeñas, donde poner X25 era prohibitivo. Llamabas al nodo de entrada por un puerto serie sincrono, especial, y usaba paquetes. Adapté un software para entrar así, emulando una de esas máquinas, pero no tenía el hardware, que tuve que adaptar también, con unos cables.[46]

Lo usual era llamar a IBERPAC con el módem de casa, hacer Intro y pedía un usuario y contraseña. La gran hazaña de los hackers de la época fue hacerse con la contraseña de acceso a IBERPAC, usando para ello ingeniería social. De IBERPAC saltaban a las redes europeas, donde practicaban la vida social con otros hackers:

Si querías contactar con gente un poco "underground", o llamabas directamente a BBS americanas o alemanas, o no tenías otra salida. Pero, a través de una llamada local, tenías acceso a X25. Lo único que necesitabas era un login y un password y, a partir de aquí, podías saltar a los chats franceses de la red Minitel. Primero accedías a través de las universidades y, en los chats, conseguías métodos para acceder a cuentas directas de X25. Aprendías a hacer hacking social, a llamar por la noche a operadores pidiéndoles directamente el login y password.[47]

Al estar unidas las redes de Europa y Estados Unidos, en una incipiente Internet, no era raro que las sesiones de hacking se alargasen más allá del océano:

Los nodos de entrada de X25 americanos estaban mal configurados y, si entrabas por detrás, tenías un módem para conectar a donde quisieras del mundo. Sólo necesitabas la lista de nodos, que era fácil de conseguir: cuando entrabas en una universidad americana, mirabas quién estaba conectado y te salía una lista con el número identificador de la puerta de entrada a la red que había utilizado. Si conectabas con aquel identificador, cuando el usuario no estaba, algunos operadores lo tenían mal montado y haciendo poca cosa, AT OK, ya tenías el módem allí. Circulaban listas con cuentas que todo el mundo conocía, una de ellas era RMS, la de Richard Stallman, en una máquina del MIT, sin password.[48]

La principal puerta de entrada a las redes de Estados Unidos era el sistema MITRE, de un proveedor del ejército norteamericano. MITRE se hizo famoso a raíz del libro "El huevo del cuco", de Cliff Stoll, que narra como hackers del Chaos Computer Club[49] lo usaban para robar secretos empresariales de Estados Unidos y venderlos al KGB:

MITRE estaba muy bien comunicado con todas las redes activas entonces. Había un menú de entrada para acceder a un servicio de directorio de teléfonos, que podías abortar apretando una secuencia: CTRL-Y **Interrupt**. Si lo hacías bien, abortabas el menú, salías a una shell y desde allí podías conectar a cualquier sitio. Era conocido por casi todo el mundo y, durante años, todos los hackers entraban por allí.[50]

Hacking

Apòstols gustaban de entrar en ordenadores ajenos por dos razones básicas: diversión y ansias de conocimiento. Importaba poco que la máquina perteneciese al ejército norteamericano o a un banco, lo que ellos buscaban era poder manejarla. Así, hackeando los ordenadores y curioseando en ellos, horas y más horas por las noches, aprendieron los sistemas operativos VMS (para los VAX) y UNIX, a programar en C: y otros lenguajes, etc. Cuánto más rara o exclusiva fuese la máquina, más grande era el reto.

Lo que buscábamos era tocar sistemas que no estaban a nuestro alcance. Lo primero que hacías cuando entrabas en uno era teclear HELP, era el comando que más usábamos[51]

Ender Wiggins tiene una graciosa anécdota respecto a esta particular forma de aprendizaje:

Conseguí trabajo en "Diario 16", demostrándoles que sabía manejar el sistema operativo de VAX, VMS. Pero cuando llegué el primer día no sabía dónde tenía el interruptor, ya que no había visto un VAX en mi vida, sólo había entrado en ellos.[52]

En los años 80, la seguridad informática era una gran desconocida y aquellos hackers podían campar a sus anchas, en algunos sitios más que en otros, como la Universitat de les Illes Balears, donde habían conseguido la contraseña del rector y podían leer su correo electrónico. Una noche, a las 3 de la mañana, se "aparecieron" al operador de un sistema mediante la utilidad "Phone" de VMS, que como el "Talk" de Unix abre una ventana de chat en la pantalla. Y en ella el atribulado operador puedo leer: Ave María hermano, los Apóstols están contigo.[53]

Se rieron tanto con la broma que la usaron otras veces, como frase estándar, en otros sistemas, pero no muchos ya que lo mejor era pasar desapercibidos, para que no les descubriesen y poder seguir aprendiendo o experimentando con la máquina.

Si entrábamos en un Unix, teníamos una perfecta imitación del login que nos permitía utilizar cualquier cuenta del sistema con el password "joshua!" (¿podríamos decir que ya era un rootkit? :) En los VAXes, no podíamos sustituir el LOGIN.EXE, así que hacíamos usuarios que pareciesen procesos del sistema (SYS$PROCESS, por ejemplo) pero con privilegios.[54]

Sólo manipulaban del ordenador lo necesario para poder volver a entrar otra noche y, aparte de esto, no modificaban ni rompían nada. Los daños colaterales de sus acciones los padecían Telefónica, cuando hacían phreaking para llamar gratis, y las empresas y organismos propietarios de las conexiones X25, que pagaban sin saberlo las excursiones de Apòstols por las redes.

Nunca les pillaron pero, si les hubiesen pillado, poco habría pasado: ni el phreaking ni el hacking eran delito entonces (el hacking no lo sería hasta el año 2000). Cuando pillaban a alguien haciendo phreaking normalmente era porque había usado el par piloto[55] de su edificio para hacer llamadas[56]. Según la leyenda, el primer condenado por esta causa en España fue HorseRide, el líder de Glaucoma, a quien detuvo la Guardia Civil en 1992. Pero no por llamar gratis, ya que no era delito, sino por robo de fluido eléctrico. Tuvo que pagar una multa.

Otro que acabó detenido, aunque no está claro si también condenado, fue Petavax, de Apòstols, pero tampoco por hacking o phreaking sino por un delito contra la propiedad intelectual:

Una noche, en casa de Petavax, estuvimos toda la noche haciendo hacking, entramos en la Universitat Politècnica de Catalunya, nos paseamos por todas partes. No habíamos dormido y, por la mañana, a primera hora, llamaron a la puerta. Eran tres señores, uno venía a levantar acta y dos eran de la policía judicial. La noche anterior habíamos tenido un pequeño acojone porque se nos había quedado una llamada enganchada y no se soltaba, nos cogió la paranoia, enchufamos 220 a la línea de teléfono para hacerla saltar y saltó. Pero claro. Cuando a las 9 de la mañana alguien llama a la puerta... nos cagamos.

-¿Y?

-Al final, no tenía nada que ver. Se llevaron el ordenador, con todos los logs de la sesión de la noche, todo, los disquetes, y fue porque el compañero había anunciado en una revista que intercambiaba o vendía programas de PC y le había vendido un dBase III a uno de la judicial. El chaval no ha vuelto a ver el PC.[57]

BBS propias

Además de rondar por las redes X25, charlar con otros hackers, entrar en ordenadores y aprender UNIX, la mayoría de Apòstols tenían su propia BBS, donde ofrecían espacio a la comunidad para hablar en los foros de la BBS o intercambiar textos, programas y juegos, amén de impulsar la conexión de Fidonet a Internet. "Toda BBS que se preciase tenía que tener el Libro de Cocina del Anarquista, el Anarchist Cookbook"[58], recuerdan riendo los Apòstols.

Sir Lancelot mantenía la BBS ACTIVE SENSE, en Tenerife. Depeche Mode, desde Zaragoza, montó SCROLL LOCK BBS, que al cabo de un año pasó a llamarse PUBLIC NME BBS y así se mantuvo una década.

Ender Wiggins, conocido también como Captain Fluke y Rampa, abrió ENCOMIX BBS en Monóvar (Alicante), en 1987, que en 1992 se convertiría en uno de los primeros proveedores de Internet (ISP) españoles[59][60][61], al ofrecer correo electrónico y acceso a newsgroups, primero a través de Fidonet y después, de Internet. Más adelante, Ender abrió THE LIGHT BBS, donde puso todos los textos que había acumulado sobre hacking y phreaking. Algunos pueden verse en el vídeo que realizó uno de sus usuarios, Antonio Martín, alias Partyman. Pero conectar la BBS a Fidonet trajo algunos problemas para Ender Wiggins:

La gente de Fidonet no quería que hubiese estos temas en la red y tenía denuncias cada día. En Fidonet sólo se podía hablar de hacking o de virus, pero no publicar código.[62]

ThePhreaker, también conocido como Savage, montó su BBS, MSX-ACC (Associació Catalunya Cracker), en 1987 en Lleida, con un módem de botones de 300 bps. Allí intercambiaba juegos y programas para MSX. Los pasaba de cartucho a cinta para que pudieran ser copiados. En 1989, en una segunda línea, montó otra BBS, SAVAGE SOFTWARE, para los amigos. En 1993 puso en marcha el proveedor Lleida.Net Serveis Telemátics.

El tráfico en sus BBS era tan grande que a Ender Wiggins Telefónica le amenazó con denunciarlo por creer que tenía montado un locutorio. A Depeche Mode cada año le visitaba un comercial para que contratase una nueva línea, dada la enorme cantidad de gente que llamaba a su BBS.

La BBS siempre comunicaba y la gente ponía el módem en autodial para que fuese intentando la conexión, con lo que tenía un montón de intentos.[63]

Modo pausa

Apòstols abandonó su actividad de hacking en 1991, cuando aparecieron Internet y los sistemas libres Linux y FreeBSD, por lo que ya no era necesario asaltar un Unix para usar este sistema operativo. También se complicó el usar blueboxes para llamar gratis porque, en 1992, Telefónica de España digitalizó su red nacional y quedaban registrados el origen y destino de las llamadas, haciendo más fácil la persecución de los phreakers. Además, las puertas de acceso a redes X25 se fueron cerrando porque las empresas ya tenían Internet, o "quemando" al ser conocidas por cada vez más gente, o bien porque sus propietarios recibían grandes facturas provocadas por el uso que les daban los hackers, y decidían mejorar su seguridad.

Depeche Mode montó una franquicia de videojuegos, mientras Ender Wiggins y The Phreaker se enfrascaban en convertir sus BBS en proveedores de acceso a Internet. El resto de Apòstols se fueron distanciando.

El grupo vivió una segunda época en 1996, de la mano de The Phreaker, entonces más conocido como Savage, y Ender Wiggins, entonces conocido como Rampa. Por primera vez el grupo tuvo dominio y página web: http://www.apostols.org.

Savage y Rampa se re-unieron, después de haber creado sus respectivos ISPs, Lleida.Net y Encomix, para crear la que sería más importante red de chats que ha existido en España: IRC-Hispano, en 1996. Rampa ayudó también a Savage cuando este se unió a los hackers portugueses ToXyN para montar una de las primeras campañas hacktivistas de la historia de Internet, contra el gobierno de Indonesia y a favor del Timor Oriental. Savage colaboró bombardeando y asaltando sistemas gubernamentales y haciendo exploits a medida para atacar los sistemas del gobierno.

Posteriormente, Apòstols desapareció de la esfera pública, aunque no se ha dado nunca por muerto de forma oficial. En su página web, aún en activo, se entiende que sigue existiendo como grupo:

Integrist Unix Cult[64]

Ingeniería social

Junto al phreaking, la ingeniería social era una valiosa herramienta para aquellos primeros hackers, a la hora de conseguir información sensible. Uno de los mayores expertos en ingeniería social fue el gallego LeStEr ThE TeAcHeR, quien escribió un conocido Curso de ingeniería social, del que a continuación reproducimos diversas partes.

Qué es Ingeniería Social

El conjunto de técnicas psicológicas y habilidades sociales utilizadas de forma consciente y muchas veces premeditada para la obtención de información de terceros.

Puede ser ingeniería social el obtener de un profesor las preguntas de un examen o la clave de acceso de la caja fuerte del Banco de España. Sin embargo, el origen del término tiene que ver con las actividades de obtención de información de tipo técnico utilizadas por hackers. En muchos casos los ingenieros sociales no tocan un ordenador ni acceden a sistemas, pero sin su colaboración otros no tendrían la posibilidad de hacerlo.

En el mundo de las empresas de alta tecnología en las que se desarrollan proyectos reservados, donde la calificación técnica necesaria para entender la información que se quiere obtener es muy alta, las operaciones de ingeniería social de este nivel pueden llevar meses de cuidada planificación y de evaluación de muchos parámetros, yendo más allá de una actuación puntual basada en una llamada con más o menos gracia o picardía.

Otras veces, el ingeniero social simplemente observa el entorno y aprovecha datos que están a la vista. Es el caso de un servidor de la Agencia Tributaria española cuya contraseña está puesta en un “post-it” en su pantalla.[65]

Cuándo nace la Ingeniería Social en España

Corre el año 1986/87, se empiezan a instalar algunos sistemas BBS en Madrid, Barcelona, Zaragoza. No había acceso a Internet mas allá de las universidades (en estas sólo el profesorado tenía acceso, es el nacimiento de RedIris y de las conexiones UUCP que, más tarde, montaría la compañía Goya Servicios Telemáticos y que eran carísimas para la mayoría de usuarios. No existía Web, únicamente News, Mail y los protocolos de búsqueda de información tipo gopher o archie. Los servidores estaban instalados sobre todo en Estados Unidos.

Lo que uno podía encontrar en una BBS de aquella época eran ficheros agrupados por temas y mensajes que corrían de unos usuarios a otros, utilizando la base de lo que después sería la red Fidonet u otras basadas en la misma tecnología.

En estas redes, las llamadas entre los nodos las realizaban usuarios "mecenas" que corrían con el precio de esas llamadas. Los módems eran muy lentos, 1200 o 2400 bps. los mas rápidos, y las llamadas eran muy caras. Esto tenía como consecuencia que un usuario no pudiera bajarse toda la información que quería ni conectarse a demasiadas BBS, so pena de arruinarse con la factura del teléfono... o arruinar a sus padres.

Así las cosas, era difícil compartir información propia con otros usuarios y más aún conseguir información técnica interesante que sí se podía encontrar en otros lugares de Europa y Estados Unidos. Los grupos de hackers buscaban formas de abaratar las llamadas de teléfono y conectarse a otros lugares. En su mayoría menores con edades entre los 11 y los 20 años, no disponían de más ingresos que la paga del domingo.

El phreaking era casi una necesidad y había en nuestro país verdaderos magos del sistema telefónico que proveían de "soluciones" para que los demás pudieran pasar el mayor tiempo posible conectados con el menor coste. Es importante entender que si un usuario español deseaba una información de una BBS finlandesa, debía llamar a Finlandia y conectarse a dicha BBS, ya que no había redes que compartieran la información de las BBS del Underground.

Se utilizaban muchas técnicas para no pagar las llamadas, desde el uso de "bluebox", que eran útiles cuando el sistema de tarificación emitía para su control tonos en la "banda vocal", esto es, en la que se transmitía la voz, hasta accesos a través de sistemas PAD (Packet Assembler Disassembler).

Sistemas casi siempre de grandes compañías que permitían, desde una conexión de teléfono normal, conectarse a redes de paquetes como la española X.25 y a los que se accedía desde números 900 (¿Cuántos hackers de la época utilizaron el famoso PAD de la Shell Oil?) y también números de tarjetas de teléfono americanas, las llamadas “callings cards” de MCI o de AT&T, que se conseguían de forma más o menos ilegal.

Virgin Boy era un danés que, con sus 15 años, había descifrado el algoritmo de creación de los códigos de 14 dígitos de las tarjetas de AT&T y se dedicó durante años a vender dichos números al módico precio de 100 dólares USA, hasta que desapareció de las redes hacia el año 1995.

En muchos casos, para conseguir informaciones de cómo utilizar ciertas funcionalidades de una central de telefónica, o el acceso a una red, era necesario el uso de ingeniería social. Así, algunos hackers comenzaron a especializarse en esas tareas. El abanico de posibilidades se multiplicó: no sólo el sistema telefónico sinó las configuraciones de servidores, contraseñas de sistemas, datos de compañías empezaron a ser objetivo de los ingenieros sociales, que al facilitárselos a otros hackers les facilitaban en mucho sus tareas, ya que se podían dedicar a lo que realmente les interesaba, aprender sistemas.

Son los tiempos en los que nacen !Hispahack, Apòstols, AFL, KhK Conspiradores y muchos otros grupos ya extinguidos. En cada uno de ellos hay por lo menos un experto en ingeniería social, o bien buscan a especialistas en esta materia para temas concretos.

Esto supone un importante cambio sociológico pues los hackers son, en su mayoría, autodidactas que han aprendido muchísimo en la soledad de su habitación, leyendo manuales, conectándose a lugares de los que aprendían; sin embargo, es cuando comienzan a trabajar en equipo cuando sus logros se hacen mas importantes y, aunque existe el celo por la información, dentro del grupo esta se comparte de una manera fluida.

Se produce un fenómeno interesante a este respecto: la práctica de técnicas de ingeniería social para conseguir información de otros grupos de hackers.

Estos grupos crecían de 2 formas: la primera porque los componentes estaban en la misma ciudad o eran usuarios de la misma BBS y, en reuniones de usuarios de las BBS, se conocían hablando de sus temas favoritos y se ponían a trabajar juntos.

La otra era cuando en alguno de esos grupos se te invitaba a entrar porque habían leído un documento escrito por ti en alguna BBS, o algún mensaje dejado en las áreas de hackers que estaban abiertas a todo el mundo. En casi todas las BBS se abrían áreas ocultas sólo para un grupo determinado de usuarios y otras abiertas que servían un poco como cantera o filtro.[66]

Algunos ingenieros sociales españoles

LeStEr les conoció en la BBS God's House y escribió de cada uno. una aventura, que reproduce en su Curso de Ingeniería Social. Todas pueden leerse en el wiki Hackstory.net: Agnus Young, D-Orb, LeStEr ThE TeAcHeR, Omega. Aquí reproducimos una operación de ingeniería social protagonizada por The Saint, que mezcla la técnica del trashing (mirar en la basura), el uso del teléfono y, lo más delicado en ingeniería social, la visita presencial:

Como otros muchos, utilizaba un acceso intermedio en un sistema local para poder conectarse a Internet, ya que cuando esto sucede no había proveedores en nuestro país. Durante mucho tiempo utilizó el mismo acceso, pero ahora sabía que los datos para el acceso al sistema local se cambiaban a primeros de mes. Sabía también que las claves llegaban por carta al apartado de correos que el CPD de aquella caja de ahorros tenia en una ciudad de Aragón. Lo había sabido porque al lado de su instituto tomaban todos los días café algunos directivos de la compañía y a él le gustaba ir allí a “estudiar”. Tardó mas o menos un par de meses en enterarse de ello ya que estos directivos siempre se sentaban en la misma mesa y era sencillo escuchar lo que decían.

Conocía varios datos más acerca de la compañía porque cuando las limpiadoras sacaban las bolsas de basura él buscaba entre los papeles listados de las aplicaciones en Cobol o trabajos del Host IBM que tenían allí, un 3090 Sierra. Se acercaba final de mes y necesitaba conseguir la llave de aquel apartado de correos y así poder conseguir las claves de acceso por X.28 .

Buscó en la guía el teléfono de la oficina de correos cercana a aquellos edificios y preguntó por el responsable de los apartados. Utilizó un micrófono preamplificado y un altavoz que realzaba los graves para hablar, curiosamente de un órgano electrónico muy barato que hacia sampling .

- Buenos días, Emiliano Pérez al habla dígame que desea?

-Hola, me llamo Federico Tomas de la “caja grande y azul” tenemos ahí un apartado de correos al que va a llegarnos una carta urgente y la llave la tengo en mi poder aquí en Paris. He tenido que venir en viaje de trabajo y no vuelvo hasta dentro una semana. Si le parece bien mandare a un mensajero para retirar la copia y así poder revisar el correo que es muy urgente.

- No se preocupe, que venga que yo le espero hasta las 2, dígale que venga de su parte para que no haya confusión.

No pasaron mas allá de 30 minutos cuando The Saint con un casco de moto y una cazadora de cuero ( ambas cosas prestadas ) entraba en aquella pequeña oficina de correos y preguntaba por don Emiliano de parte de Don Federico.

- Hola, venía porque mi jefe se ha marchado con la llave del apartado de correos de la empresa y me han dicho que tenía que darme una copia o no sé qué.

- Sí, precisamente aquí la tengo preparada.

- Pues muchas gracias por todo, vuelvo corriendo a la oficina.

- De nada chaval, hasta otra.

Cada vez que llegaba una nueva contraseña The Saint la obtenía y la depositaba de nuevo en aquel apartado de correos solo unas horas después.

A partir de ese momento y durante varios meses The Saint estuvo entrando por una conexión X.28 a aquel banco y desde él y gracias a las contraseñas que recibía cada mes saltaba a otros servidores de la red X.25 que le permitían la salida fuera del país. No hubo denuncia alguna, nadie se enteró nunca y sólo dejó aquellas entradas cuando cambió de ciudad. The Saint trabaja ahora en una importante compañía de seguridad fuera de nuestro país.[67]

Notas

- ↑ Código Hispano. Mercè Molist (13/02/01)

- ↑ LeStEr ThE TeAcHeR

- ↑ Scene. Es.Wikipedia

- ↑ About the scene. Scene Group List

- ↑ Subculture of the subcultures. Linus Walleij. "Copyright Does Not Exist" (1998)

- ↑ Subculture of the subcultures. Linus Walleij. "Copyright Does Not Exist" (1998)

- ↑ Anuncio antipirateria de los 80's . Comentario de musg0. Menéame (09-08-09)

- ↑ Duro golpe a la piratería. "Microhobby" (15/21-10-85)

- ↑ Pacto "AFYVE"-"ANEXO" contra la piratería. "Microhobby" (1986)

- ↑ El punto de vista de los piratas del Rastro. Especial La piratería. "Microhoby" (12-86)

- ↑ Lester, en conversación privada

- ↑ Lester, en conversación privada

- ↑ Depeche Mode, en conversación privada

- ↑ Depeche Mode, en conversación privada

- ↑ Daley Thompson's Decathlon. Videojuegos Olvidados. Poetamaldito.com

- ↑ Depeche Mode, en conversación privada

- ↑ Copinones. Es.comp.sistemas.sinclair

- ↑ Depeche Mode, en conversación privada

- ↑ Comentario #16. La historia de !Hispahack, los primeros hackers españoles. Menéame (16/01/08)

- ↑ Asalto a La Moncloa. Ildefonso Olmedo "El Mundo" (15-08-99)

- ↑ Depeche Mode, en conversación privada

- ↑ Depeche Mode, en conversación privada

- ↑ Depeche Moden, en conversación privada

- ↑ Depeche Mode, en conversación privada

- ↑ El tercer hombre. @rroba, 95 (04-05)

- ↑ Depeche Mode, en conversación privada

- ↑ El último apòstol. Mercè Molist. @rroba, 130 (07/08).

- ↑ El último apòstol. @rroba, 130 (07/08).

- ↑ Jordi Murgó, en conversación privada

- ↑ Ramón Martínez: El último apóstol. Mercè Molist para "@rroba" (28-05-08)

- ↑ Chats. The Hacker Chronicles II.

- ↑ Renegade Legion Technical Report 1.0: TRW Information

- ↑ BBS. Es.Wikipedia

- ↑ The Phreaker, en conversación privada

- ↑ Descripcion de las cajas de colores. Case Zer0. Iberhack

- ↑ El último apòstol. @rroba, 130 (07/08)

- ↑ El último apòstol. @rroba, 130 (07/08)

- ↑ Depeche Mode, en conversación privada

- ↑ The Phreaker, en conversación privada

- ↑ Ender Wiggins, en conversación privada

- ↑ Manual del novicio al hack/phreack. Culturahack

- ↑ Unix. Es.Wikipedia

- ↑ VAX. Es.Wikipedia

- ↑ PAD. En.Wikipedia

- ↑ Líneas 900 (1998)

- ↑ The Phreaker, en conversación privada

- ↑ El tercer hombre. @rroba, 95 (04-05)

- ↑ El tercer hombre. @rroba, 95 (04-05)

- ↑ Chaos Computer Club

- ↑ El tercer hombre. @rroba, 95 (04-05)

- ↑ Depeche Mode, en conversación privada

- ↑ Ender Wiggins, en conversación privada

- ↑ El último apòstol. @rroba, 130 (07/08)

- ↑ El tercer hombre. @rroba, 95 (04-05)

- ↑ Qué es el par piloto. Santiago Fernández. EMTT (29-10-08)

- ↑ Absuelto un acusado de estafar casi veinte millones a Telefónica. Mercè Molist para "Ciberpais" (1998)

- ↑ Savage: El tercer hombre. Mercè Molist para la revista "@rroba" (23-05-05)

- ↑ The Anarchist Cookbook. En.Wikipedia

- ↑ EncomIX, by Ramón Martinez. Historia de Internet en Aragón. Rampa 1995

- ↑ Historia de la creación, El Genesis. Encomix (12-03-09)

- ↑ Mapa de las lineas de EncomIX en 1997. Encomix (05-08-08)

- ↑ Ender Wiggins, en conversación privada

- ↑ Depeche Mode, en conversación privada

- ↑ Página web de Apòstols

- ↑ Ingeniería Social 1.0. LeStEr ThE TeAcHeR

- ↑ Ingeniería Social 1.0. LeStEr ThE TeAcHeR

- ↑ Ingeniería Social 1.0. LeStEr ThE TeAcHeR.

Enlaces externos

Escena warez

- Don't copy that floppy! (1992)

- Warez. Es.Wikipedia.

- La "scene" nacional en el mundo DivX. Enrique Rivas. Diariored (2002)

- Demoscene española

- Warez Scene. En.Wikipedia.

- The History Of The Warez Scene (unfinished). Ipggi & Defacto 2 (1998).

- The Recollection Magazine. Recollections of the early scene.

- Scene Town. The Recollection Magazine. Issue #1

- A Peek into the North American C64 Scene (circa 1983-1990), and Other Ramblings.... The Shark of International Network of Chaos (INC). The Recollection Magazine. Issue #1

- Defacto2

- C64 Scene Mag Archive

- The Pyramid of Internet Piracy

- Predb

- NfoRush

- Warez scene intros

- Doomsday. Demoscene.

- Demo

- Demoscene

Glaucoma

Apòstols

- Presentación de Apòstols en la RootedCon 2010.

- IBM spanish blue box, by Fluke (Fluke era el apodo de EnderWiggins antes de entrar en Apòstols).

- Manual del novicio al hack/phreack. EnderWiggins. Culturahack

- Web de Apòstols en Archive.org

- Aprende el funcionamiento de la Beige Box. TDD.

- Cómo pincharle la línea a alguien.

- Tesis de Telecomunikaciones

Ingeniería social

- Ingeniería Social. Adrián Ramírez.

- Ingeniería Social: Mentiras en la red. Mercè Molist.

- Ingeniería social (Seguridad informática). Wikipedia.

- social engineering. Jargon File.