Hackstory.es El fin de la vieja escena (extended)

From Hack Story

Una noche oscura, que duraría casi una década, se cernía a principios del nuevo siglo sobre el torrente de vitalidad que eran las escenas hacker. Llámalo Mundo Real (tm), hacerse mayor o el duro despertar allí donde mandan las leyes de la naturaleza. Aquel viejo Sistema del que se reía el hacker que asaltaba sus redes, y el hacktivista que combatía sus ideas, seguía allí cuando se apagaba el ordenador, cínico e impertérrito.

Las trampas fueron el éxito y el dinero. En ellas cayeron los que iban más de listos, de duros, los que afirmaban tener la red en sus manos y no destruirla porque no les daba la gana. Los héroes de la entonces ya pomposa y muy egocéntrica escena hacker. No debe extrañar que, para quienes tenían el Poder en el Mundo Virtual, el reto fuese conseguirlo en el Mundo Real. El fallo fue no preveer que ambos poderes son distintos, distintas sus reglas y sus contextos. Y tirarse de cabeza.

La seguridad informática se convirtió en negocio prácticamente de la noche a la mañana. Era el sueño siempre soñado, la vieja reivindicación, la razón, decían los hackers, por la que buscaban agujeros y los publicitaban: para que las empresas y otros organismos fuesen conscientes de la inseguridad de sus redes. Por fin, sus víctimas les hacían caso, invertían en seguridad y, ¡oh qué sueño maravilloso!, les pagaban por hacer lo que en los últimos años habían hecho a cambio de nada. Bueno sí: de reconocimiento y aprendizaje.

Y no pagaban poco, no. Los precios de tonterías como pasar un escáner se dispararon y con ellos los sueldos de aquellos chavales. Algunos crearon sus propias empresas de seguridad informática, pero el dinero estaba en las consultoras, que surgieron como setas. La primera, s21sec, contrató a buena parte de !Hispahack. O, según como se mire, finiquitó !Hispahack. Los chavales, maravillados por aquel circo de dinero y reconocimiento (si te cogía una consultora significaba que eras bueno), firmaron contratos de confidencialidad que les prohibían lo que había sido la sangre y la esencia de la comunidad: compartir información sobre sus investigaciones.

El HACK hispano se murio en el momento que las empresas empezaron a capitalizar las ideas de los miembros de esta cultura... hasta ese momento todo era más sano... en el momento que empezaron a meter sus zarpas empresas para ganar dinero... muchos de nosotros nos encerramos en una cupula de cristal para que otros compañeros de profesión que en otro tiempo fueron amigos de batallitas, no se enteraran de lo que estabamos trabajando y ganando dinero, porque pasaron de ser "Amigos" a "Competidores".[1]

Prácticamente no quedó hacker que tuviese tiempo para dedicar a sus amigos, ni conocimiento que transmitir. Los grupos morían por inactividad. La escena se fue al garete en cuatro días. O no exactamente: se transformó. De la comunidad hacker se pasó a la comunidad de seguridad informática. Y lo que antes eran rivalidades entre grupos se convirtieron en rivalidades entre consultoras, pues cada cual sentía los colores de la suya. Además, en muchas se contrataba a amigos de amigos, de forma que en una consultora acababan trabajando los del mismo grupo.

La cosa cambiaría más adelante cuando, igual que solía pasar en los grupos, aparecieron los malos rollos y las peleas de gallos en las consultoras. Para colmo, la burbuja de las punto com estalló y tocó también al negocio de la seguridad informática. Bajaron -o se racionalizaron- los sueldos y la vida haciendo pentesting se convirtió en -¡Oh Dios Mío!- rutina. Ya no había colores que pudiesen maquillar aquel baño de realidad, de administrivia, de marketroides, de escribir tediosos informes, de decisiones empresariales ilógicas, del todo por la pasta. De aquello que, cuando eran salvajes hackers, querían combatir.

La escena hacker no fue la única en hundirse, sólo la más rápida. La comunidad del software libre sucumbió también, poco a poco. Los Grupos de Usuarios fueron quedando abandonados[2] porque se convirtieron en innecesarios. Habían servido para el primer embate, para popularizar el movimiento, pero la llegada de escritorios como Gnome y de distribuciones como Ubuntu, que facilitaron muchísimo la vida a los novatos, hicieron inútil tal despliegue de ayuda.[3]

Por otra parte, el software libre no fue inmune al color del dinero. Al mismo tiempo que la administración pública se abría a proyectos libres, como la Junta de Extremadura con GNULinEX o Andalucía con GuadaLinex, cada vez más empresas entraban en el negocio. A partir de 1998 empezaron a desarrollar o apoyar productos libres IBM, Oracle, Informix, SyBase, Corel, Silicon Graphics, Apple, Sun, Dell o Compaq[4]. En agosto de 1999, Red Hat salía a bolsa.[5]

Eran noticias vistas con orgullo y alegría por la comunidad del software libre, que las consideraba la prueba de que se avanzaba hacia la vieja broma de la comunidad linuxera: "El plan para la dominación del mundo". Pero la euforia se apagó cuando se constató que algunas empresas compraban proyectos de software libre para dejarlos morir, como forma de aniquilar la competencia. O, simplemente, porque habían comprado diversos proyectos en el mismo paquete, y sólo dedicaban recursos a los que interesaban a su plan de negocio.

Este fue el caso, el más sangrante, de la compra de la empresa Sun por parte de Oracle, en 2009. Sun albergaba multitud de proyectos libres que no interesaban a Oracle[6], orientada a hacer negocio y punto. Así, MySQL, muy interesante para el negocio de bases de datos de Oracle, siguió con vida, mientras el sistema operativo OpenSolaris y OpenOffice, una "suite" de ofimática, eran abandonados.

Aún así, si se abandona el soft libre es porque la comunidad no ayuda. En algunos casos no se permite la colaboración de la comunidad, en otros puede que la empresa aportara una parte muy grande. Por ejemplo en proyectos como Linux las empresas aportan la mayor parte del código.[7]

Hackmeetings y hacklabs también vivieron su decadencia, que culminaba en 2009 con la muerte, largamente anunciada, del Hacklab de Barcelona. El hacktivismo había asumido la reivindicación de lo que fue continuación natural del movimiento del software libre: la cultura libre y las licencias copyleft para los contenidos. Explosionó el fenómeno en el ámbito de la música y siguió, con menos empuje, a la literatura. Triunfó en los blogs, el 99% bajo licencias Creative Commons.

Nuevos conceptos, inventos y personajes nacieron en la década que empezó con el temido efecto 2000; mientras la escena hacker, hasta el moño de trabajo, iniciaba su letargo. Los blogs fueron el hit de la década, pero hubo más: spam y más spam, cibercrimen, la muerte de los grupos de noticias[8], Ana María Méndez contra la SGAE[9], la escena P2P[10], cibercrimen, 4chan[11], VirusTotal[12], cibercrimen, networking, honeypots, estafas, cibercrimen, monitorización versus privacidad en las redes sociales[13], gusanos troyanos, wifi[14], escuelas de hackers[15], DVDJon, botnets[16], venta de fallos de seguridad[17][18], cibercrimen, concursos de hacking[19] y, símbolo de la decadencia que vivía la comunidad a nivel planetario, la mala vida del phreaker más famoso, el Capitán Crunch[20].

Contents |

Quickbasic

Hasta el año 2010 el hacking no sería delito tipificado en el código penal español[21][22], pero operaciones policiales como la Operación Millenium, en el 2000, o la detención de Quickbasic, en 2001, metieron el miedo en el cuerpo a lo que quedaba de la escena hacker.

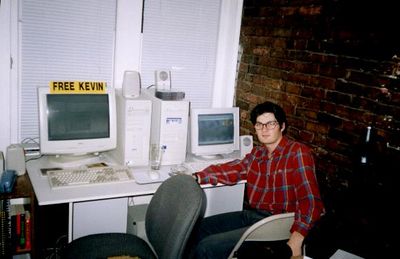

Quickbasic era el apodo de Juan Pablo Corujo, un joven de Pontevedra de 33 años que practicaba una curiosa forma de asaltar ordenadores: no provocaba daños y avisaba a los administradores del agujero por el que había entrado, ofreciéndoles su dirección de correo electrónico. Esta buena fe, junto a la falta de pruebas para demostrar la mayoría de intrusiones de que se le acusaba, fueron determinantes para que una juez le absolviese.

La Guardia Civil detuvo a Quickbasic en mayo de 2001. Le acusaban de modificar la web del ministerio de Hacienda, sustituyéndola por un texto que ponía en duda la profesionalidad de sus administradores. El joven lo admitió, así como haber entrado en el servidor web del diario ABC, donde introdujo una noticia falsa que estuvo en portada diez segundos. En ambos sitios no causó daños. Dejó una nota, explicando cómo reponer las portadas antiguas y qué fallo había aprovechado para entrar, además de su nombre completo y dirección de correo electrónico, por si necesitaban más información, Pero quien contactó con él fue la Guardia Civil.

No me lo esperaba. Quizá una multa pero no que pidiesen prisión, ni que enviasen un comando de Madrid a detenerme. El fallo que aproveché para entrar era muy conocido, un error de los servidores web de Microsoft: con un simple navegador podías listar el contenido de todo el disco duro y, con un poco más de conocimiento, tomar el control.[23]

El análisis forense de su ordenador reveló información de más de 40 empresas y organismos públicos que parecían haber sido víctimas o futuros objetivos de Quickbasic, entre ellas la Conferencia Episcopal, el Corte Inglés, Telefónica, la Tesorería de la Seguridad Social, el Centro de Investigaciones Sociológicas o Endesa. Destacaba una base de datos con nombres y direcciones electrónicas de 3.505 suscriptores del boletín del Partido Popular y 900 personas vinculadas al partido, entre ellas senadores y congresistas.

La mayoría de estas empresas y organismos no presentaron cargos, al no haber detectado intrusiones ni daños en sus sistemas. Sólo pusieron denuncia el Partido Popular, la Tesorería de la Seguridad Social y la Universidad de Santiago de Compostela, aunque no había pruebas fehacientes de estas intrusiones porque, según la sentencia, eran archivos muy antiguos que ya se habían borrado, por lo que no podían cotejarse. Aun así, el PP pidió cuatro años de prisión para Quickbasic y que se le abonasen los gastos de la auditoría que llevó a cabo en sus ordenadores, así como la compra de programas para asegurar sus sistemas. Total: un millón de pesetas.

El joven participó activamente en su defensa, llamando una por una a las 40 empresas y organismos que aparecían en su ordenador, para pedirles que no le denunciasen. También salió en el programa "Alerta 112" de la cadena televisiva Antena 3, para mostrar los métodos que había usado en sus intrusiones y lo sencillo que había sido. Este vídeo acabó constando como prueba en el juicio.

El juez absolvió a Juan Pablo Corujo por no haber pruebas de las intrusiones ni tampoco daños en las dos que se demostraron. La sentencia marcó jurisprudencia en el controvertido tema de si es lícito que los hackers informen de las vulnerabilidades que descubren:

"Dudamos de que se quisieran dañar los sistemas informáticos en un caso en que su autor manifiesta que sólo pretendía advertir de la existencia de fallos de seguridad, por lo que dejó todo un rastro y señas de identidad, pretendiendo que se pusiesen en contacto con él".[24]

Su abogado, Carlos Sánchez Almeida, explicó posteriormente una curiosa anécdota:

Cuando finalmente fue absuelto, Quickbasic posó para El País ocultando su rostro con un CD en el que rotuló un mensaje en números romanos dedicado a aquellos que le habían acusado. Teniendo en cuenta que en la lista de webs investigadas estaban, además del PP, el Opus Dei, la Conferencia Episcopal y el periódico ABC, debió pensar que el latín era un idioma que todos entenderían. En fin, cosas de hackers.[25]

Boinas negras

La criminalización del hacker estaba, como se ha visto, a la orden del día. Para colmo, la moda de llamar hacker blanco al que trabajaba para una consultora convertía al resto en temibles hackers de sombrero negro, rozando el criminal.

Así que, para quien no quería jugársela, empezaron a proliferar los concursos de hacking[26], como forma de seguir ganando reputación y templar la adrenalida, pero en entornos seguros, sin el riesgo de cometer un delito. El primer concurso de este tipo en España llevaba el sugerente nombre de Boinas negras y lo organizaba el Instituto para la Seguridad en Internet, cuyos fundadores eran viejos conocidos de la comunidad: Juan Carlos García Cuartango y Gonzalo Álvarez Marañón, que desde 1997 editaba el veterano boletín Criptonomicón.

Cuartango, nacido en 1960, ingeniero de telecomunicaciones, se había hecho famoso internacionalmente a finales de los 90 por descubrir diversos agujeros de seguridad en productos Microsoft.

Concretamente, en octubre de 1998 encontró un grave fallo en el navegador Internet Explorer 4.0, que bautizó: Agujero de Cuartango y que lo hizo famoso en la comunidad mundial de seguridad informática. El agujero permitía a un servidor de Internet extraer información de los ordenadores de los internautas que navegaban por sus páginas web.

En la página de Juan Carlos García Cuartango se indican unos cuantos bugs más, igual de mortíferos. Microsoft ha reaccionado rápidamente y ya se dispone de un parche para el Internet Explorer 4.01. [27]

Un mes después, Cuartango presentaba en sociedad a El hijo del agujero de Cuartango, la demostración de que el parche de Microsoft no funcionaba bien y el navegador seguía siendo inseguro.[28]

Lamentablemente el parche soluciona el problema de forma parcial. Unos días después de que Microsoft publicase el parche anterior, Juan Carlos García Cuartango publicaba una versión modificada del "exploit", "The Son of Cuartango Hole", capaz de funcionar también en sistemas parcheados.[29]</poem>

Hasta 2001, Cuartango descubrió múltiples y graves agujeros en productos Microsoft, como el Hack del correo, que al mandar un mensaje con el programa Outlook adjuntaba un archivo del disco duro del usuario, sin su permiso; o la Ventana de Cuartango que aparecía en el navegador y si se pinchaba en aceptar podía instalar virus, robar archivos o borrarlos. El investigador descubrió también fallos en los parches que sacaba Microsoft para solucionarlo.

En 2002, Cuartango y Marañón pusieron en marcha el Instituto para la Seguridad en Internet, que se dio a conocer con el concurso Boinas negras, muy bien aceptado por la comunidad, con más de 4.000 inscritos en su primera edición[30].

El primer año, el ganador fue Alberto Moro, un estudiante de Telecomunicaciones de 26 años, de Santander[31], más conocido como Mandingo. El segundo año, el ganador fue Pere Planiol, de Santa Coloma de Farners, 26 años, con el apodo Cthulhugroup[32][33]. Los premios del concurso eran tan originales como quesos, boinas, camisetas y un jamón.

Sombreros blancos: J.J.F. Hackers Team

El nombre boinas negras era un hack lingüístico, ya que por una parte remitía de forma cómica y castiza al país donde se celebraba el concurso; por otro le daba un toque militar, de "boinas verdes", y por último era un guiño socarrón hacia la palabra de moda del momento, en las comunidades de Estados Unidos y Europa: Hackers de sombrero blanco.

Un hacker así, explica la wikipedia, es sinónimo de hacker ético. Ambos conceptos se los sacó de la manga la industria de la seguridad informática, deseosa de usar la palabra hacker en su publicidad, pero temerosa de que en vez de sugerir a sus clientes la idea de que un genial experto velaría por su seguridad, sugiriese la imagen -que la propia industria había ayudado a acuñar- del criminal. Hacker blanco estaría al mismo nivel que coca-cola sin cafeína o cerveza sin alcohol, y significaría "nuestros trabajadores son tan buenos técnicamente que pueden considerarse hackers, pero regidos por una ética que nunca pondrá a su empresa en peligro, lo que nos legitima para cobrarle esas facturas tan altas".

El hacker blanco es un experto en seguridad especialista en tests de penetración y otras metodologías para asegurar la seguridad de los sistemas de información de una organización. El término hacker ético lo acuñó IBM para sugerir un ámbito más amplio que sólo los tests de penetración.[34]

El grupo estadounidense L0pht fue uno de los principales valedores de la entrada de estos conceptos en la comunidad hacker, que al principio se los tomó a broma. Pero los miembros de L0pht no eran hackers de broma sino muy buenos: Brian Oblivion, Kingpin, Mudge, Space Rogue, Stefan Von Neumann, John Tan y Weld Pond[35]. Y era casi obligado prestarles atención.

L0pht había nacido en 1992 y pronto creó su propia empresa, L0pht Heavy Industries, que fue invitada por el Congreso de Estados Unidos a explicar el estado del arte de la seguridad en Internet. La gente de L0pht expuso allí que podían tumbar toda Internet en 30 minutos. En enero del 2000, L0pht Heavy Industries se convirtió en la "startup" @stake, "completando así la lenta transición de L0pht de ser una organización underground a una empresa de seguridad informática de "sombrero blanco", explica la Wikipedia[36]. En 2004, la corporación fabricante de antivirus Symantec compró @stake.

Desde España, los integrantes de J.J.F. / Hackers Team seguía con atención los pasos de L0pht, a quienes admiraban. En el número 06 de la revista que editaba el grupo español, explicaban que habían asistido a una conferencia de L0pht:

Como anecdota decir que los de L0pth ivan con sus camisetas oficiales y nosotros, ivamos con las nuestras tambien pero ademas con la gorras tambien, provocando que cuando entramos en la sala todo la gente se quedo boquiabiertos y los de L0pth se comenzaron al reir cuando vieron otro grupo Hacker entra en la sala. Desde aqui mandamos un saludo a la gente de L0pth, por ser tan agradables con nosotros y en especial a Dr. Mudge.[37]

JJF Hackers Team nació en 1996 y durante tres años desplegó una gran actividad, publicando programas y artículos sobre seguridad en multitud de sitios, incluída la reputada lista Bugtraq, con un artículo de Zhodiac[38], que fue la última incorporación al grupo.

La ezine de JJF Hackers Team duró 8 números[39], entre finales de 1997 y principios de 1999. Además participaban en el concurso internacional de cracking de Distributed.net con el nombre J.J.F. RC5 Crack Team. Pero su mayor hazaña, que ha perdurado en el tiempo, fue organizar la primera edición de la convención de seguridad informática No cON Name en Mallorca.

Por esta razón, y también porque fueron los primeros en llamarse hackers blancos, JJF Hackers Team fue uno de los grupos más mediáticos de la escena española. Aparecieron en el diario "El País" y multitud de revistas: Rolling Stone, "En la red", PC ACTUAL, Iworld, "Jumping". También en ezines del "underground", como SET y 7a69.

¿Quien no conoce a - J.J.F. / Hackers Team -? Yo creo que cualquiera que este "algo" metido en el mundillo sabe, que este grupo de Hack, se dedica actualmente a la practica del "white hack", y que algunas de las vulnerabilidades que han encontrado se han dado a conocer en todo el mundo. - J.J.F. / Hackers Team - es sin duda uno de los grupos que mas ha dado a la scene española.[40]

JJF tenían web con dominio propio, jjf.org, de la que existen copias en Internet Archive. Se conservan también páginas de la antigua, nacida en diciembre de 1997 y alojada en el sitio gratuito Lycos.com[41]. En su última época pusieron en marcha un canal de chat, #JJF, en IRC-Hispano.

La risa del "under"

A raíz de proclamarse hackers blancos, el suplemento "Ciberpaís", del diario "El País", les hizo una entrevista. Se convirtieron así en el segundo grupo hacker protagonista de una noticia no negativa, en un medio español generalista, desde 1995, cuando Álvaro Martínez Echevarría, Roberto Lumbreras y Juan Céspedes encontraron un agujero en la web de La Moncloa y lo cerraron.

Conde Vampiro definía en la entrevista qué era para él un hacker blanco:

Son los chicos buenos, no tienen como meta penetrar sistemas ajenos, es la evolución de todo "hacker" que realmente quiera hacer algo útil con su experiencia. Hemos pensado que ir de piratas, como la mayoría, no conduce a nada y, además, debemos devolver el buen nombre que la palabra "hacker" representaba antes. Si alguien se ríe, pues cada uno a lo suyo, el tiempo dará la razón[42]

Y es que, efectivamente, buena parte del "underground" se había tomado a risa lo del hacking blanco, como comentaba Hendrix, de SET, en otra entrevista con Conde Vampiro:

-En el mundillo under ha habido un poco de cachondeo con el tema del

"hackers blancos", aunque como ya he dicho en el fondo se trata de un concepto importante. Que puedes contarnos de esto?

-Esto lo unico que demuestra, es desconocimiento y queda claro que todavia

queda mucho por aprender. Casi todos nosotros (en el cual me incluyo) estamos siempre siguiendo el trabajo de varios conocidos grupos de hackers blancos. Aunque tampoco ha habido mucho cachondeo por parte de la gente, la mayoria lo ha entendido por un sentido racial, que nada tiene que ver y bueno los otros, pues ....[43]

Cabría decir que muchos de los que se reían se apuntaron posteriormente a la moda del hacking blanco, queriendo o sin querer, ya que la consultora a la que fueron a trabajar usaba estos términos.

Miembros y amigos

Según se desprende de los 8 números de la revista "J.J.F. Hackers Team Journal", los primeros miembros del grupo fueron Conde Vampiro y Mac Crack Bishop. En 1998 se les unieron Mr Elektro, Silent Motion, Jumpknown, Tasslehoff y Dr Binix, cuyas edades oscilaban entre los 22 y 24 años. El último en entrar fue Zhodiac.

El grupo tuvo muy buenas relaciones con la comunidad hacker hispana y destacados integrantes de la misma colaboraron en su revista: Vandals, IPgh0st (de Underhack), Nobody, Virux (@pOkalypSYS), Bisho, Jsr, Koji, Cesar, Enif y Dr Slump (ambos de OiOiO), Daemon, Silicon Dragon, LeTaL, CORE SDI S.A, \Wend|g0, ZeD, {CyBoRg} (de SHG Security), EiVoL, PoSiDoN, Estado+Porcino (de WKT), Skorpion, ToMaCHeLi, Perro Bombardero, Seth... El grupo Wakanda, entre otros, distribuía la J.J.F. Hackers Journal desde su web, en Isla Tortuga.

NoConName

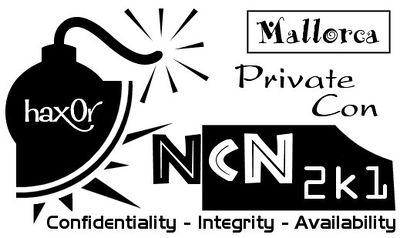

El congreso de seguridad informática No cON Name (congreso sin nombre), No Con Name o NcN[44] nació en 1999, en Palma de Mallorca. Sus creadores fueron J.J.F. / Hackers Team[45]. Concretamente, Conde Vampiro y Zhodiac asumieron la organización del evento.

La con se celebró en Palma anualmente hasta 2006 y después se trasladó a Barcelona. Actualmente el equipo responsable son: José Nicolás Castellano, Daniel Moll Cabrera, Àlex Quintieri, Àlex J. Clares, Pedro Valentino Sitaras, Daniel Agudo Garcia y Héctor Pantoja

La profesionalización de los hackers

La No cON Name es un símbolo del antes y después de la comunidad hacker: aquellos hobbistas, muchos estudiantes, que se habían especializado en seguridad informática como si fuese un juego, a principios del siglo XXI entran en el mundo laboral, en las incipientes consultoras de seguridad, y trabajan en lo que había sido su afición, que se ha convertido en negocio.

Empieza entonces la decadencia del "underground", de las ezines, en las que ya no se podrá escribir por falta de tiempo, o porque los contratos laborales no permiten compartir la información. El encuentro Undercon sigue en pie, pero cayendo, mientras la No cON Name emprende el vuelo.

La NcN nace del "underground" pero muestra sin tapujos su orientación hacia la empresa y la investigación "en blanco", como hackers blancos son quienes la han creado.

La llamada criminalización de los hackers forma también parte de esta película. Las diversas redadas, realizadas por el Grupo de Delitos Telemáticos de la Guardia Civil, como Isla Tortuga en 1997, !Hispahack en 1998 y la Operación Millenium en el 2000 han puesto el miedo en el cuerpo del "under" y, para colmo, el amarillismo de las notas de prensa de la Guardia Civil, junto al amarillismo que le han añadido los medios de comunicación, han convertido al hacker en claro sinónimo de peligroso delincuente.

En este contexto, parte de la comunidad hacker siente la necesidad de afirmar públicamente que ellos no son así, que no cuadran en esta imagen, sea por razones económicas o personales, y aparecen nuevos conceptos en la jerga, como hacker de sombrero blanco ("white hat"), de sombrero negro ("black hat"), de sombrero gris ("grey hat") e incluso amarillo[46]. Así, la comunidad queda dividida entre buenos y malos, como antaño lo fue entre élite y lamers, esta vez entre profesionales y criminales.

Nada mejor para escenificar esta nueva "actitud" que la primera edición de la No cON Name en 1999. Por primera vez en un con en España hay que pagar entrada (2.000 pesetas) y una empresa patrocina el evento: Com & Media. Esta consultora de reciente creación, fundada por el carismático Miguel Fernández, acabará contratando a algunos asistentes, como si el congreso hubiese sido en realidad una trampa para "cazar" hackers:

El camino que siguió éste empresario vasco para contratar a su equipo no fue fácil. (...) Miguel a sus 50 años decidió convertirse en hacker, se bautizó cómo Mikel y se lanzó a la red. Bajo ese nick fue entrando en contacto con algunos de los grupos de hacking españoles y empezó a conversar con ellos a través de chats. Realizados los primeros contactos y a través de la empresa Com&Media y la colaboración del grupo JJF Hackers Team, montó un encuentro de hackers, el primero de estas características en España.[47]

La razón de montar la NcN, según contó Miguel Fernández a la periodista Laura Cortada, fue una especie de estudio de mercado que no acabó de llegar a buen fin:

"La hicimos para ver exactamente que es lo que había en el mercado. Vino gente de toda España, gente que se conocía por sus nicks pero que jamás se habían visto personalmente. Estuvo bien pero sinceramente no había un gran nivel, los mejores, los realmente buenos no vinieron a una reunión que implicaba estar a cara descubierta. Era una cita demasiado abierta para que viniera la élite".[48]

De todas formas cabe decir que, más adelante, Mikel contrató a parte de la élite gracias a los contactos que consiguió en Mallorca.

La No cON Name es el mejor símbolo del fin del hacker romántico, la cara velada por un apodo, trabajando a escondidas, y el principio de la profesionalización del hacker, con nombre y apellidos, trabajando en una empresa. Este fue el contexto en que, casi sin quererlo, casi sin verlo, nació y creció el congreso, sobre todo a partir de la segunda edición abierta al público, en 2002, que ya no organizó J.J.F. Hackers Team sino un grupo de amigos, liderados por Nico Castellano:

La NcN no se orientó a empresas desde los inicios, solo en parte. Lo bonito hubiese sido que nos cedieran unas instalaciones para 500 personas, y alguien nos regalara dinero para pagar los gastos, pero tuvimos que buscar un motivo y un apoyo para poder realizarlo. Tampoco fue un evento donde se contaba lo fácil que sería aplicar conocimientos de informática para hacer alguna pillería, sino que la temática de las ponencias era de investigación. Vamos, yo lo diferencio como el término del hacking que nació con la gente del MIT vs hacking de los 90 (el de las películas para que nos entendamos).[49]

La primera con

El congreso de 1999 se hizo los días 23, 24 y 25 de julio, en el Hotel Meliá Confort Bellver Palma de Mallorca[50]. Conde Vampiro y Zhodiac asumieron la organización. Asistieron unas 50 personas, representantes de la escena hacker del momento: grupos como Undersec, HackUMA, !Hispahack, SET y los mallorquines OiOiO's Band, que co-organizaban la con.

También hubo emprendedores que estaban creando las primeras consultoras especializadas en seguridad informática, como Alfonso Lázaro Téllez , de IP6 Seguridad[51], y Mikel Fernández, fundador de Com & Media (actualmente S21sec). Incluso andó por allí un equipo de periodistas de Radio Televisión Española, del programa Documentos TV, que realizó un reportaje en profundidad sobre la comunidad hacker[52], a raíz del caso !Hispahack

Junto a las charlas técnicas, hablaron el abogado Carlos Sánchez Almeida[53] y el profesor de la universidad de Deusto Jorge Garcés. Las consecuencias legales del hacking fueron lo más debatido. También se incidió en la poca calidad de la enseñanza en las facultades de informática.[54]

En el aire se respiraba la reciente detención de un joven de Murcia, acusado de haber realizado un ataque contra el servidor web del Ministerio de Interior. Pasó seis días en prisión, lo que todo el mundo consideró desproporcionado. Se habló también del reciente asalto por parte del Grupo Operativo de Hacking Español (GOHE), autodenominados hackers blancos, contra una página de pornografía infantil.

Com & Media, empresa que patrocinaba la reunión, acabó contratando a algunos asistentes[55], que serían la semilla del equipo de hackers éticos de la empresa, la primera en España que usó este reclamo publicitario. En el equipo inicial estaba Zhodiac:

Los técnicos iniciales fuimos: Alfonso Lázaro (no afiliado a ningún grupo pero presente en la NcN), LLuís Mora (jfs) y Netsavage de !Hispahack, dos locales de la Universidad de San Sebastián y yo. Luego (en algunos casos anyos o meses mas tarde) se fichó a más gente de !H como DrLethan, Slayer, Necronoid y más tarde gente de otros grupos como CPNE (Ramón y otro que no me acuerdo), Vieja Guardia (Darkcode)... rwxrwxrwx (conocido como 7) y bastante más tarde gente como Griyo.[56]

La nota negativa fueron las tiranteces entre algunos miembros de JJF Hackers Team, especialmente Conde Vampiro y Zhodiac, que se hicieron patentes durante el congreso y llevaron a la disolución del grupo. Zhodiac entró en !Hispahack.

Cambio de pareja

El fin de JJF Hackers Team hacía pensar que no habría más ediciones de la No cON Name, pero esta reapareció en 2001, como una reunión privada. Sus impulsores fueron Conde Vampiro y Nico Castellano, quien en 2002 sería elegido presidente de la asociación No cON Name:

Yo nunca formé parte de JJF, aunque conocía a casi todos. Conde Vampiro venía a la isla en vacaciones y quedábamos de vez en cuando, para comentar las últimas vulnerabilidades, exploits, etc. Recuerdo que salíamos todos de marcha y hacíamos verdaderas bestialidades en la red. Llegamos a apodarnos el "p0mada hax0r team" (en las islas la "pomada" es una bebida: gin xoriguer con limonada). Hablando con Conde salió la posibilidad de hacer una CON en Mallorca. Él dijo que debía ser algo privado y que debíamos moverla con cautela.[57]

La razón de hacer el evento privado fue el miedo a acciones policiales, recuerda Naismith, del equipo organizador:

Creo que se hizo de esta forma porque por aquel entonces la gente estaba muy paranoica con Operación Millenium.[58]

La única No cON Name privada de su historia duró dos días y se celebró en un local de copas gracias a la ayuda de chip27, amigo de Nico Castellano. Las personas que actuaban de contacto para los asistentes fueron Jakal, Dr Slump (de Oioio's Band), Yeyuno y Conde Vampiro. MeTalSluG, amigo de Vampiro, diseñó la camiseta.

En una entrevista con el blog Un informático en el lado del mal, Castellano recordaba así aquella NcN:

El 99% de la gente no sabe que nuestra etapa se inició en un pub de Mallorca que frecuentábamos con DS y MKiller (allí tomábamos algo antes de salir de fiesta). Recuerdo que con 20 años empezamos a mover una No cON de 15 personas donde conseguimos un pub, que recientemente había cerrado, dos dias de verano. Imagínate estar en frente de la catedral en el paseo marítimo y con camarero incluido (¡¡Muchas gracias Toni!!). También teníamos, como no, un Call For Papers como dios manda y camisetas negras h4x0r con un logo hecho por MeTalSluG. Vulns en BGP, Virus/Troyanos en Linux y distribuciones linux orientadas a seguridad from scratch fueron algunas de las charlas que recuerdo.[59]

NcN 2k2: Ahora en serio

El buen sabor de boca del encuentro privado animó al grupo a ir más adelante, explica Nico Castellano:

Un día, allá por verano de 2001, DS comentó el trabajar en algo grande con más gente, una CON para todos. (...). Hablé con Conde Vampiro y le pareció bien, pero el proyecto era arriesgado. Por mi parte me empecé a mover y a investigar en todos los canales de comunicación de los que podíamos contar para hacernos eco y la manera de que alguien nos patrocinara. Era difícil porque ¿Qué empresario en España iba a poner dinero en una reunión que organizaban 7 chavales de 20 años?[60]

Conde Vampiro, DS, MKiller, NAISMITH, MeTalSluG, WaRMaKeR y Nico Castellano empezaron a buscar, pero su edad se convirtió en un problema para encontrar no sólo financiación sino incluso un sitio donde celebrar el congreso:

Nico contactó con algún Banco donde nos iban a prestar las instalaciones del Pueblo Español y al presentarse en la cita y encontrarse con un chaval de 18 años trajeado, no le hicieron demasiado caso y de préstamo pasó a ser alquiler a 1 millón de pesetas. Era primeros de mayo del 2002, a mes y medio del evento, y no teniamos lugar donde realizarlo, estabamos bastante desanimados, y el GRAN HUGO agarró a Nico y le dijo que aunque vinieran 3 personas y hubiera que hacerlo en el salón de casa, que la NcN se haría si o si.[61]

Nico pidió entonces ayuda a la Balearikus Party, una asociación que organizaba una LAN-party en Mallorca con notable éxito. Su intercesión fue vital para que el congreso pudiera celebrarse y darle la pátina de profesionalidad que deseaban el equipo de la NcN.

Allí conocí a gente muy eficaz y trabajadora que se movían muy bien tanto a nivel técnico como en altas esferas, entre ellos Modesto Agudo y Gabriel Ginard, consiguieron en tan solo 1 mes que la Fundació Ibit nos patrocinara con 1.200 euros.[62]

Además Gabriel Ginard consiguió para NcN que el Govern Balear cediese la sala de actos del parque tecnológico ParcBit.

NcN 2k2: La comunidad de Mallorca

La comunidad hacker de las Illes Balears era muy fuerte. Se vertebraba alrededor de la asociación BULMA (Bergantells Usuaris de GNU/Linux de Mallorca i Afegitons | Bisoños Usuarios de GNU/Linux de Mallorca y Alrededores), que había nacido en 1998, de la mano de Javi Polo (DrSlump). BULMA era un grupo local de usuarios de GNU/Linux.

Bulma nace en 1998 gracias al actual presidente, Javi Polo, quien después de asistir al congreso de Hispalinux se le ocurrió montar un grupo de linuxeros. En la primera reunión sólo eran 18 socios.[63]

El buen hacer de los primeros integrantes de BULMA y la ayuda de personas de la Universitat de les Illes Balears (UIB) hicieron que el grupo creciese rápidamente y se crease una nutrida comunidad virtual, cuyo principal punto de reunión era la lista de correo Bulmailing.

Esta comunidad trascendió pronto el entorno de les Illes Balears, extendiéndose sus usuarios a toda Catalunya y más allá. Así surgió en Barcelona el grupo afín Badopi (Barceloneses Domadores de Pingüinos/Barcelonins Domadors de Pingüins), centrado en la lista de correo Comando B. Javi Polo, que había fundado BULMA, estaba entre sus creadores:

Hacía poco que me habia mudado a vivir a Barna, y como en la lista (Bulmailing) en esa epoca habia gentes de todos lados, alguien se pispó de que habia mucha gente de por aqui , y Oriol Raventós propuso de hacer una kdd de la lista de bulma en barna, en diciembre de 2002. La primera cena aparte de un éxito de asistencia fue un éxito en cuanto al elenco de personajes que nos juntamos, todos (menos uno) unos cracks muy motivados. El grupo se consolidó sin mucho esfuerzo ... y con muchas risas.[64]

Uno de los hackers que integraban Badopi fue José Luis Maquieira, quien creó en 2003 la Canción del software libre, que acabó siendo el Himno de Badopi.

La Canción del Software Libre

La Canción del software libre (Alberto García González) nació en 1999 y fue una adaptación desde la comunidad del software libre de un tema de Marc Parrot, que la compañía de telefonía móvil Amena usó en su campaña publicitaria de lanzamiento. A su vez, el tema de Parrot era una adaptación de la canción "Libre" de Nino Bravo.

El anuncio de Amena sonaba insistentemente en televisiones y radios y era muy pegadiza. Este fue el caldo de cultivo para que Alberto García González, conocido como Berto, le pusiese una nueva letra y la publicase en Fidonet como la Canción del software libre.

Tenía un amigo al que le encantaban los chistes y los juegos de palabras. Ambos estudiábamos informática, y Linux se había puesto bastante de moda en el mundillo. Un día por la mañana yo estaba tarareando la melodía y me salió lo de "como el código de Linux yo soy libre", a lo que él respondió "como el taaaar". Siguiendo con la broma completamos el estribillo en cuestión de minutos, y la cosa terminó ahí. Después pensé que, como el chiste había quedado gracioso, valía la pena completar la canción y publicarla.[65]

La canción empezó a flotar por el ciberespacio, viajando de buzón a buzón, de foro a foro, hasta que, en las vacaciones navideñas de 2003, José Luís Maquieira y un amigo músico grabaron una interpretación de la misma, que ofrecieron libremente en Internet, en http://joseluis.maquieira.es/mmedia. El tema fue un éxito en la comunidad linuxera.

El mensaje original que mandó Berto a Fidonet, con la letra de la canción, fue este:

From: Alberto Garcia Gonzalez Date: Tue, 09 Nov 1999 21:43:48 +0000 Subject: Libre Ahí va una apología del software libre a ritmo de Nino Bravo. Espero que os mole, no me abucheéis mucho: -----><-----><-- Corta por aquí --><-----><----- Libre -+-+- Lleva apenas veinte horas y ya está buscando un Service Pack Porque le soltó una pantalla azul el Visual C++ Luego navegando por la World Wide Web lo vio con claridad un compilador llamado GCC rezaba sin parar (ESTRIBILLO) Libre, como el código de Linux yo soy libre como el tar Libre, como el bison, como el perl y como el cron que puedes compilar Libre, como Debian que me ofrece herramientas sin pagar también tengo Red Hat que viene con manual ahora sí sé lo que es la libertad El código abierto es su nueva fe programa en GTK ahora es un tipo muy muy popular en la lista de Bugtraq Estaba tan harto de usar NT que decidió cambiar ya maneja Linux y FreeBSD en cualquier terminal (ESTRIBILLO) -----><-----><-- Corta por aquí --><-----><-----

BULMA

Junto con Javi Polo, el resto de fundadores de BULMA la fueron abandonando debido, según la versión de los que se fueron, a la mayor implicación en la comunidad del profesor de la Universitat de les Illes Balears Ricardo Galli, quien años después pondría en marcha, junto con el informático Benjamí Villoslada, el famoso metablog Menéame. Galli estaba con BULMA desde sus inicios:

El servidor era de un proyecto de investigación mío, porque ellos me ayudaron a instalar "en secreto" los GNU/Linux que usé para clase en la UIB y era mi gran deuda con esos chicos. El software de bulma.net, desarrollado inicialmente por Antonio Tejada Lacaci, fue luego desarrollado y mejorado prácticamente por mí solo.[66]

Los problemas del equipo fundador con Galli llegaron cuando éste fue elegido presidente, explica Polo:

Cuando Ricardo empezó a escribir en la lista de correo y a inmiscuirse más en Bulma, se empezaron a polarizar bastante las cosas entre los seguidores incondicionales de Galli y los no incondicionales y se enrareció todo bastante.[67]

Benjamí Villoslada, quien también estaba en BULMA, tiene otra versión:

En realidad Ricardo protagonizó el esplendor de BULMA. Los rebotados fueron anécdota. Todo subió con él muchas magnitudes.[68]

Y la versión de Galli:

Durante mi participación activa en Bulma (de 2001 hasta principios de 2004) Bulma vivió sus mejores años, en números de participantes en la lista, artículos en el web (y desarrollo del mismo), proyectos, conferencias... artículos de bulma.net que salieron en Slashdot, algunos de ellos traduciones al inglés, otros publicados en revistas interacionales, organizamos conferencias donde traíamos a personas relevantes. La lista empezó a decaer en 2005, cuando yo ya no participaba. Me retiré -no me presenté a la re-elección- a finales de 2003 o inicio de 2004, cuando Bulma estaba en su cima[69]

Uno de los mayores logros de la comunidad de BULMA, junto con la UIB, fue la Balearikus Party, una LAN-Party que nació en mayo del 2000, como actividad paralela a la jornada de puertas abiertas de la UIB[70].

Se monto una red de 70 ordenadores traídos por los participantes, en la que por el éxito inesperado, no pudimos dar sitio a todas las demandas, agotándose en pocos días las plazas que habíamos anunciado.[71]

En la segunda edición, en 2001, se pasó de 70 equipos a 400. Y se incluyeron conferencias, donde destacaron las de Ricardo Galli y su mentor, el catedrático en ciencias de la computación e inteligencia artificial Llorenç Valverde. Hubo también gente de la No cON Name dando charlas: Nico Castellano, Javier Olascoaga y Simon Roses (Conde Vampiro).[72]. La Balearikus se celebró anualmente hasta 2008.

NcN al habla

En su primera época, de 2002 a 2006, dieron conferencias en la No coN Name destacados personajes de la comunidad anteriormente llamada hacker y que a partir de ahora se llamaría comunidad de seguridad informática. Otro cambio: mientras en la Undercon los ponentes se presentaban bajo el nombre de su grupo de hackers, en la NoConName las banderas de los ponentes eran las empresas en las que trabajaban: s21sec, SIA, Auditoría Informática Balear, @Stake, Internet Security Auditors, InetSecur, ImmunitySec...

Cabe decir también que, de estas consultoras, la más fiel a la NcN fue Internet Security Auditors, que desde 2004 esponsoriza el congreso.

Viendo que el congreso congregaba a lo mejor de la seguridad en España, y la buena sintonía con la asociación y su filosofía, empezamos a colaborar siendo espónsors y también organizando concursos que se desarrollaban durante el congreso, con retos basados en pruebas de creciente dificultad y un Quiz sobre diferentes materias.[73]

Los ponentes, hasta 2006:

NcN 2002: Ramón de la Iglesia, Alejandro Piqueras, Iñaki López, Simon Roses Femerling, Antonio Javier García Martínez, Iñaki López, Ollie Whitehouse (@Stake UK), J.Nicolás Castellano, Javier Olascoaga, Ripe, Kaloyan Olegov Gueorguiev, Gema Gómez (esCERT), Chris Anley (Ngssoftware), Albert Cuesta.

NcN 2003: Antonio Fernandes, Ramón de la Iglesia, Iván Guardia, Gema Gomez, NGS Software Staff, Gerardo Richarte (Core SDI - Buenos Aires ), Pablo Ruiz Garcia, Oscar Conesa (esCERT), Vins Vilaplana, Alex Quintieri, Daniel Cabezas, Alejandro Piqueras, J. Nicolás Castellano, Daniel Fernández Martínez, Miguel Salva March, Fermín Calvo.

NcN 2004: Alex Quintieri, Nicolás Waisman ( ImmunitySec - Buenos Aires), Bugtraq Security Systems, Alejandro Piqueras, Daniel Fdez. Bleda, Daniel Cabezas, Toni dlF. Díaz, Luis Gómez, Andrés y Miguel Tarascó, Kaloyan Olegov Georgiev, Albert Puigsech, Iñaki López, Carlos Mesa, Ramón Pinuaga.

NcN 2005: Alex Quintieri, Oscar Delgado, Daniel López Janáriz, Alejandro Ramos Fraile, David Barroso, Alfredo Andrés Omella, Gabriel Buades Rubio, Christian Martorella, Daniel Fdez. Bleda, Iñaki López, Andrés Tarascó, Vicente Díaz, Christian Martorella, Albert Puigsech, Rubén García, Toni de la fuente diaz, René Mérou.

NcN 2006: Andrés Tarascó, Ramón Pinuaga, Jesús Olmos González, Ero Carrera, Raoul Chiesa, Cesar Cerrudo, Esteban Martinez, Angelo Rosiello, Ollie Whitehouse, Shawn Merdinger, Alejandro Ramos.

El último congreso que se hizo en Palma, el de 2006, presentó una calidad muy alta y fue el que congregó a más ponentes extranjeros: el italiano Raoul Chiesa, los argentinos César Cerrudo y Esteban Martínez, el tejano Shawn Merdinger, el italiano Angelo Rossiello y un habitual, Ollie Whitehouse.

Pero en 2007 cambió el gobierno de las Illes Balears y la con se quedó sin subvención[74]. Reapareció en 2010, en Barcelona, en el recinto CaixaFòrum, con el triple de asistentes.

El lado humano

La web de la No cON Name dedica un apartado a recordar a las personas que forman o han formado parte de la organización: Marcos A. López, Regina Guilabert, Javier Olascoaga, Ángel Guzmán, Simon Roses, Victor Tapia, Daniel Peláez, Alejandro Sobrino, Matías Mingorance, Ramón de la Iglesia, Iván Guardia, Gabriel Ginard, Carlos Blanquer, Marc Rivero Lopez, Oscar Gonzalez Troya, Marco Cañete, Daniel Creus. O han ayudado en la logística: Jandro Perez, Cristina Fernández, Xim Rosselló, Lluís Caldentey, René Mérou, Xavier Vidal.

Entre todos destaca la energía de Hugo Héctor Castellano[75], padre de Nico Castellano y alma del evento hasta su muerte, en 2012.[76][77]

ControlTotal

No sólo fueron los adictos al hacking. Todo el mundo que tenía algo que ver con la seguridad informática se arrimó al carro del dinero. Para algunos, ya experimentados en otros negocios relacionados con la red, lease páginas porno y warez, la transición fue más natural. Es el caso de Pele, autor del primer troyano comercial para Windows en castellano: ControlTotal.

Pele se apasionó por la informática a los 12 años. A los 16 montó una web pornográfica que le daba entre 150 y 300 dólares a la semana. En 1999, con 19 años, vendía juegos y programas pirateados en el instituto. Al mismo tiempo, se aficionó a la programación y, viendo que no había prácticamente programas de hacking en castellano, decidió escribirlos.

Entre 1999 y 2002 creó diversos programas, de los que ofrecía el código fuente en su web: Teclas (un keylogger), Web Serve CT (un troyano que montaba un servidor web en el ordenador de la víctima y permitía explorar sus discos duros), MiraPuertos (escaner de puertos), MiraProgramas (ver cuáles están en ejecución y poder cerrarlos), InetInfo (robaba datos, por ejemplo contraseñas).

ControlTotal fue su creación más ambiciosa, con la que quería superar al famoso Back Orifice. Realizaba multitud de acciones en el ordenador infectado: acceder a los discos duros, capturar y controlar la pantalla remota, modificar el registro del sistema operativo Windows, abrir y cerrar la bandeja del CD, esconder la barra de tareas, bloquear el ratón... hasta 100, que aseguraban el control total, como su nombre indicaba, del ordenador de la víctima.

En ese momento, pensaba que mi ControlTotal, y mi Web Serve CT, eran los primeros troyanos en castellano. Y así lo resalté en mi web claramente con el subtitulo “el primer troyano en castellano”. Por aquel entonces, me hablaron del PTAKKS, un troyano que creo que hicieron unos chicos valencianos (no estoy seguro) Xan & Quo Vadis. Se atribuían el título de “primer troyano en español”. Era distinto al mio, más sencillo, permitía menos acciones y creo que usaba el protocolo UDP. Las primeras referencias que obtuve de ellos eran del año 2000, yo ya tenía cosas colgadas en el año 99, por lo que siempre consideré que mis trabajos fueron primero. Aún así, no voy a pelearme por eso, por tanto, si nadie dice lo contrario, sin importar el orden, el Web Serve CT, el Ptakks y el ControlTotal, son los primeros troyanos en castellano/español conocidos.[78]

Pele decidió vender por 1.000 pesetas su troyano, que había conseguido hacer indetectable para los antivirus. Pero, cuando le empezaron a llegar cientos de peticiones, se vio desbordado.

Aquello me estalló en la cara. Se me acumularon cerca de 2000 pedidos, me era imposible de atender. Se necesitaba un tiempo para preparar un pedido, no estaba nada automatizado, y era insostenible. Avisé a la gente y tumbé la web para que no entraran más pedidos. Aquello era una locura. Cada vez estaba más y más metido, apenas dormía.[79]

Para completar el agobio, empezó a llamarle gente: un empleado de una empresa antivirus que necesitaba ayuda con uno de sus programas, empresarios interesados en contratarle, propuestas ilegales... y un artículo que escribió Mar Monsoriu, Marketing Mercenario:

El artículo decía: Ignoro el componente delictivo, pero sin duda desde el punto de vista ética, al menos, sí que podría estar justificado trasladar al autor de esa cosa el perjuicio económico y moral que pueda ocasionar. Me dejó precupado. Estuve investigando y creí que sí se cometieron delitos con mi software. Eso no me gustó.[80]

Para un chaval de 21 años, era una gran responsabilidad. Además, tenía 2000 pedidos esperándole, algunos ya pagados y no entregados. Estaba repitiendo segundo curso. Y para colmo, alguién hackeó su web.

Corté por lo sano, hice copia de todo el proyecto en varios CD's, los escondí, formateé y eliminé de forma segura los datos de los discos duros, y empecé una vida nueva, centrada en estudiar y aprender.[81]

Infohackers

Otros que pagaron la novatada de aprovecharse de la moda de los hackers fueron Infohackers. El nombre oficial era Asociación para la Información de Hackers (AIH) y nació en septiembre de 2001, según consta en la nota de prensa[82] que mandó a diversos colectivos de la red y a los medios de comunicación. Allí se presentaba como "la primera y única asociación de hackers legalmente constituida e inscrita en el Departamento de Justicia de la Generalitat de Catalunya".

El ideario de la AIH se basaba en el hacking ético y el hacktivismo, según rezaba la nota de prensa. Sus fundadores fueron Carlos Mesa[83], su compañera Mayte Domínguez, Marcos Berzosa, Vincent Palau, Paco Pardo, Javier Navarro y el conocido escritor sobre temas de cracking, Claudio Hernández, quien estuvo sólo unas semanas. Aseguraban tener buenas relaciones con Angeloso, de Isla Tortuga, y el grupo norteamericano Cult of the Dead Cow. También con un partido político, Motivados, con el que firmaron diversos comunicados y acciones de forma conjunta.

La asociación tenía una web, www.infohackers.org y un boletín, Informativos.info, que sacó su número 0 el 1 de noviembre de 2001[84] y se publicó hasta 2006.

El proxy de la discordia

La AIH se hizo oír en diversos frentes de protesta internauta, como la lucha contra la Ley de Servicios de la Sociedad de la Información (LSSI), pero su mayor batalla fue contra la colocación de proxies en las conexiones ADSL de los clientes de Telefónica, ya que según la AIH violaban la privacidad.

Aseguran que viola los derechos de intimidad y confidencialidad de las comunicaciones, al incluir la configuración de los proxys el cacheado de las páginas navegadas, lo que permite a esas empresas almacenar datos sensibles del usuario. En Infohackers alertan también sobre el peligro que supone el logeo de comunicaciones de tipo comercial, donde se facilitan números de tarjetas de crédito y claves personales de usuario.[85]

La asociación llegó a pedir la retirada de los proxies al Defensor del Pueblo[86] y denunció que permitían que cualquiera, con un sencillo truco, pudiese leer el correo de los usuarios de Terra.[87]

Telefónica negó las acusaciones[88] y aseguró que los proxies sólo servían para ahorrar ancho de banda en la navegación web, al guardar las páginas más populares para no tener que ir a buscarlas cada vez a su lugar de origen. Además, según Telefónica, los usuarios ganaban rapidez en la navegación. Pero lo cierto fue que la puesta en marcha de los proxies conllevó múltiples problemas técnicos y quejas de webmasters y usuarios, llegando a afectar al sistema RED de la Seguridad Social

Según explicaría la AIH más adelante, su lucha contra Telefónica coincidió con el inicio de su desprestigio en la comunidad hacker.

Problemas con la comunidad: el primer ataque

Pero, según la comunidad, el desprestigio vino de antes y de otros frentes: los socios de la AIH pagaban 2.000 pesetas anuales[89] y se les daba un carné de la asociación, que pronto fue conocido, de forma irónica, como "el carné de hacker". Para colmo, Infohackers hacía "cursos para ser hacker". Y también fue polémico su concurso de deface.

El 26 de noviembre de 2002 alguien defaceó la web de la asociación y dejó un mensaje en el que llamaba a Carlos Mesa (alias Conde) y Javier Navarro (alias Suz) personas "non gratas" para la comunidad hacker y aprovechados "que utilizan el tirón de la palabra hacker para sacar unas pelas"[90].

Los blogs Bandaancha y Barrapunto publicaron el texto íntegro, lo que les valió sendos mensajes amenazantes[91][92] por parte de Carlos Mesa, pidiendo que lo retirasen porque contenía acusaciones de una intrusión en servidores de la Generalitat de Catalunya.

Paralelamente, la AIH publicaba un comunicado[93] donde negaba haber atacado la Generalitat de Catalunya, anunciaba querellas contra quienes publicasen mentiras sobre la asociación, negaba que los carnés que expedía fuesen carnés de hacker y aseguraba tener buenas relaciones con hackers estadounidenses, rusos y brasileños.

Manifiesto conjunto sobre la AIH

El 2 de diciembre de 2002, apareció el primer y único manifiesto conjunto de la historia del hacking hispano[94]. Lo motivaron las declaraciones de la AIH después del ataque, afirmando que tenían buenas relaciones con los grupos españoles.

Kernelpanik, !Hispahack, PhonePhreakPhun, 7a69ezine, CPNE, Akelarre, Undersec, TDD y t0s, como representantes de lo que quedaba de la escena hacker, firmaron el manifiesto, en el que desmentían cualquier relación con la asociación.

No existe ninguna vinculación por nuestra parte con la AIH, ni apoyamos sus actividades, objetivos, acciones o cualquier otro aspecto de dicha asociación. Ninguno de los abajo firmantes nos sentimos representados en forma alguna ni por la AIH, ni por ninguno de sus miembros, incluyendo su presidente.[95]

Más ataques

Entonces empezó el ensañamiento. El 8 de diciembre de 2002, la web de Infohackers amanecía otra vez hackeada, con un largo texto en su portada que acusaba a la asociación de haber tramado un ataque contra la Asociación de Internautas y aportaba correos electrónicos privados de miembros de la AIH como prueba.[96]

El 26 de febrero de 2003 la web era atacada otra vez[97]. El 8 de marzo, le tocaba a la web del boletín[98][99]. El 20 de marzo había un nuevo deface contra la web de Infohackers. Bandaancha decía sobre el mismo:

En el nuevo deface se apreciaba que el tono del ataque es cada vez más subido. En esta ocasión el atacante publica fragmentos de la database del server, cambia números de cuentas bancarias en tiendas online, etc.[100]

El 9 de noviembre, otro deface[101]. El 31 de diciembre de 2003, los suscriptores del boletín de la AIH recibían un texto bastante peculiar, mandado por el intruso o intrusos: contenía diversos mensajes de correo electrónico entre miembros de la asociación, en los que se hablaba de una "desbandada" de socios así como del descontento de los que aún seguían en la asociación por la forma de actuar de sus dirigentes, que se aprovechaban de la misma para sus negocios privados. [102]

En la noticia aparecida en Barrapunto sobre este ataque[103] había un comentario que daba a entender que la comunidad ya lo consideraba exagerado.

Da que pensar la doble moral de determinados "hackers" que hablan de ética hacker y demás, cuando a la vez hackean sitios "por sus cojones". (...) Esto es una pelea entre bandas. A un lado tenemos al Carlos Me$a y a su gente, y a otro lado tenemos a otro grupo de gente que se creen la élite y se permiten decir perlas en determinadas charlas como por ejemplo decir un tal "letal" o algo así de mentes inquietas:Vosotros (dirigiéndose al público asistente) no tenéis por qué preocuparos de la seguridad informática, porque sois simples usuarios de Word y Office, pero yo que tengo en mi portátil datos muy confidenciales..." vaya, vaya, hay gente que se lo cree y todo... luego dirán que Carlos Mesa es un charlatán y tienen razón, pero alguno de sus detractores no se quedan atrás...[104]

Juicios por hacking y robo de dominios

Sin lugar a dudas, el personaje más polémico de la AIH fue su presidente, Carlos Mesa, quien tuvo diversos problemas con la justicia. En 2001 fue demandado por intentar apropiarse con mala fe del dominio caixadelpenedes.com. El árbitro dio la razón a la entidad bancaria.[105][106]

En julio de 2003, los Mossos d'Esquadra detenían a Mesa y Javier Navarro, acusados de presuntos delitos de daños en sistemas informáticos y revelación de datos personales. Habrían robado una base de datos personales, de usuarios del programa PIRMI (Programa Interdepartamental de Rendes Mínimes d'Inserció) del Departament de Benestar i Família de la Generalitat de Catalunya, y los publicaron en un sitio web de pornografía infantil que había asaltado días antes[107][108]. Después, avisaron al sitio de noticias HispaMP3, para que diese en primicia la noticia.[109]

Entre los comentarios al artículo que publicó "HispaMP3", alguien que firmaba como Carlos Mesa divulgó mensajes internos, fechados un año antes, de la lista de correo de socios de Infohackers, donde se culpaba del robo a Javier Navarro y un menor.[110]

Al final, Mesa y Navarro fueron absueltos por falta de pruebas.[111]

En febrero de 2004, Carlos Mesa era expulsado de la AIH por unanimidad, por mentir a la asociación y usar su dinero en beneficio propio[112][113].

Para entonces, Mesa había montado su propia empresa, Seguridad0, cuya web fue hackeada al poco de aparecer[114].

Los últimos de Filipinas

Como todo en esta vida, la escena hacker no murió, sino que se transformó. Una parte se fue a trabajar a las consultoras, donde se lo pasaba pipa, hacía un montón de horas y le quedaba poco tiempo para más. Otra parte se fue también a trabajar, pero en el lado más oscuro, el cibercrimen, que inició un espectacular crecimiento, dando así razón de ser al boyante negocio de la seguridad informática. Cabe decir que, a pesar de que España fue uno de los países con más ordenadores infectados por metro cuadrado[115] y hubo algunas detenciones, el grueso de los malos estaba fuera: el cibercrimen se alimentó sobre todo de expertos informáticos de los antiguos países del este europeo, Brasil y América Latina.

Otra parte de la comunidad, heredera irredenta de la vieja scene, se hizo más "underground", más escondida (lo cual no significa que no estuviesen trabajando al mismo tiempo como "white hackers"). Y también se vio nacer a una nueva generación, los llamados script kiddies, para quienes era más importante la dimensión pública de sus acciones que la calidad del hack que les había llevado a ellas, o si el mismo era fruto de su trabajo.

Los defaces se pusieron a la orden del día, Y si eran a gran escala, mejor: en los massdefacements de una sola tacada se modificaban las portadas de cientos de webs. Esto se conseguía atacando proveedores de alojamiento que tuviesen muchos clientes, de forma que por el trabajo de entrar en un sitio (el proveedor) el ataque tenía visibilidad en cientos o miles de webs.

También se pusieron de moda los ataques distribuidos de denegación de servicio (DDoS) que consistían en bombardear sitios desde múltiples ordenadores, a veces decenas de miles, de forma que fuese muy difícil defenderse contra todos. El primer DDoS que impactó al mundo dejó KO a los grandes de Internet en el 2000: Yahoo!, ZDNet, CNN, E-Bay, E*Trade y Amazon, entre otros. Al final, acabaron culpando a un chaval alemán de 20 años, Mixter, que había hecho un programa para hacer DDoS: Tribal Flood Network. Mixter no fue a juicio porque no había pruebas, pero tuvo el habitual juicio paralelo en los medios.

También en España, la violencia y los egos desmesurados se adueñaron de lo que quedaba de la escena hacker. Si alguien quería hacerse famoso: deface. ¿Por qué esperar años, aprendiendo, investigando, hasta ganarse el respeto de la comunidad? (¿qué comunidad, por cierto?). En estos años saltan a la palestra individuales como Jocanor, en 2004, que para asegurarse el salir en los medios los asaltaba -COPE, Telemadrid, Popular Televisión, etc- en solitario o con su grupo Unixcrew.

Y los famosos Alianz3, cuyo líder se dice que era hijo del director de un importante periódico español[116], que dedicó gran atención a la principal hazaña de este grupo: el deface de la web de La Moncloa, en 1999, donde pusieron una foto modificada del entonces presidente José María Aznar, con cuernos y colmillos.[117]

Ante este panorama, los viejos del lugar intentaban mantener viva la comunidad mediante actos casi de rebeldía, como seguir aportando contenido a la Undercon, que en 2004 verá su última edición. Un repaso de los grupos que presentaron ponencias entre 2000 y 2004 nos da la lista de los últimos de Filipinas: Undersec, TDD, Kernelpanik, 7a69ezine, los últimos de !Hispahack (Zhodiac y Slayer) y t0s.

Clara evidencia de la decandencia de la scene es que los grupos creados a partir de 2000 no tienen sangre nueva: en ellos se refugian los damnificados de la muerte de otros grupos, a veces en complicados éxodos como el que llevó a Case-Zero, |W0t4N| y Darkcode, de La Vieja Guardia a Total Coredump y, de allí, a Kernelpanik.

Total Coredump y Kernelpanik

Total Coredump Security Research Team (TCD) surgió de la disolución de La Vieja Guardia, muy posiblemente en 1999.

.-----------------------------------------------------------------------------. | .-------. .------. .----. -=[ Total Coredump Security Research Team ]=- | | `--. .--' | .----' | .-. \ | | | | | | | | \ \ | | | | | `----. | `--' \ Contacto: <tcd-mail@totalcoredump.org> | | `-' `------' `-------' "Protecting your data since 1995" | | www.totalcoredump.org | `-----------------------------------------------------------------------------'

En Internet se conserva un documento escrito por un miembro del grupo, Hijack, sobre pinchazos en la línea telefónica[118]. Otros integrantes de TCD fueron BillSucks, Case-Zero, |W0t4N| y Darkcode.

El grupo duró aproximadamente un año. En el 2000, en Madrid, Case-Zero, |W0t4N| y Darkcode formaron otro, Kernelpanik (Kpk), junto con dos ex-miembros del grupo SHG: inetd y MaDj0kEr.

Kpk nacio en la Chocita Sueca II tras una considerable ingesta de Four Roses con Red Bull (...) y nació con el objetivo de hacer algo diferente en forma y fondo a lo que venian haciendo, y que dicho sea de paso, fue lo que les decidio a convertirse en ex-miembros de sus respectivos grupos.[119]

El resto de integrantes de Kernelpanik eran FraMe, AciD-KrS, número 6 y Gestalt. En la presentación del grupo, destacaban su desencanto por los derroteros hacia los que estaba evolucionando la escena:

Kpk es un grupo (...) de gente con conocimientos bastante diversos pero intereses bastante comunes, que esta un poco cansado de lo que se movia antes y se mueve ultimamente por la scene under.. y no tan under.[120]

Su época de mayor actividad, según se deduce del ritmo de publicación en la web de Kernelpanik, va del 2002 al 2005. Hay constancia de la asistencia de Kernelpanik a la Undercon de 2002, donde DarkCode, junto con Slayer, de Hispahack, presentaron "XOTIS - X.25 Over TCP/IP"[121]. Este mismo año, Kernelpanik firma el manifiesto conjunto de denuncia contra las actividades de la asociación Infohackers[122]. Las últimas noticias de Kernelpanik son de 2007, año en que se supone dejó de existir.

The Old School

The Old School (La Vieja Escuela) o t0s es el último grupo conocido de la vieja escena y está formado por refugiados de otros grupos como Dark Raver (de CPNE y SET), Jfs y SagE (de !Hispahack), Fuego Fatuo (La Katedral y CPNE), y IaM. t0s estuvo activo al menos entre 2002 y 2004. La presentación del grupo en su web, así como la elección del nombre, mostraban que algo había cambiado en la comunidad hacker:

El nombre t0s es la abreviación de "La Vieja Escuela" en inglés. En el pasado, en un mundo en el que la tecnología underground de hoy en día no se había inventado, el hacking se basaba en cosas como: "Contraseñas por defecto", "Wardialing", "X25", "Sniffers", "Fuerza bruta", "Rootkits". La razón de escoger este nombre es porque hoy en día hay algunas cosas que se han seguido haciendo como las hacía "La Vieja Escuela", pero otras no. El grupo t0s mezcla los dos estilos y crea su propia forma de hackear..[123]

t0s fue un grupo discreto, con poca proyección pública. En su web publicaron diversas herramientas de hacking, shellcodes y exploits. Entre ellas, Asprin, una puerta trasera para el servidor web Iplanet. O una herramienta de escaneo web, DirB, que Dark Raver presentó en la Undercon de 2004[124]. IaM presentó también una ponencia: "TCP-ICMP Tunel"[125]. Es la última acción conocida de algún miembro del grupo.

Elhacker.net

La pregunta es obvia: ¿Y qué pasó con los chavales que querían aprender? Otro abismo se creaba entre una generación y la siguiente, como antaño sucedió entre la segunda (Glaucoma, Apòstols...) y la tercera (SET, !Hispahack...). No quedaba nadie con tiempo ni ganas para enseñar a los polluelos. Como una maldición, cada ciclo llegaba a su punto máximo de conocimiento para romperse abruptamente y vuelta a empezar, desde casi cero, a crear comunidad, a buscar la información, espacio abierto para los nuevos maestros, los nuevos líderes, los nuevos héroes.

Quedaba el IRC. Y aunque los grupos de noticias de noticias habían muerto, enterrados por toneladas de spam, los foros en la web ocuparon su lugar. Sitios al estilo de La Taberna de Van Hackez, con noticias, herramientas, documentos y todo lo que puede necesitar un hacker que empieza, sin olvidar foros dónde hablar, la sagrada comunicación.

Prehackers, que había nacido en 1998 con el nombre Los primeros pasos de un hacker, se convertía en 2003 en Hispabyte. Otro buen puerto donde recalar, desde 1999, sería Hackhispano. Y el popular Elhacker.net. Todos con una extensa comunidad virtual procedente de España y Latinoamérica.

Elhacker.net nació en el año 2000 como una página personal de su fundador, El-brujo hospedada en un servidor gratuito. Cuando vio que tenía éxito, su padre le dejó la tarjeta de crédito para comprar el dominio.

Lo abrí porque siempre he pensado que es mejor compartir. "Enseña lo que sabes, aprende lo que no" es el lema de nuestro foro. Me gusta recopilar información, poner manuales nuevos, si alguien escribe un buen artículo, ¿por qué no darlo a conocer y que la gente lo lea?[126]

Pura ética hacker, la que nunca se acaba, aunque cambien las caras, así como el hacking, que permanece. En noviembre de 2005, un miembro del grupo de investigadores de Elhacker.net, Anelkaos, descubrió un importante fallo de seguridad en el servicio de correo de Google, Gmail. El fallo permitía entrar en la cuenta de cualquier persona sin necesidad de conocer su contraseña. Anelkaos lo publicó en Elhacker.net cuando los técnicos de Gmail solucionaron el fallo[127][128], que fue portada en el veterano blog Slashdot[129].

Ataques

Para hacerse una idea de la dimensión de la comunidad de Elhacker.net, sólo hay que mirar su elenco de colaboradores, 44, la mayoría moderadores en sus pobladísimos foros, donde en una década se han acumulado un millón y medio de mensajes. Hoy (año 2013) este tipo de comunidades han iniciado su decadencia, pero aún así tiene 14.000 seguidores en Twitter. Ciertamente, estas comunidades congregaron a mucha gente en la primera década del nuevo siglo, lo que también las hacía más vulnerables a los ataques preferidos de aquella generación: los DDoS (y un deface[130]).

Elhacker.net ha sufrido todos los posibles ataques que existan, todas las variaciones y técnicas, escaneos, todo. Desde que puse el dominio ha habido intentos, cada día están haciendo escaneos, no uno, cientos".[131]

El ataque más fuerte fue una Denegación Distribuida de Servicio que empezó el 26 de enero de 2007, duró varios meses y se efectuó desde en ocasiones hasta 40.000 máquinas. Su autor, según El-brujo, fue un grupo argentino con el que la comunidad había tenido sus más y sus menos.

Primero pensamos que es una botnet, pero después descubrimos que un argentino está infectando ordenadores vía Messenger, con una supuesta animación que permite controlar remotamente los pc's, indicando dónde deben atacar y cómo deben hacerlo. Los medios de comunicación se hacen eco del virus[132][133][134], aunque lógicamente no mencionan a quién ataca ni cómo actúa.[135]

En 2009 hubo un ataque parecido de parte de un tal n3ptun0, un chaval de 16 años, de Tenerife, que creó un virus con el que infectó 75.000 ordenadores y los lanzó contra Elhacker.net[136]. El-brujo lo denunció a la Guardia Civil y en 2012, cuando debía celebrarse el juicio, con un montón de pruebas en contra del chaval, que lo había confesado todo, su abogada prefirió llegar a un acuerdo: pagar una multa de 1.783 euros a Elhacker.net y 462 a Gamerol otro foro atacado por n3ptun0.

Lo que me gustaría que se reflejara en el libro es la idea que un ataque DDoS no siempre queda impune y esta vez, por fin, un ataque realizado en 2009 le ha tocado pagar una multa.[137]

Risas y canciones

Por suerte estos ataques son casi anecdóticos en el día a día de un sitio así, con decenas de miles de visitas que han que pase de todo, incluídos vídeos para echar unas risas, como el que en 2006 era famoso en la red: el niño alemán loco, que alguien reconvirtió en Niño alemán ingresa a elhacker.net

O la canción hip-hop que un asiduo al foro, ACG[138], escribió en febrero de 2006 para la comunidad de Elhacker.net: Hacking Wireless. Esta es la letra:

felicitaciones a uxio, hwagm, o2T y no se que, nick dificil de leer

Je, hay mucho que aprender en el hacker.net

todo estará a tus pies, registraté y meteté en hacking wireless

solo un livecd y una SMC, a romper WEPs

arranca tu PC, dentro el troppix en cd

manual de uxio, abre la pantalla de shell, iwconfig,

no extension wireless, jódete!, te dije una SMC, atheros chipset

ahora si a por esa red

_____________________Estribillo____________________

Me llaman el revienteweps, te preguntarás por qué,

porque rompo weps por doquier, eh, es hacking wireless

que gilipollez si, pero robo tu red, me conecto a intenet

y messenger y tu pagando cada mes a timofonica.net

________________________________________________

Una wlan, joder con wep, modo monitor la SMC

cambia la MAC para el ataque tres, atack successful,

subiendo ARPs en el airodump los paquetes

vete, esto va a tardar, miles necesitarás, o millones quizás

espera y no vayas a postear. pasaron ocho horas,

lanzas el aircrack, key found, ya está contraseña en hexadecimal

ahora windows, ¿funcionará?, que nervios ¿verdad?

_________________Estribillo________________________

Seguridad activada, mete la wep, conectando, error las IPs

A protocolo TCP, configuración manual y reza,

si no a tirar de kismet, ¿hubo suerte?, ¿tienes net?

prueba con el internet explorer, BINGO, cargo el google

puñetero hacker lamer, no chupes mucho de red,

los cargos de conciencia leete

no jodas al vecino, paga él cada mes

solo navega y no bajes porno de petardas.net

_________________Estribillo________________________

Conocido en el foro por acg, otro lamer

gracias a toda la gente que ayuda y hacker.net

acg MC[139]

De la Canción del Software Libre al Hacking Wireless y más allá, es la historia de la curiosidad humana, la historia interminable.

Notas

- ↑ uCaLu, de Undersec, en conversación privada

- ↑ Grupos de usuarios. Linux-es

- ↑ El secreto de Ubuntu. Mercè Molist para "Ciberpaís" (16-03-09)

- ↑ La imparable historia del software y la cultura libres. Mercè Molist para "Ciberpaís" (11-02-08)

- ↑ La entrada en bolsa de Red Hat marca el asalto del software libre a la empresa. Mercè Molist para "Ciberpaís" (08-99)

- ↑ A Year After: The Open Source Projects. Castellers v2 (16-01-11)

- ↑ Xavier Barnada. Twitter (06-08-13)

- ↑ Los grupos de noticias se mueren. Mercè Molist para "Ciberpaís" (17-06-09)

- ↑ La mujer que desafió a la SGAE. Mercè Molist para "@rroba" (03-09-07)

- ↑ Entrevista Jaj: Animersion Team. Mercè Molist para "@rroba" (22-09-08)

- ↑ 4chan, los bastardos de la red. Mercè Molist para "Ciberpaís" (03-09-09)

- ↑ El servicio español de seguridad más internacional nació en Málaga y se llama VirusTotal. Mercè Molist para "Ciberpaís" (06-11-08)

- ↑ ¿Redes sociales o monstruos comedatos?. Mercè Molist para "Ciberpaís" (08-10-08)

- ↑ La mayor red inalámbrica del mundo está en Catalunya. Mercè Molist para "Ciberpaís" (28-08-06)

- ↑ Escuela de hackers para adolescentes. Mercè Molist para "Ciberpaís" (25-03-03)

- ↑ José Nazario: "Con una botnet se pueden ganar miles de dólares al día". Mercè Molist para "Ciberpaís" (25-06-07)

- ↑ Rubén Santamarta: "Las mafias me han ofrecido cheques en blanco". Mercè Molist para "Ciberpaís" (23-01-08)

- ↑ Los descubridores de fallos informáticos cotizan al alza. Mercè Molist para "Ciberpaís" (12-02-10)

- ↑ Un grupo español logra el primer puesto en las semifinales del concurso de hacking más legendario. Mercè Molist para "Ciberpaís" (11-07-08)

- ↑ El ocaso del "phreaker" más famoso de la historia. Mercè Molist para "Ciberpaís" (25-01-07)

- ↑ La hora de los hackers. Carlos Sánchez Almeida. Conferencia impartida en el marco del IV Ciclo de Conferencias UPM TASSI 2010 (27-04-10)

- ↑ El nuevo Código Penal no diferenciará entre hackers 'buenos' y 'malos'. Pablo Arqued. "Lainformacion.com" (17-03-10)

- ↑ Absuelto el 'hacker' que dejaba su dirección. Mercè Molist. "El País" (27-10-05)

- ↑ Absuelto el 'hacker' que dejaba su dirección. Mercè Molist. "El País" (27-10-05)

- ↑ La hora de los hackers. Carlos Sánchez Almeida. Conferencia impartida en el marco del IV Ciclo de Conferencias UPM TASSI 2010 (27-04-10)

- ↑ Recopilatorio de soluciones a retos en español. Vicente Motos. Hack Players (01-10-10)

- ↑ Microsoft es noticia. Jesús Cea. "Linux Actual" (14/12/98)

- ↑ Los retoños de Cuartango. Boletín del Criptonomicón (19/11/98)

- ↑ Microsoft es noticia. Jesús Cea. "Linux Actual" (14/12/98)

- ↑ La comunidad hacker busca a sus 'boinas negras'. Olalla Cernuda. "El Mundo" (14-05-02)

- ↑ Más de 4.000 inscritos en un original concurso de "hacking". Mercè Molist para "Ciberpaís" (09-05-02)

- ↑ Casi 3.000 participantes al asalto de una web de concurso. Mercè Molist para "Ciberpaís" (25-06-03)

- ↑ El regreso de los Boinas Negras

- ↑ White hat hacker. En.Wikipedia

- ↑ L0pht. En.Wikipedia

- ↑ L0pht. En.Wikipedia

- ↑ - J.J.F. / HACKERS TEAM - ESTUVO CON L0PHT EN MIT. Noticias underground. -J.J.F Hackers Team Journal 06 (1998)

- ↑ Zhodiac. J.J.F. / Hackers Team warns for SSHD 2.x brute force password. Bugtraq (13/05/99)

- ↑ JJF Hackers Team Journal

- ↑ Charlando con J.J.F. / Hackers Team. 7a69ezine 08 (3-12-00)

- ↑ J.J.F. Hackers Team

- ↑ Hackers blancos a la española. Mercè Molist. "Ciberpaís" (1999) (no se conserva copia del artículo aparecido en el diario)

- ↑ En línea con... Conde Vampiro. Hendrix. SET 20 (18-08-99)

- ↑ Web oficial No cON Name

- ↑ Current members. JJF Hackers Team Journal 08 (30-11-99)

- ↑ Beyond black, white, and grey: the Yellow Hat Hacker. ratel. Full Disclosure mailing list (18-11-02)

- ↑ Hackers, los intrusos en la red (Que es un hacker). Laura Cortada. "Públic" (06-00)

- ↑ Hackers, los intrusos en la red (Que es un hacker). Laura Cortada. "Públic" (06-00)

- ↑ Nico Castellano, en conversación privada

- ↑ NcN-info. JJF Hackers Team

- ↑ Triunfo de 4 "hackers éticos" españoles. Xombra (06-02-05)

- ↑ Internet Zona Peligrosa. Documentos TV. La 2. Radio Televisión Española

- ↑ El Hacking ante el Derecho Penal: Una visión libertaria. Carlos Sánchez Almeida. Ponencia presentada en la NcN 1999 (23/07/99)

- ↑ El "under" hispano se hace fuerte en Mallorca. Mercè Molist (07/99)

- ↑ Hackers al rescate. Mercè Molist (31-05-00)

- ↑ Zhodiac, en conversación privada

- ↑ Nico Castellano, en conversación privada

- ↑ Naismith, en conversación privada

- ↑ Entrevista a Nico Castellano de NoConName. Chema Alonso. Un informático en el lado del mal (25-08-11)

- ↑ Nico Castellano, en conversación privada

- ↑ Naismith, en conversación privada

- ↑ Nico Castellano, en conversación privada

- ↑ BULMA: Asociación de Bisoños Usuarios de Linux de Mallorca y Alrededores. Maribel García. "Ciutat de Mallorca" (29-03-01)

- ↑ (Comandob) BULMA at Hackstory. Javi Polo. Lista de correo Comandob (13-02-13)

- ↑ Berto, en conversación privada

- ↑ Ricardo Galli, en conversación privada

- ↑ (Comandob) BULMA at Hackstory. Javi Polo. Lista de correo Comandob (13-02-13)

- ↑ Respuesta de Benjamí Villoslada. Twitter (14-02-13)

- ↑ Ricardo Galli, en conversación privada

- ↑ Balearikus Party el 12 de Mayo del 2000. Gabriel. Weblog BULMA (11-05-00)

- ↑ Ya llega la Balearikus Party II. Gabriel. Weblog BULMA (17-10-2001)

- ↑ Conferencias en Balearikus Party. René Mérou. Weblog BULMA (04-12-2001)

- ↑ Daniel Fernández Bleda, director comercial de ISecAuditors, en conversación privada

- ↑ Entrevista a Nico Castellano de NoConName. Chema Alonso. Un informático en el lado del mal (25-08-11)

- ↑ Hugo Castellano. Facebook

- ↑ En memoria del "comandante" Hugo Castellano. Chema Alonso. Un informático en el lado del mal (03-12)

- ↑ Mensaje de Hugo Castellano en RootedCON 2012. José Nicolas Castellano. Vimeo (04-03-12)

- ↑ Pele, en comunicación privada

- ↑ Pele, en comunicación privada

- ↑ Pele, en comunicación privada

- ↑ Pele, en comunicación privada

- ↑ Presentación de la AIH y nota de prensa. Infohackers. Lista de correo de coordinación del Hackmeeting (09-12-01)

- ↑ Sobre mí. CarlosMesa.com

- ↑ Informativos.info Número 0

- ↑ AIH denuncia la colocación de proxys transparentes en ADSL. Adslnet.es (15/11/02)

- ↑ Infohackers pide al Defensor del Pueblo que Telefónica suspenda la instalación de proxy caché. Belt Ibérica Noticias (27/02/03)

- ↑ Afirman que las cuentas de correo de terra son vulnerables al proxy de telefónica. Delitosinformaticos.com (25-01-03)

- ↑ Telefónica niega que esté espiando a sus usuarios de ADSL y defiende el uso de “proxies”. DiarioRed.com (17/11/02)

- ↑ Informativos.info Número 0

- ↑ Infohackers HACKEADO. Bandaancha.eu (26/11/02)

- ↑ Problemas entre el propietario de un sitio crackeado y BandaAncha. Barrapunto (28/11/02)

- ↑ Carlos Mesa pide que se borre el artículo del defaced a infohackers.org. Bandaancha.eu (28/11/02)

- ↑ comunicado de infohackers. Hackhispano (28/11/02)

- ↑ Manifiesto Conjunto sobre la AIH. Bandaancha.eu (02/12/02)

- ↑ MANIFIESTO CONJUNTO SOBRE LA AIH

- ↑ Infohackers vuelve a ser hackeada. Bandaancha.eu (08/12/02)

- ↑ Infohackers.org hackeada de nuevo. Bandaancha.eu (26/02/03)

- ↑ Rooted again, ¿doble humillación?

- ↑ Otra pagina de Carlos Mesa hackeada. Bandaancha.eu (08/03/03)

- ↑ AIH, cuarto (?) deface. Bandaancha.eu (20/03/03)