Hackstory.es H/P/A/V/C (extended)

From Hack Story

En los años 90, los conceptos lado oscuro y underground se unen como pegamento a la imagen del hacker. Por una parte, debido a la influencia de los medios de comunicación y las fuerzas de la ley, que transmiten el estereotipo del oscuro criminal informático. Por otra parte, la nueva comunidad hacker, la tercera generación, se siente cómoda con la imagen del pirata, el salteador de la red. Así, la palabra hacking olvida su significado más generalista, como acción de un hacker, para ceñirse sólo a entrar ilegalmente en un ordenador.

Por unos años se olvidará que la definición primigenia de hacker es quien sabe mucho de redes y las construye, o quien "escribe código de forma entusiasta"[1]. Los recién llegados, adolescentes en su mayoría, verán más divertido el juego del destructor, del "revienta máquinas", en un mundo donde la seguridad informática brilla por su ausencia. No será hasta más adelante, con el auge del software libre, cuando se recuperará el arquetipo del hacker como creador de redes y programas.

Cabe aclarar que, aunque la segunda generación también "reventaba" sistemas, esta práctica no era un objetivo en sí mismo, como sí lo será para los hackers de los 90. Glaucoma y Apòstols usaban técnicas de ingeniería social o fallos en programas para asaltar las escasas barreras de seguridad que encontraban en redes y ordenadores, como paso intermedio hacia el verdadero objetivo: entrar en esas redes y servidores para aprender su funcionamiento. Y, por qué no decirlo, tomar su dosis diaria de aquella especie de droga que es el hacking para el hacker.

La razón que empuja a la tercera generación sigue siendo la de antaño: la curiosidad, las ganas de aprender, de innovar. Sólo cambia el escenario: si ya ha habido quien ha hecho las máquinas, quien ha escrito los programas y quien ha montado las redes, ¿qué le queda por hacer a esta nueva hornada? Pues jugar a poner el invento patas arriba, buscando sus fallos y límites, aprendiendo casi sin darse cuenta la relevante tarea de hacer seguras las redes.

La tercera generación es hija legítima de la segunda, que en ocasiones le hace de maestra. Ejemplo primero es la publicación del Manual del novicio al hack/phreack, obra de Ender Wiggins como legado de Apòstols a la siguiente generación. En las BBS, en el IRC, en los grupos de noticias, en el área Hack de Fidonet, veteranos enseñan a los novatos, que cada vez son más.

A veces de la mano de los maestros, a veces de los propios novatos llenos de curiosidad, surgen los primeros textos en castellano sobre hacking, muchas traducciones, recopilaciones de enlaces, nacen multitud de ezines, aunque pocas sobrevivirán más allá del segundo o tercer número: Virtual Zone Magazine, SET, Cyberhack, Webhack, The Young Hackers of Spain o Hack Navigator. Aunque esta última sólo sacó un número, su staff concentra algunos de los nicks clave de la escena hacker española de aquellos años: Warezzman (de Iberhack, CPNE, SET...), Homs, Guybrush (de Raregazz)...

Curiosamente, todos viven en el Levante español. No está claro el por qué, pero así es: la mayoría de hackers de los 80 y 90 proceden de Catalunya, Castelló, València, Alicante, Murcia, Almería, parte de Andalucía y parte de Aragón. Una de estas bandas, Los pretorianos, es ejemplar en este aspecto, pues sus muchos miembros (Belica, Alttab, Ipas, Tdp, Markitos, Fragel, AcidKrs, Ufo, Cyborg, _X_, Danko, Opalo, etc) cubrían todo el arco mediterráneo: Valencia, Alicante, Murcia, Almeria, Granada, Málaga... De toda esta zona, el territorio con más hackers por metro cuadrado será Murcia.

En muchas BBS ha habido siempre un rincón cuyo contenido se presenta con una retahíla de letras: H/P/A/V/C, a veces menos (H/P/V/C o H/P). Significan Hacking/Phreaking/Anarchy/Virii/Cracking, aunque a veces la C se refiere a carding. Son las artes del hacker de los 80-90, su caja de herramientas: el hacking para asaltar servidores ajenos, el phreaking para no pagar el teléfono, los virus para programar intrusos, el cracking para des-programarlo todo, y la anarquía como moral.

A partir de los 90, habrá BBS que ya no dedicarán un rincón al hacking sino que se dedicarán exclusivamente a estos temas. Es por ejemplo la BBS The Light, de Rampa, o las BBS que entre 1991 y 1992 forman la red HackNet: Jurassic Park (después Twisted Reality), Extasy World y Wax Museum. Sitios de acceso restringido donde sólo podían entrar personas de confianza del administrador.

Pero, al mismo tiempo que el hacker restringe accesos en BBS y canales de chat privados, se preocupa también por expandir la información que según su criterio puede ser publicitada, especialmente aquella que facilita el aprendizaje. Así, en la primera mitad de los 90 se abren los primeros canales de IRC donde la comunidad hacker puede hablar en castellano. En Undernet surgen #warezspain, #esphack o #!hispahack, que en 1992 dará lugar al grupo !Hispahack.

En cuanto a los grupos de hackers, a principios de los 90 son aún pocos y la mayoría nacen y viven en las BBS. Puede considerárseles aún integrantes de la segunda generación. Algunos destacan por su singularidad, como los Dalton, el primer grupo conocido de escritores de virus en España, activos entre 1990 y 1991. Son cuatro, entre ellos Jordi Mas, quien años después liderará el proyecto de traducción de programas Softcatalà.

Los Dalton escriben virus de 16 bits. Su creación más conocida es Anti-Tel[2], uno de los primeros virus que se transmite vía disquete y se copia al disco duro, donde queda residente hasta que, pasado un tiempo, lanza el mensaje: Telefónica siempre jodiendo y borra la FAT del ordenador.

Los Dalton crearon también un primitivo antivirus, Escudo, que observaba sí había operaciones malignas en el sistema. Después de mucho trabajo y pruebas, consiguieron que Escudo no detectase al virus Anti-Tel... y entonces y sólo entonces lo lanzaron al ruedo, a infectar disquetes.

En 1993 aparecen más grupos: los madrileños Konspiradores Hacker Klub, con Mave y el gallego Lester; Big Bro Killerz, con Tosh y Rek2WiLdS, grandes traductores de textos como Hackers con causa; el Sindicato de Hackers Españoles, con Wendigo, Trader, Raider y FutureMan, o Legion Oscura con Galahad, activo al menos desde 1996 según Internet Archive.

La World Wide Web, el último gran invento de la primera generación de hackers -junto con el software libre-, empieza a popularizarse en 1992. En septiembre de 1993, Jordi Adell, Toni Bellver, Carles Bellver, Enrique Navarro y Enrique Silvestre, de la Universitat de Castelló, montan el primer servidor web de España.

Como ha sido siempre, los hackers lo inventan y los hackers lo usan antes que nadie: las primeras páginas en la web con información sobre hacking son básicamente directorios de enlaces a webs norteamericanas, en las páginas personales que las universidades permiten tener a sus becarios e investigadores. En 1994 aparece Geocities, el primer servicio que ofrece espacio web gratuito. Allí se construyen las primeras casas de los grupos hackers, como BBK, -S.H.E.- y Legion Oscura. Todas con el obligado fondo negro, recordando la estética de la consola.

El problema vendrá cuando alguna alma, cándida o demoníaca, informe al servicio de alojamiento que en aquella página hay contenidos de hacking, lo que significa cierre inmediato.

Por un chivatazo tal que así morirán los sitios en Geocities de BBK, La Vieja Guardia, SET o el veterano sitio de información Iberhack, nodo central desde 1996 de todo lo interesante en la web sobre hacking en castellano. El refugio de muchos será Isla Tortuga, una especie de Geocities sólo para gente del H/P/A/V/C -y si había P (de porno), mejor- hispano. Isla Tortuga nació en 1996 y, con ella, la muestra pública de que existía una escena hacker, que allí tenía su escaparate.

La puesta en marcha de Infovía, en 1995, hace surgir multitud de proveedores de acceso a Internet, lo que abarata precios. Además permite conectarse desde prácticamente cualquier pueblo y no sólo las capitales. Todo esto provocará un boom de nuevos usuarios, que se reflejará también en la comunidad hacker, donde aparecen multitud de nuevos grupos.

Ante esta sobrepoblación, el hacker renacentista, con su navaja suiza H/P/A/V/C de conocimientos que controla mínimamente en su conjunto, pasa a ser un hacker especializado: aparecerán grupos sólo de phreaking o de cracking, aunque serán los menos, pues la mayoría se dedicarán al hacking, entendido ya para siempre como asaltar la seguridad de sistemas informáticos. Otra cambio, a mediados de los 90 y gracias a Infovía, es que el chat sustituye totalmente a las BBS como sitio de reunión habitual de la comunidad hacker.

Curiosamente, muchas de esas BBS se han reconvertido en ISPs. El primer proveedor comercial de acceso a Internet en España fue Goya Servicios Telemáticos, fruto del empeño de un grupo de profesores del Departamento de Ingeniería Telemática (DIT) de la Universidad Politécnica de Madrid. Goya era el nombre del ordenador que servía los grupos de noticias de EU-Net a España, desde 1986. Tres años después, Fundesco, de Telefónica, dejó de subvencionarlo, así que lo convirtieron en ISP, en 1991, para sufragar sus gastos. Los promotores de esta iniciativa fueron diversos hackers de la primera generación: José Antonio Mañas, Pedro Sainz, Juan Antonio Esteban, Ángel Álvarez e Inma Pindado.[3]

Goya era un proveedor caro, pero fue el único en España hasta finales de 1994, cuando los hackers de la segunda generación, propietarios de BBSs, las convirtieron en ISPS como EncomIX, Arrakis, LleidaNet, Servicom, Minorisa, Cinet69, ASERTEL, Abaforum o Intercom. En 1995, Infovía y una agresiva política de Telefónica multiplicó exponencialmente los ISPs, permitiendo que incluso empresas no tecnológicas, como los bancos, regalasen acceso a Internet.

Esto dio lugar a una anécdota que recuerda Josu Aramberri, profesor de la Universidad del País Vasco-Euskal Herriko Unibertsitatea, con un joven hacker que usaba el acceso a Internet que el banco regalaba a su padre:

En la Facultad de Informática hemos vivido numerosos episodios de hackers. Un alumno se dedicaba a entrar en las máquinas de la universidad, mediante la cuenta de acceso gratuito que sus padres tenían en una entidad financiera. Siempre borraba las trazas de sus fechorías, hasta que un día logramos rastrearlas. Pero no había manera de descubrir quien era. Al llamar al banco que actuaba como proveedor de internet quejándonos, dieron de baja ese usuario. Y recibimos una indignada llamada de los padres, descubriendo sin saberlo a su hijo... Los sucesos de esta naturaleza no nos han producido más que algunos dolores de cabeza, pero son un síntoma de vitalidad en la red.[4]

Pero, a pesar del aumento de puertas para entrar en la red, hay que tener presente que aquella panda de hackers novatos no tenía más de 20 años, sin dinero ni experiencia en informática. Así que el mejor sitio para aprender y saltar gratuitamente a la red fue para muchos la universidad: pocos se licenciaron pues los aburrían las clases, así que no solían pasar de los primeros cursos, siempre en el aula de ordenadores, aprendiendo por su cuenta. El hacker tipo de aquella época era, según Víctor Huertas, responsable de seguridad informática de la Universitat Politècnica de Catalunya en 1996, un estudiante de informática o telecomunicaciones, de entre 16 y 22 años, actuando en pequeños grupos de no más de cuatro miembros.[5]

Uno de estos chavales, de 19 años, explicaba a la prensa en 1997 las ventajas de la facultad: acceso a Internet y sistema operativo UNIX gratuitos y muchas horas para pasar ante el ordenador. La única pega era que, si te pillaban, te enfrentabas a la expulsión:

-¿Qué es un hacker?

-El que puede entrar en cualquier máquina.

-¿Cuántas horas al día haces hacking?

-De ocho de la mañana a ocho de la tarde, sin comer ni nada, a veces un bocata.

-¿Y qué haces?

-Buscar información para entrar en sistemas, contraseñas, programas...

-¿Para hacer qué?

-Para demostrar que el sistema educativo de la universidad no es bueno.

-!!!

-A mi no me gusta estudiar. Con el hacking, demuestras a la gente que puedes encontrar la información por ti mismo, que la puedes aplicar y que superas a los que han sacado muy buenas notas y están administrando un sistema.

-¿Cuándo empezaste?

-Cuando entré en la facultad de Informática de Barcelona, ví que sólo daban acceso total a Internet a los profesores y que los alumnos, como máximo, tenían correo electrónico. Tenías que buscarte la vida para conseguir un acceso de profesor.

-¿Y después?

-Empezamos a ampliar conocimientos: lo que hace un hombre, puede deshacerlo un hombre.

-¿Empezamos?

-Éramos dos, pero no trabajábamos juntos. Cada uno iba por su lado y poníamos cosas en común. También tenemos contactos con gente de Barcelona, Valencia y, pocos, de Madrid.

-¿Y Estados Unidos?

-No se puede hablar mucho porque los vigila la CIA. Nada más entrar en una máquina de allí, tienes a la CIA detrás.

-¿Alguna gesta heroica?

-He conseguido acceder a casi todas las universidades españolas, pero donde más me ha gustado estar ha sido el Centre de Supercomputació de Catalunya (CESCA).

-¿Por qué?

-Están muy orgullosos de ser invulnerables.

-¿Tienes ética?

-No tocar nada, no borrar nada... Y querría que toda la información fuese libre, sin ningún límite.[6]

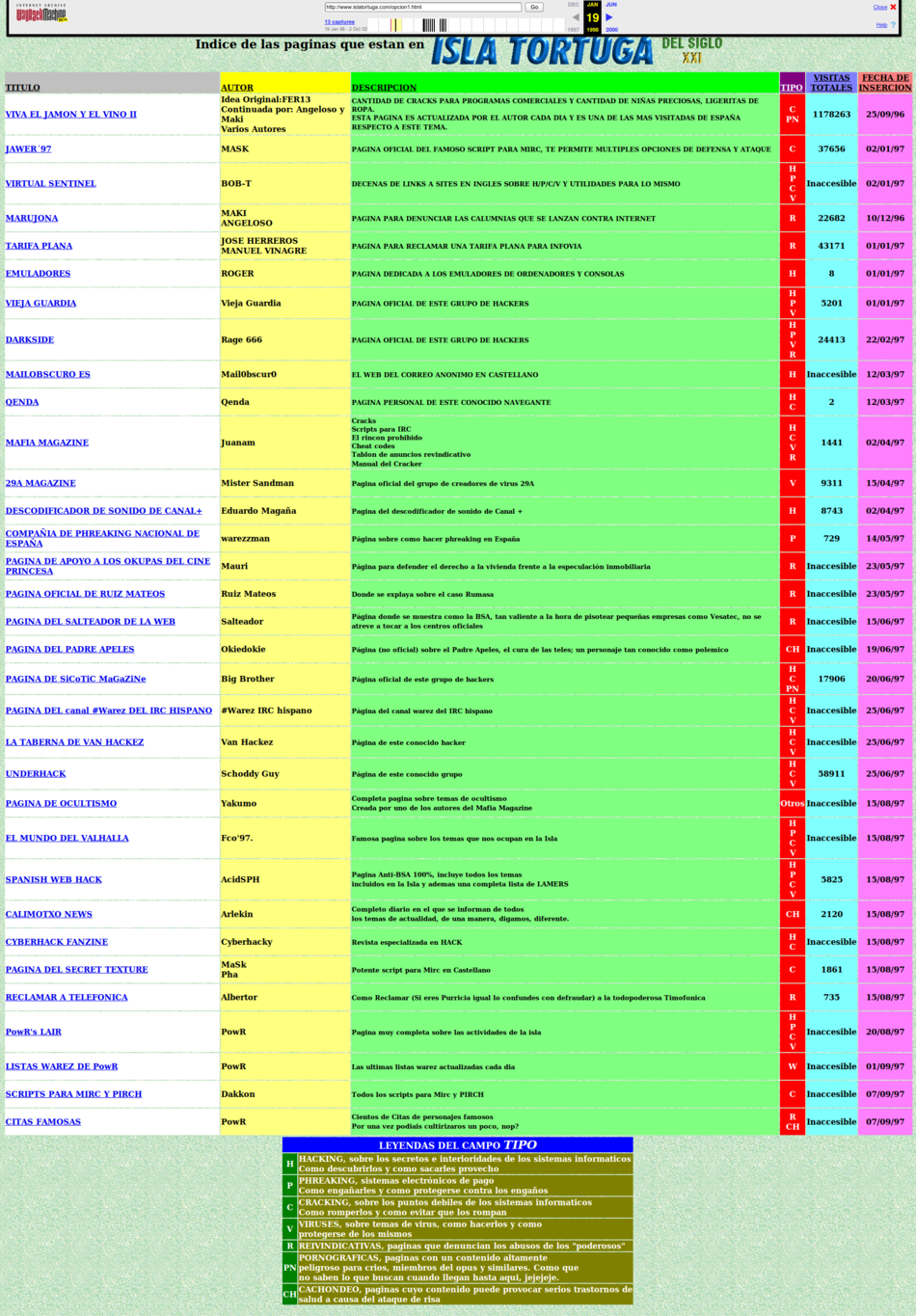

Isla Tortuga

Isla Tortuga nació en 1996 como un portal que ofrecía espacio gratuito a grupos de hacking, phreaking, cracking y virus. Durante dos años fue el mayor navío de la flota pirata hispana y su historia, un aviso para navegantes de cómo acabaría la escena hacker en España.

La primera página que alojó el servicio fue Viva el jamón y el vino, inicialmente en http://vesatec.com:8000. Isla Tortuga llegó a tener 4.000 visitas diarias y dio alojamiento a 68 grupos, entre ellos gente puntera como !Hispahack, La Vieja Guardia, RareGaZz, VanHackez, Underhack, Iberhack, Ciberhack, CPNE, 29A o m3K.

El servidor que alojaba Isla Tortuga, sito en Estados Unidos, pertenecía a la empresa de Barcelona Vesatec (Vesa Tecnologías, en http://www.vesatec.com), propiedad de Angeloso y Maki, comercial y técnico respectivamente.

Isla Tortuga se financiaba con publicidad pornográfica. De hecho, formaba parte del elenco de webs propias que ofrecía Vesatec a sus clientes para poner publicidad. Entre estas había páginas pornográficas, pero también otras tan originales como http://marujona.vesatec.com, donde se criticaban artículos periodísticos; http://tarifaplana.vesatec.com, donde se explicaban las tropelías de la compañía Telefónica, o http://emuladores.vesatec.com, una recopilación de programas sobre la emulacion de ordenadores y maquinas de bar antiguas.

La joya de la corona era Viva el Jamón y el Vino, con 2.800 visitas diarias y 78.000 mensuales en febrero de 1998 según Vesatec, que la vendía así a sus clientes:

La pagina mas famosa de España en cuestion de visitas. Incluye fotos Erotico-pornografica del sexo femenino y gran cantidad de programas desprotectores. Todos los servicios que se ofrecen en ella son totalemente gratuitos. Esta pagina ha sido (y es, periodicamente) nombrada en la revista de humor El Jueves. Y desde la actuacion de la BaSurA, mucho mas... [7]

Isla Tortuga también se ofertaba a clientes que quisieran poner publicidad, con 450 visitas diarias y 13.500 mensuales en febrero de 1998, según la empresa:

Pagina donde se incluyen paginas web de otros usuarios que contienen lo que ningun otro servicio gratuito de hospedaje de paginas ha querido aceptar. Son paginas dedicadas al Hacking (Entrar en sistemas informaticos sin permiso), Cracking (Como desproteger programas), Phreaking (como engañar a sistemas de pago electronico), VirII (Como hacer virus y como protegerse ante ellos), Pornograficas, Cachondas (Paginas con un sentido del humor un poco "bestia") Hay que contar que dentro de este dominio se incluyen las paginas de sus autores que a su vez reciben muchas mas visitas directas, es decir sin pasar por nuestros sistemas de estadisticas, las cuales no contabilizamos en el numero de visitas al encabezado de esta seccion.[8]

Entre otros negocios, Vesatec tuvo relación con uno de los primeros cafés de Internet de Barcelona, Infobar, del que llevó la parte técnica. De sus aventuras empresariales fallidas destaca Serviline, que prometía una tarifa plana telefónica. Las noticias sobre este servicio acaban abruptamente en noviembre de 1997.[9].

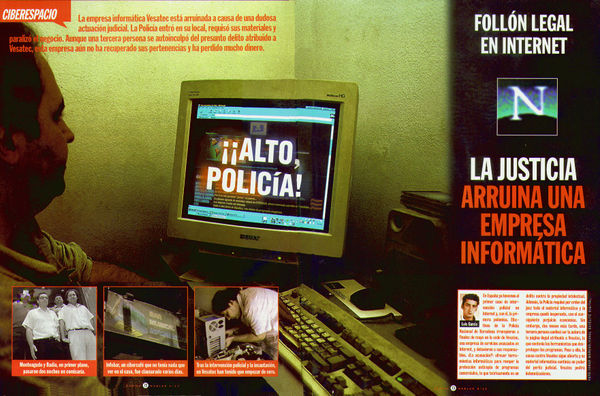

El Caso Vesatec

Viva el Jamón y el Vino, el sitio más popular de Isla Tortuga, mostraba fotos pornográficas (el Jamón) y ofrecía aplicaciones para desproteger programas comerciales (el Vino). Había una tercera sección, (los Likores), con "delicatessen" como programas para romper contraseñas.

El 27 de mayo de 1997, una orden judicial obligaba al cierre del servidor donde se alojaba Isla Tortuga y la detención de sus responsables. La causa era una denuncia de la Business Software Alliance, organización mundial dedicada a proteger los intereses de los principales fabricantes de "software", representada por el abogado Javier Ribas. Concretamente las empresas Autodesk, Lotus, Adobe, Novell y Microsoft habían puesto una denuncia contra Vesatec, por reproducción y distribución de programas de ordenador, así como tenencia y puesta en circulación de cracks.

La Unidad de Droga y Crimen Organizados de la Policía Nacional detuvo en Barcelona a Miguel A. S., de 28 años; Ernesto L. M., de 43 años; José Ángel B. R., de 30 años y Francisco Salvador M. F., de 29 años. Posteriormente, los dos primeros, propietarios del Infobar, fueron puestos en libertad. A Maki y Angeloso se les acusaba de "delito continuado contra la propiedad intelectual por facilitar gratuitamente herramientas para acceder a programas de ordenador y generar números falsos de tarjetas Visa y American Express". Estos delitos no han sido probados hasta la fecha, según afirma Angeloso.

Más tarde, el 2 de julio de 1997, la policía detuvo en Madrid a Fer13, quien se declaró responsable de la página del Vino. objeto de la denuncia. Pero los denunciantes mantuvieron igualmente su denuncia contra Angeloso y Maki, por alojar la página. Otras personas no implicadas directamente pero vinculadas al "underground" fueron también detenidas.

El servidor de Vesatec estuvo fuera de servicio durante una semana. La policía incautó 7 ordenadores, 2 portátiles (Intel DX4 100Mhz), 4 discos duros, 152 CD Rom, 751 disquetes, 1 GSM, 1 monitor de ordenador y 1 talonario de cheques. El material incautado no ha sido aún devuelto, según sus dueños.

Angeloso llevó a cabo una amplia campaña de información sobre el caso, nunca vista hasta entonces en la Internet hispana. Esta campaña provocó una corriente de simpatía hacia los acusados, por los puntos oscuros que se iban revelando en el caso y el tinte de caza de brujas que mostraba. El abogado que defendió a Vesatec fue Manuel Arnao Villalta

Hubieron muchas irregularidades en todo el proceso y definitivamente no fue justo, si desde el punto de vista judicial se mira, fue todo un proceso de cabeza de turco, pues querían eso para asustar, ya que aceptaban las pruebas ridículas que ofrecía Javier Ribas y las de nuestra defensa, que teníamos un perito 1000 veces mejor, no le hacían ni caso. El perito de la acusación no tenía ni idea de cómo usar el RAR, hasta nos preguntó a nosotros... vamos como si le preguntaras al condenado como hacer el nudo de la soga que le ahorcara.[10]

Las irregularidades del caso se referían a cómo se había llevado a cabo la investigación policial, en un terreno, el informático, que entonces era muy resbaladizo para las fuerzas de la ley. Según explicaba la revista iWorld, citando palabras de Maki y Angeloso, el périto había borrado un directorio del servidor investigado y se lo había llevado a casa sin reportarlo correctamente:

Los responsables de Vesatec parecen dispuestos a defender su inocencia e insistían en una rueda de prensa realizada el viernes 13 de junio en que la acción de la BSA no sólo ha sido infundada sino que además ha sido desproporcionada y llevada a cabo con múltiples errores. Algunos de los errores que citan son que el perito del juzgado haya borrado el contenido del directorio que albergaba las páginas de los usuarios en el servidor de Vesatec, lo que puede constituir incluso un delito de destrucción de pruebas; el hecho de que este servidor está físicamente albergado en las instalaciones de la empresa Clinton Internet Services en el estado de Iowa, Estados Unidos, por lo que el perito no podía actuar contra él directamente; o que el mismo perito se haya llevado los ordenadores de Vesatec a su casa sin tomar nota de los números de serie de ninguno de los equipos ni del espacio libre que había en los discos, por lo que podría grabar en ellos ficheros incriminatorios o incluso sustituir los discos por otros.[11]

En medio del temporal, Angeloso y Maki se pelearon. En el año 2000, Angeloso abrió una segunda versión de Isla Tortuga, a la que llamó País Tortuga, después vino PlanetaTortuga y finalmente, en 2011, recuperó el dominio http://www.islatortuga.com, actualmente (2013) en línea y viviendo su segunda época.

El juicio tardó ocho años en celebrarse. En junio de 2005, un juez dictaba por fin sentencia. Sería la primera condena en España por difusión de cracks en Internet. F.J.D.G. (Fer13), como creador de Viva el Jamón y el Vino y ser quien incorporaba los cracks, y F.M. (Maki), como administrador y copropietario de la página, eran condenados a 2 años de prisión, el pago de 6.000 euros en concepto de daños morales a cada compañía denunciante, más una indemnización por daños y perjuicios de posiblemente 7,5 millones[12]. Dicha condena no es definitiva y el proceso sigue inconcluso, camino del Tribunal Supremo Español.

Angeloso no fue juzgado por encontrarse fuera de España, trabajando en Estados Unidos, donde se trasladó después de estallar el Caso Vesatec. Estuvo declarado en rebeldía procesal y paradero desconocido por la justicia española.

La realidad es bien distinta porque localizar a esta persona es bastante fácil, ya que está inscrita en el Consulado Local de Houston, donde reside desde hace más de 10 años con permiso del propio juez instructor del caso, quien autorizó por escrito a Angeloso a partir a Estados Unidos el 7 de junio de 1999, con la única condición de que se inscribiera en el consulado local de su residencia para poder ser notificado cuando empezara el juicio del caso. Dicha notificación nunca se produjo y la autorización del juez fue olvidada por la parte denunciante en sus comunicados a los medios de comunicación, con vistas a complicar más el proceso. Así consta en los autos de dicho proceso.[13]

La versión de la prensa

Aunque la prensa generalista ofreció reportajes sensacionalistas y más bien desinformados del caso, los pocos periodistas veteranos de la red dieron una visión más cruda, tanto de Vesatec como de la actuación policial.

El periodista Ángel Cortés realizó un exhaustivo seguimiento de los hechos. El día después de las principales detenciones, el 28 de mayo de 1997, hacía un interesante resumen de lo que decía la prensa, desde su boletín "Noticias Intercom":

La confusión sobre estas detenciones es total. Así por ejemplo el director general de la Policía Juan Cotino, destacaba en Málaga (según fuentes de la Agencia Efe) "la desarticulación ayer en Barcelona de una banda de cuatro individuos que falsificaban programas de ordenador a través de la red informática Internet y contaban con una red de 400.000 clientes". Por si fuera poco, seguía explicando que "Esta organización, cuyo actividad se cifra en miles de millones de pesetas, también creaban virus en otros programas que no se podían falsificar y creaban tarjetas de crédito para poder entrar en Internet".

La propia BSA ( según información recogida por la agencia Europa Press) también contribuía a la confusión, al dar a conocer la "desarticulación de la empresa VESATEC que aparentemente se dedicaba a distribuir vinos, y que contaba con más de 2.000 clientes en todo el mundo (..)Las herramientas de neutralización (de programas) se distribuían bajo la imagen de estar dando a conocer bebidas alcohólicas". [14]

Cortés ponía el dedo en la llaga, al recordar que Isla Tortuga no se basaba en el altruismo de sus dueños, sino en el prosaico negocio de vender anuncios, "banners", mayoritariamente pornográficos:

Vesatec es una empresa comercial que presta servicios de hosting de forma gratuita con la condición de comercializar la publicidad que se aloja en estas páginas. (...) La gratuidad y la "calidad" de los contenidos permitían a la vez aumentar constantemente el número de visitas, haciendo de esta lugar la "Meca sagrada" de los "Underground" españoles así como también un interesante lugar para la inserción de banners comerciales de primeras firmas, atraídas por el numero de visitas.[15]

También la revista iWorld recordaba a sus lectores los intereses crematísticos de Vesatec, que gracias a la actuación policial había cosechado una gran fama, lo que se traducía en visitas que pincharían sus "banners":

Mientras tanto, parece claro que por ahora los socios de Vesatec están decididos a sacar provecho de su momento de gloria, pues el mismo 13 de junio a las 10 de la mañana su servidor volvía a estar en línea, y parecen dispuestos a conseguir hacer todo el dinero que puedan en el menor tiempo posible aprovechando los miles de visitas a su web que sin duda este caso generará. Tras haber sido cerrado su servidor, Vesatec ha vuelto a la actividad con una amplia oferta de servicios Internet de todos los tipos, dispuestos a hacerse de oro.[16]

Consecuencias para la comunidad

La redada de Isla Tortuga fue un duro golpe para un "underground" que acababa de nacer y se había acostumbrado a la impunidad. Fueron horas oscuras y de paranoia, la primera vez que las fuerzas de la ley actuaban contra un sitio web en España, y no cualquier sitio: Isla Tortuga era un importante nodo, alojador de la mayoría de grupos que contaban en la "escena" hacker, el refugio pirata, creado por un legendario corsario, Angeloso, artista del warez y otras oscuridades electrónicas.

Todos los habitantes de la red, hackers y no hackers, vivieron con sorpresa los incidentes de Isla Tortuga, que provocaron multitud de comentarios en los foros, especialmente el grupo de noticias es.comp.hackers. La comunidad hacker, y especialmente cracker, reaccionó con muestras de solidaridad, apelando a la libertad de expresión, que no debía permitir que se cerrase un sitio web, y dedicándose con afán a informar y denunciar el hecho en sus respectivas webs, como fue el caso de Fer el Salteador de la red, The Mafia Magazine y BBK.

Además de las personas detenidas, los principales afectados fueron los grupos que se alojaban en Isla Tortuga, quienes vieron como sus webs desaparecían de la noche a la mañana y tuvieron que buscar rápidamente alojamientos alternativos, justo cuando el proveedor de alojamiento gratuito por excelencia, Geocities, había empezado a endurecer su política de admisión y a negar la entrada a los contenidos hacker: días antes, el 9 de mayo de 1997, el popular sitio Iberhack había sido expulsado de Geocities por tener contenido políticamente incorrecto.

El miedo cundió entre otros proveedores de acceso, que cerraron cuentas de correo y sitios web del "underground", explicaba la revista "iWorld":

Así páginas como FatEros, Iberhack y metracrack han desaparecido del mapa virtual español.[17]

El grupo Saqueadores Edición Técnica también sufrió consecuencias a raíz de la redada contra Isla Tortuga, ya que algunos de sus miembros estaban entre los investigados y detenidos y peligró la aparición de su ezine.

Consecuencias para Isla Tortuga

Pasado un mes de la redada, Isla Tortuga volvía a estar en marcha. Los únicos vestigios que quedan del sitio en Internet Archive son posteriores cronológicamente, de enero de 1998, con el nombre Isla Tortuga del Siglo XXI.[18]

Entonces, a principios de 1998, Isla Tortuga vivía un momento dulce: había saltado a la fama, tenía muchas visitas y muchos grupos de hackers alojados en la Isla. Un texto en mayúsculas recibía al navegante, con las lecciones aprendidas después del susto: no se permitía warez en la Isla y la paranoia siempre presente de que podía desaparecer en cualquier momento:

QUEDE MUY CLARITO QUE AQUI NO HACEMOS NADA ILEGAL, NI INMORAL, SOLO TOCAMOS LAS NARICES DE AQUELLOS QUE MANDAN Y QUE LES FASTIDIA UN MONTON NO PODER MANDAR EN INTERNET. EN OTRAS PALABRAS, LO QUE HAY PERDIDO POR TODA LA RED, LO RECOPILAMOS EN UN SOLO SITE ULTRARAPIDO Y EN NUESTRO PAIS. SE ACABO TENERSE QUE IR A GEOCITIES Y ESAS COSAS CON UN SOLO MEGA DE ESPACIO EN EL DISCO DURO.

ES POSIBLE QUE EN UN CORTO LAPSO DE TIEMPO, ESTA PAGINA PUEDA DESAPARECER MISTERIOSAMENTE, NO CREAIS QUE NOS RAJAREMOS NI NINGUNA COSA DE ESA, SERA PORQUE ALGUN "PODEROSO", HABRA MOVIDO ALGUN HILO (O MEJOR LLAMADO CABLE) Y NOS PUEDEN DESCONECTAR EL SERVER... PERO NO PROBLEMO, TARDAREMOS POCO EN ENCONTRAR OTRO CABLE, SI NO EN ESPAÑA, EN CUALQUIER OTRO PAIS, DONDE ESOS "PODEROSOS" NO TIENEN PODER. VENTAJAS DE LA

INTERNET Y ENCIMA NOSOTROS QUEDAREMOS COMO MARTIRES, JEJEJE (...)

AQUI HAY ESPACIO PARA TODOS VOSOTROS, "GENTES DE MAL VIVIR", SOLO TENEIS QUE PEDIRLO, SE OS DARA TOTALMENTE GRATIS Y SIN PREGUNTAS, PERO ESO SI, AL QUE USE NUESTRO/VUESTRO SERVER PARA COSAS ILEGALES COMO WAREZ Y ESO, NOS LO CEPILLAMOS RAPIDAMENTE. [19]

Pero la alegría duró poco. La copia que se guarda del sitio, fechada en diciembre de 1998, es una esquela:

PAGINA CERRADA TEMPORALMENTE

POR RAZONES TECNICAS (NO TENEMOS PASTA PARA PAGAR EL ANCHO DE BANDA) ESTA PAGINA PERMANECERA CERRADA UNA TEMPORADA (HASTA QUE NOS RECUPEREMOS), NO MAL PENSEIS... LA BaSurA NO HA PODIDO CON NOSOTROS TODAVIA.[20]

Los anunciantes habían retirado la publicidad por falta de visitas y Servitec (Servicios Avanzados en Internet SL), la empresa que había sustituido a la "ilegalizada" Vesatec, estaba al borde de la quiebra, sin poder pagar los 3.000 dólares mensuales que costaba el servidor, con el socio capitalista desaparecido del mapa. En agosto de 1999 Servitec anunciaba que cerraba.

Timofónica

Maki y Angeloso destacaron también por su lucha contra la compañía Telefónica de España, desde el sitio Timofónica.com. Telefónica les denunció, pero el juez sobreseyó el caso, en noviembre de 1998[21]. La web sigue accesible en la dirección http://www.timofonicas.com.

Spam

Angeloso y Maki fueron también muy conocidos por sus "mailings" masivos en los que enviaban boletines informativos sobre sus campañas, sin la autorización expresa de quienes los recibían. Fueron los primeros "mailings" masivos realizados en España y considerados spam por algunos.

Mal considerados "spam", ya que nunca se colectaron direcciones de manera automática y masiva por ningún método, para luego enviarles ofertas comerciales no solicitadas, y siempre se acató la remoción de las direcciones que se solicitaban.[22]

HACKING/P/A/V/C:!HISPAHACK

!Hispahack, conocido también como !H, fue un grupo de hackers, la mayoría catalanes, activo entre 1992[23] y 2002. Es, sin lugar a dudas, el grupo de hackers más conocido en España, debido al bombo y platillo mediático que provocó la detención de algunos de sus miembros, en 1998. Cabe añadir que también fue uno de los grupos de más calidad del "underground" hispano.

!H nació en un canal de chat de Undernet que llevaba el nombre del grupo y que también frecuentaban miembros de Apòstols, La Vieja Guardia y otros aficionados al hacking, que a veces acababan siendo reclutados para el grupo, como le pasó a Jfs:

Yo estuve desde 1995 (cuando empezó Infovía) pero el grupo ya existía de antes. A mi me pescó SpeedFIRE tradeando shells en un canal de Undernet :-)[24]

Además de charlar, el canal servía para intercambiar máquinas hackeadas, contraseñas y datos parecidos, lo usual en los chats hacker.

"!Hispahack es bastante privado. Somos un grupo cerrado, que incorpora gente esporádicamente, si tiene un cierto nivel y un interés por hacer cosas. Publicamos un "webzine", llamado "Mentas Inquietas", hacemos programas que ofrecemos al público, trabajamos en proyectos y intercambiamos conocimientos", describe LeC.[25]

Otros puntos más privados de reunión eran el área privada de la BBS Twisted Reality, en Barcelona, y la lista de correo de !H. La razón de la exclamación inicial en el nombre !Hispahack era salir los primeros en las listas de canales IRC de Undernet, como explicaba uno de sus miembros, de forma anónima, en un artículo publicado en el diario "El Mundo":

¿Por qué !Hispahack?, otra cosa sencilla, HISPA (Hispano) Hack (truco), en cuanto al símbolo de exclamación cerrada que le precede, la explicación es también muy sencilla: al ordenarse alfabéticamente la lista de canales que forman el IRC, la admiración hace que el canal !Hispahack salga el primero de la lista, ni más ni menos.[26]

Integrantes

!Hispahack tenía muchos integrantes, fue posiblemente el grupo más grande de la escena hacker española. Entre ellos LeCrème (LeC), MindTwist, Zebal, BadreL, _J-R_, SpeedFIRE, Synflood, SEINA, Sage, vIERJa, Jamaro, Sylk, NandoL, EFE, Cure, y0man, Dorth, Slayer, Ludoz, Wait-Man, Sierra, Yandros, Stk, NetSavage, TaNiS, Flow, Renegade Master, Lethan, Jfs (también llamado Jafasa), Zhodiac, Drizzt.

Mentes Inquietas

Como muchos otros grupos, !H tenía su propio medio de comunicación pero, a diferencia del resto, que publicaban ezines (boletines electrónicos en formato texto que se descargaban de la web o se repartían en listas de correo), !H tenía una webzine (los artículos se publicaban en la web, sin periodicidad fija), llamada Mentes Inquietas.

Mentes Inquietas se puso en marcha en junio de 1997, en el proveedor gratuito Angelfire, a iniciativa de Lethan. En la portada podía leerse el lema: Lo único que nunca podrán quitarnos, son nuestras mentes. !H. En su segunda época, el Chaos Computer Club ofreció sitio en su servidor. De aquella web sí se conserva copia en Internet Archive, a diferencia de la primera, que está totalmente desaparecida: Mentes Inquietas.

En la webzine publicaban miembros de !H y colaboradores de otros grupos o independientes. En su primera época (1997), firman artículos sLMa (Sociedad LiMitadisimA), LeCrème (LeC), Zebal, BadreL y XXX.

En la segunda época (1998-2001) escriben Flow, Renegade Master, Lethan, GriYo, Jfs, Zhodiac, Drizzt, MiST, R.M.G. y Ansset.

En Mentes Inquietas se publicaban programas y artículos originales sobre clonaje de tarjetas, telefonía, fallos en Proveedores de Servicios de Internet, vulnerabilidades, exploits o colaboraciones con otros grupos, como The Hackers Choice.

Entre los programas creados y liberados gratuitamente por el grupo destacan SmbScanner, obra de Flow, que detectaba recursos compartidos e intentaba crackearlos; Icmpush[27], creado por Slayer, a partir del cual se desarrolló Sing, que hoy en día se encuentra en muchas distribuciones de Linux, o HTTPush, el primer programa que permitía auditar aplicaciones web de forma interactiva y en cuya idea se basan la mayoría de proxies usados actualmente para este menester.

Entre los artículos de la primera época destaca un texto escrito por un anónimo, que más tarde se revelará como Carlos Sánchez Almeida, abogado especialista en delitos informáticos. Almeida firma un texto titulado Derechos del Detenido que en 1998, cuando la Guardia Civil lleve a cabo una redada contra el grupo, le valdrá ser imputado -aunque rápidamente se retirarán los cargos.

El llamado Caso !Hispahack dio gran fama al abogado, quien defendió al único integrante del grupo que tuvo que ir a juicio, Jfs. Pero no era este su primer caso ni cliente hacker. Almeida, muy aficionado a los juegos, era asiduo a algunas BBS y conocía el mundillo, gozando de la confianza de la comunidad, que acudía a él cuando tenía problemas legales. !Hispahack fue su primer cliente hacker porque, hasta entonces, la policía no detenía a hackers sino a phreakers, ya que el phreaking era abundantemente practicado, para evitar las altas facturas de teléfono que suponía acceder a las BBS. Gracias al caso !Hispahack, la fama del abogado salió del "underground" y en la siguiente década se le ve como abogado en los principales casos de hacking y P2P juzgados en el estado español.

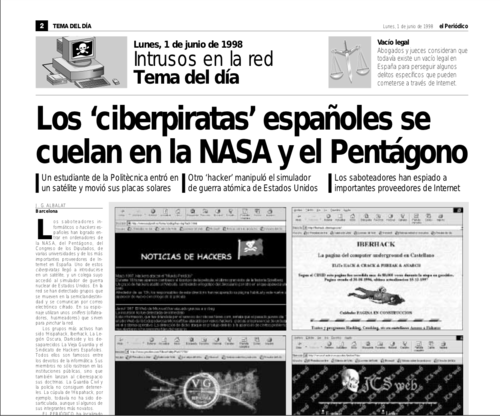

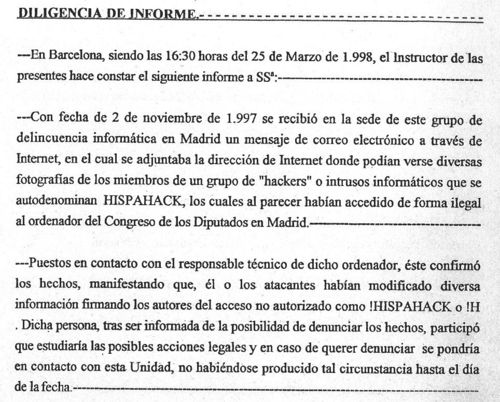

El Caso Hispahack

El llamado Caso Hispahack se refiere a la investigación, detención y posterior juicio contra este grupo de hackers. !H no fue el primero ni el segundo en ser pillado por las fuerzas de la ley, pero sí el que tuvo más publicidad.

La investigación, llevada a cabo por el Grupo de Delitos Telemáticos de la Guardia Civil, empezó en 1997 y culminó en abril de 1998, con cuatro personas detenidas, acusadas de entrar en sistemas de universidades, proveedores de acceso, el Congreso de los Diputados, la NASA y una larga ristra que añadirían los periódicos. Finalmente, la presión judicial se concretó en Jfs. El fiscal pedía para él dos años de prisión por, presuntamente, entrar en una máquina de la Universitat Politècnica de Catalunya (UPC) y transferir datos de allí a un ordenador de Palma de Mallorca. Nombre de usuario: !HISPAHACK. Directorio: Jfs. Parecía tenerlo todo en contra pero, al final, en mayo de 1999, el juez le absolvió por inconsistencia de las pruebas.

El Caso Hispahack es el más importante de la historia del hacking en España por diversas razones. Para empezar, fue la primera redada dirigida específicamente contra un grupo hacker, acusado de delitos de hacking. Hasta entonces, las detenciones se habían centrado en individuos concretos, como Mave o J.H.R.. Y aunque formasen parte de un grupo, no se había dado importancia a este hecho. Ahora en cambio, la Guardia Civil en su nota de prensa daba más relevancia al grupo, !Hispahack, al que calificaba de banda organizada:

Del Moral cuenta que los intrusos han mostrado en todo momento una actitud "fría e inteligente". Según sus datos, Hispahack es la red de delincuencia informática más importante desbaratada hasta ahora en España. El Grupo de la Guardia Civil trabaja en colaboración con el FBI y con la policía británica para aclarar las incursiones realizadas en ordenadores de sus países.[28]

El Caso Hispahack es también la muestra de cómo un grupo de hackers respetable y respetado puede acabar pasando a la historia como un grupo de circo, payasos incluidos, y cómo su pericia puede verse eclipsada por noticias peliculeras de asaltos a la NASA o el Pentágono. Sensacionalismo surgido de una Guardia Civil ávida de salir en los medios, y de unos medios totalmente ignorantes en temas de seguridad informática, que se lo tragaron todo.

A nivel legal, en cambio, la aportación del Caso Hispahack es muy seria y valiosa, pues dio lugar a la primera sentencia en el estado español sobre acceso ilegal a un sistema informático. Aunque J.H.R. y J.D.M. habían sido detenidos antes, en marzo de 1997, también por la Guardia Civil y también por hacking, su juicio no se realizó hasta 2005. En cuanto a Mave, detenido en enero de 1996 por la Policía Nacional, no fue a juicio porque hubo un acuerdo previo. Así que el Caso Hispahack fue el primero, seguido muy de cerca por toda la abogacía interesada en estos temas. Y aunque la sentencia fue discreta, no defraudó, sentando diversos precedentes, como la aceptación de logs generados por sistemas informáticos como prueba en un juicio, algo que hasta entonces había estado en tela de duda.

En cuanto a la comunidad hacker, por supuesto el Caso Hispahack causó gran impacto, pero el auténtico miedo en el cuerpo vino por una redada posterior, la Operación Millenium, donde decenas de personas del "underground" fueron detenidas, por uso fraudulento de números 900 para acceder a Internet.

Qué fue lo que pasó

Presuntamente, lo que pasó fue que había algunos chavales en !Hispahack que estaban disfrutando de lo lindo haciendo el indio por las redes informáticas, con sus amigos del chat, entre otros J.H.R., quien sería detenido un poco antes, en mayo de 1997, por incursiones en la Universitat Rovira i Virgili.

Cabe decir que no eran los únicos que entraban y salían como Pedro por su casa de las universidades de aquí y de allá, pues la mayoría eran coladeros con nulas medidas de seguridad informática. Los ordenadores asaltados en las universidades se usaban para montar chats, guardar warez, atacar otros ordenadores saltando desde allí, para que fuese más difícil rastrearles, etc.

El informe que hizo el périto del esCERT, sobre lo que había en los dos ordenadores que la Guardia Civil requisó a Jfs, da una idea de lo bien que lo pasaban:

Hay ficheros de contraseñas presuntamente robados en máquinas de todo el mundo, desde Tailandia a Kiev pasando por Suecia, Canadá, Australia, universidades de Nevada, Yale y España e, incluso, un fichero moncloa.pwd y otro mil.pwd. En total, 9.459 cuentas, la mayoría aún no descifradas. Uno de los ordenadores tenía las salidas de dos "sniffers", instalados en máquinas de las universidades de Barcelona y Oxford, en las que se habían introducido también puertas traseras de acceso como "root". Existen evidencias de que Jfs tenía acceso libre a otros ordenadores de Gran Bretaña, Alemania y el CERN (Laboratorio Europeo de Partículas Físicas), en Suiza.[29]

Como anécdota que ilustra la gran actividad desplegada por aquellos hackers, Jordi Murgó, uno de los Apòstols, suele contar que un día, revisando los sistemas de la Universitat de Lleida por trabajo, se topó con Stk y Jfs[30], que habían conseguido entrar y tomar el control de buen número de máquinas. Las usaban para sus cosas, como hacer funcionar en una de ellas el robot que llevaba las tareas de mantenimiento de su canal privado de chat en Undernet: el famoso #!hispahack. Murgó, viejo del lugar, descubrió cómo entrar en el canal privado, les avisó de que les había pillado, cerró los agujeros, borró los programas troyanos y se lo tomó a broma. Pero otros no...

Entre marzo y septiembre de 1997, Stk y un chaval ajeno a !H, Magne, presuntamente robaron la base de datos de usuarios y contraseñas de un pequeño proveedor de Girona y se dedicaron a repartirlos por el IRC. Los administradores de sistemas de este proveedor no se lo tomaron a broma sino como un reto, hacker contra hacker, y llenos de furia empezaron a investigar. Mientras, los alegres chicos de !H siguieron con sus aventuras, sin saber que unos sabuesos de los gordos les seguían los pasos. En su sensación de total impunidad olvidaron la bendita paranoia, patrona de los hackers, y algunos, entre ellos Jfs y _JR_, se dejaron fotografiar en la kedada de algún canal de chat, ostentando sin temor sus nicks.

Paralela y presuntamente, Jfs decidió dar un paseo por las redes de la Universitat Politècnica, a pesar de ser la fauces más negras del lobo, pues allí residía el primer equipo de investigación en ciberseguridad que hubo en España, el esCERT (Computer Emergence Response Team), creado por Manuel Medina en 1994. Según la denuncia de la UPC, Jfs asalta 16 ordenadores y pone sniffers en 5 de ellos. Los sniffers son programas que graban todos los datos lo que pasan por un ordenador y se suelen usar para capturar nombres de usuario y contraseñas, cara a entrar en otros ordenadores. Pero, justo allí, en la boca del lobo, va Jfs y se equivoca al instalar un sniffer, que acaba grabando los pasos del hacker. A ese rastro se agarra la gente del esCERT, representada por Jordi Buch, cuando descubre el asalto y empieza a seguirle la pista.

Jaque mate

El 20 de enero de 1998, el ISP de Girona pone una denuncia contra Magne y Stk, este último presunto miembro de !Hispahack, ya que se conecta a la red con un dominio que lleva este nombre. El proveedor asegura que ambos chicos le han robado las claves de acceso y nombres de usuario de 2.500 clientes. Tres meses depués, conminada por la Guardia Civil, la Universitat Politècnica de Catalunya pone también una denuncia, por el ataque, el 11 de septiembre de 1997, con la obtención de privilegios de administrador, contra 16 ordenadores de una departamento.

El ISP de Girona y el esCERT colaborarán con la Guardia Civil en la investigación, lo que en la práctica significa que el proveedor y el equipo de la UPC llevan a cabo el grueso del trabajo ya que, en aquella época, los conocimientos de seguridad informática de la Guardia Civil dejaban mucho que desear. La investigación revela que el asaltante de la UPC ha usado un ordenador de la Universidad de Oviedo para saltar de allí a la UPC. Después, ya en los ordenadores de la universidad catalana, ha programado los sniffers para que manden los datos capturados a un ordenador de un cibercafé de Mallorca.

El esCERT coordina ahora la investigación. Se descubre que los atacantes entraron desde una estación de trabajo infrautilizada de la Universidad de Oviedo, que está totalmente controlada por los piratas. La usan para guardar ficheros y crear direcciones ficticias, con las que acceden ilegalmente a ordenadores de otras universidades como la de Oxford, la de Barcelona o la Politècnica. Un "sniffer" mal instalado en esta última muestra la "foto" de uno de los atacantes: viene de Oviedo, recoge la información que han cazado los "sniffers" de la UPC, y la transfiere al servidor del bar mallorquín La Red Café.[31]

Para más inri y poca discreción, el nombre de usuario con que se entra al ordenador de Mallorca es "hispahack" y el directorio donde se guardan los datos lleva el nombre "jfs". Los peritos del esCERT descubren también que hay alguien más, con el nombre de usuario thelobo, que "conoce la existencia y el contenido de la cuenta ‘hispahack’" pero no accede al ordenador a través de Internet sino físicamente, desde el cibercafé. Nada más se sabrá de este nuevo actor y la investigación sobre su existencia morirá aquí.

El 1 de abril de 1998, Jfs y Stk, de 21 y 22 años respectivamente, que trabajan en Gibraltar, reciben una invitación a visitar la comandancia más cercana de la Guardia Civil, en La Línea. Inocentes, incrédulos, van al matadero: nada más entrar, les encierran en un calabozo donde pasarán la noche. Stk se librará, pero para Jfs ha empezado un calvario. El mismo día, en Asturias, detienen a JR, de 26 años, un profesor de informática. A la mañana siguiente, cae Magne, en Barcelona. Hay además diversos imputados, como el abogado Carlos Sánchez Almeida, bajo el alias Shooting. Se les acusa de revelación de secretos y daños. Niegan todos los cargos excepto Stk quien, asustado, "canta" como un cosaco y, entre otras cosas, afirma haber hecho una conexión vía telnet a un ordenador de la NASA. La Guardia Civil se agarrará a esto para dar a los medios una imagen sensacionalista del caso.

Lo del Manda guebos!!

!Hispahack nunca creyó que hubiesen puesto precio a sus cabezas sólo por las correrías de un par de adictos al hack, como había tantos en aquella eṕoca. En declaraciones a "El País"[32], LeCrème se mostraba convencido de que la persecución de !H se inició a raíz del deface de la web del Congreso de los Diputados de España, el 31 de octubre de 1997, donde alguien escribió:

Cuantos diputados y cuantas comisiones harán falta para descubrir que poner un ordenador en internet no es sólo enchufarlo [Manda guebos!!... 1-3, seguimos avanzando!] (!H)

Según "El Periódico"[33], la portada hackeada lució tal que así toda la semana, sin que nadie lo arreglase, ni los responsables del servidor (TSAI, de Telefónica), ni la cámara de diputados. Al final, fue un programa de radio sobre nuevas tecnologías en Onda Rambla, Power-UP, que dirigía Marc Bilbeny, el que avisó públicamente del deface.

Posiblemente el ataque al Congreso empezó en algún chat, quizás el de !H, donde según Yandros el personal estaba algo alegre y con ganas de marcha:

Sobre la famosa web del congreso... esa noche había mas de una copa en el ambiente, y fue una chica la que lo hizo, valenciana sin ir mas lejos :)[34]

A diferencia del mundo exterior, la hazaña corrió como pólvora en el "underground", donde fue aplaudida más como una broma que como una reivindicación. Apareció en las secciones de Noticias de diversas webs y ezines, como el de JJF Hackers Team:

A principios de Noviembre el web del congreso espa¤ol fue hackeada presuntamente por el grupo !H (no sera yo quien diga lo que significa :). Cuando conectas al web, aparecia una pantalla oscura con un grafico en el cual se veia un gran !H. Y debajo ponia la siguiente frase: "HAPPY HACKLOWEEN" y con otra que decia mas o menos "Se¤ores del congreso, poner un web no es solo enchufar el ordenador.(!H)"[35]

Pocos días después del deface, el 2 de noviembre, alguien desde una dirección de correo anónima envía a la Guardia Civil la dirección de una página donde hay fotografías en las que aparecen miembros del grupo, entre ellos Jfs y _JR_, de una kedada en Madrid. Para hacer más fácil su identificación, sus nicks están escritos encima de sus caras. No está claro si esa misma persona les mandó también la dirección URL de la web de !Hispahack en Angelfire, o es que las fotos estaban en la misma web, o la descubrió la Guardia Civil por sí misma. En todo caso, los agentes visitaron la página y leyeron con mucha atención los artículos, nombres y direcciones de correo que allí aparecían.

Poco después, la compañía Telefónica de España presentó una queja -que no denuncia- a la Guardia Civil contra !Hispahack, por un intento de acceso a ordenadores de la NASA y de la Universidad de Oxford, como explicaba "El País":

El ataque al Congreso se había realizado desde Estados Unidos. Poco después, la NASA envió una queja a Telefónica porque alguien, desde España, había intentado asaltar sus ordenadores y había dejado la huella H!. Se verifica que el asalto venía de un proveedor de Girona, quien denuncia que le han sustraido las claves de acceso de 2.500 usuarios. [36]

Pero, como explicó el comandante del Grupo de Delitos Informáticos de la Guardia Civil, Anselmo del Moral, a la Comisión Especial sobre redes informáticas del Senado[37], al no existir denuncias ni de Telefónica ni del Congreso de los Diputados, la investigación no podía ir más allá.

Con respecto a estos tres casos, como pueden ustedes imaginarse, no pudimos hacer absolutamente nada porque no existía una denuncia oficial sino que simplemente se recibió información sobre ello.[38]

Por eso la Guardia Civil insistió a la UPC para que presentase denuncia formal, como ya había hecho el proveedor de Girona, de forma que el caso adquiriese consistencia ante un juez y fuese posible realizar las detenciones.

El juicio y la sentencia

De los cuatro detenidos, sólo se encontraron pruebas consistentes relacionadas con uno de ellos, Jfs, por la intrusión en la UPC desde la Universidad de Oviedo y el envío de los datos capturados por el sniffer mal colocado al ordenador de un cibercafé de Mallorca, al directorio "jfs", usuario "hispahack". Para Jfs se pedían 2 años de prisión y una indemnización a la UPC de 2.700.000 pesetas.

El juicio se llevó a cabo el 26 de mayo de 1999. La defensa, que llevaba el abogado Carlos Sánchez Almeida, se centró en que no había más prueba contra Jfs que el hecho de que su nick coincidía con el del directorio del ordenador del cibercafé. Algo que el juez, Juan Carlos Llavona Calderón, consideró insuficiente para condenar al joven. Almeida aseguró además que Jfs era un hacker blanco, que no hacía ningún daño. Y sorpresivamente acabó convenciendo a un juez y un fiscal que no tenían ni idea de informática, algo usual en los juicios de entonces.

"¡Estamos ante un caso de "hacking blanco"!", acabó exclamando el propio fiscal, converso y emocionado, en el juicio de !Hispahack.[39]

Finalmente, Jfs fue absuelto[40] por considerarse los hechos denunciados probados, pero no atribuibles a su persona, ya que cualquiera, con el usuario "hispahack", podía entrar al directorio "jfs":

El acceso se hallaba al alcance de cualquiera que entrase a través del usuario "hispahack" y, por lo tanto, las sospechas no alcanzan la categoría de indicios bastantes como para desvirtuar totalmente la presunción de inocencia.[41]

Pero, a pesar de acabar en absolución, la sentencia gustó más a la Guardia Civil que a a la defensa, que la calificó de "muy dura"[42] en aspectos como la intimidad de las personas, el hecho de que la policía exigiese datos de usuarios a cuatro importantes ISPs, sin orden judicial, o que investigase cosas sin existir denuncia previa.

Durante las pesquisas policiales, la Guardia Civil obtuvo información de diversos usuarios de Internet a través de las empresas proveedoras, en concreto Intercom, MrBit, Servicom y RedesTB. El caso extremo fue el de éste último proveedor, que llegó a facilitar a la Guardia Civil, sin autorización judicial, el login y password de una persona cuyo único delito había sido firmar un artículo denunciando los abusos de Telefónica. [43]

También se criticó que el esCERT actuase como périto en el juicio, cuando era parte denunciante por su pertenencia a la UPC. El juez no reprobó a nadie por ello.

Además, el juez aceptó como buenos los logs o grabación de los movimientos en un ordenador o sistema, algo en lo que hasta entonces había discusión si deberían aceptarse como prueba, por el hecho de que, como ficheros informáticos, son fácilmente manipulables.

Niño o bandido, a JFS le han salvado los "logs" (registros de la actividad de una máquina), porque no aparecía en ellos, aunque el juez los aceptó como prueba, en contra del parecer de los péritos. El de los "logs" era un tema espinoso, igual que otros, que hacían esperar con expectación la resolución del caso !Hispahack.

La sentencia ha sido leida atentamente no sólo en el mundo informático y "underground" español sino también en círculos de abogados, universidades y empresas, por la jurisprudencia que podría sentar en la red española, sobre aspectos polémicos de privacidad o criminalización del "hacking".

No se juzga cada día a alguien con pruebas no físicas sino retahílas de letras y números, mostrando movimientos en un espacio inconcebible llamado Internet. ¿Entrar y salir de ordenadores es delito? Hace unos meses, un juez noruego dictaminaba que no. La semana pasada, en Barcelona, otro sentenciaba que todo lo contrario.[44]

Para más inri, la sentencia criminalizaba la práctica del hacking, que definía como "conductas que, en cuanto suponen de agresión contra el interés del titular de un determinado sistema de que la información que en él se contiene no sea interceptada, resultan tanto más reprobables y aún merecedoras de sanción penal"[45][46]. Además, identificaba el hacking al intrusismo informático, por primera vez en el ámbito judicial español.

Después de conocerse la sentencia, !Hispahack publicó en su web un documento, En la hora de la victoria, donde aseguró que la operación contra ellos había tenido una causa más turbia que el asalto a ordenadores de universidades: un artículo donde se explicaba que las fuerzas de la ley trabajaban en connivencia con las grandes compañías del "sofware" y la telefonía:

La razón última del caso !Hispahack no fueron los actos ilegales atribuidos a sus componentes. Todo el mundo underground tiene constancia de que los ordenadores de la UPC, custodiados por el esCERT, no eran precisamente un modelo de seguridad, lo que ha favorecido su utilización por innumerables hackers a lo largo de lustros. La Guardia Civil actuó contra Mentes Inquietas porque en nuestro Web se publicó un artículo en el que se informaba de las extrañas amistades de fuerzas de seguridad con las multinacionales del software y las telecomunicaciones, y un artículo en el que se reproducían los derechos que asisten a todo detenido, recogidos en las leyes españolas.[47]

La exageración de los medios

La nota de prensa de la Guardia Civil donde se informaba de la redada contra !Hispahack tenía su toque de exageración, cuando se llamaba al grupo "banda organizada". Pero los medios se encargaron de aumentar exponencialmente este amarillismo. Destaca entre todos el artículo que le dedicó "El Periódico de Catalunya", hoy inaccesible si no se paga.

La tendenciosidad sería el calificativo para aquel artículo de "El Periódico", donde las detenciones de unas personas, de entrada presuntamente inocentes, se aderezaron con otras historias que no tenían nada que ver pero que invitaban al lector a considerar culpables a los detenidos.

El artículo no empezaba explicando las detenciones sino las aventuras, ficticias o reales, no había forma de saberlo, que les habían explicado un par de presuntos hackers, de forma que se mezclaban las animaladas que afirmaban haber hecho estos "hackers" con los delitos que se atribuían a !Hispahack. Aunque la introducción sea algo larga, vale la pena ver qué contaba "El Periódico" justo antes de informar de las detenciones:

Los grupos más activos han sido !Hispahack, Iberhack, La Legión Oscura, Darkside y los desaparecidos La Vieja Guardia y el Sindicato de Hackers Españoles. Todos ellos son famosos entre los devotos de la informática. Sus miembros no sólo rastrean en las instituciones públicas, sino que también lanzan al ciberespacio sus doctrinas. La Guardia Civil y la policía no consiguen detenerles. La cúpula de !Hispahack, por ejemplo, todavía no ha sido desarticulada, aunque sí algunos de

sus integrantes más novatos.

EL PERIÓDICO ha localizado a un hacker catalán –dice estar retirado– que hace tres años se coló en la NASA y, con las contraseñas captadas, llegó al simulador de guerra atómica de EEUU. El pirata entró en los ordenadores de la NASA e interceptó sus claves con un sniffer –capturador de contraseñas– colocado en la red. Esta persona logró 400

claves, una de las cuales era la del simulador de guerra nuclear.

Un estudiante de la Universitat Autònoma de Barcelona (UAB) logró entrar en la NASA con el intercambio de unas claves conseguidas en el Centre de Supercomputació de Catalunya.

Llegó al sistema de control de misiones espaciales. Otro alumno de la Universitat Politècnica de Catalunya manipuló en 1995 el programa de control de un satélite sin saber dónde estaba. Sus manejos hicieron que se moviera uno de los paneles solares y que

dejara de recibir energía del sol. Tiempo después se pudo arreglar el pequeño estropicio. El estudiante fue castigado.

Los hackers también han interceptado satélites comerciales inactivos de comunicación. En

una ocasión, emitieron un mensaje en el que aparecía un encapuchado con una bandera pirata.[48]

No hay porqué dudar de la veracidad de estas informaciones, pues en aquella época la seguridad informática brillaba por su ausencia en instituciones y empresas, lo que permitía a algunas hackers llevar a cabo tales hazañas. Lo criticable es dar esta información como introducción de la reciente detención de cuatro personas. Para completar el artículo, se añadía una entrevista a Maki y Angeloso, detenidos un año antes por una denuncia de la Business Software Alliance contra Isla Tortuga, por temas de warez que nada tenían que ver con el Caso !Hispahack.

También exageró "El País"[49] y, de los grandes medios, quien más supo de qué hablaba fue "El Mundo"[50]. En cuanto a los escasos medios que operaban en la red, como "Noticias.com", del periodista Ángel Cortés, fueron más realistas e incluso denunciaron lo que consideraban un "montaje policial". El boletín "Noticias.com" fue el único donde aparecieron declaraciones de Jfs justo después de la detención:

Lluís F.F., manifestaba "Estoy muy dolido, ni hemos entrado en la NASA ni nada, todo me parece una locura y una exageración de la Guardia Civil que hasta nos ha pinchado los teléfonos".[51]

En cuanto al "underground", los diferentes ezines y webs informaron con profusión de la noticia, denunciando unánimemente la exageración de la actuación policial y del despliegue mediático. Así lo hizo también el ezine con más influencia del momento, "Saqueadores Edición Técnica" (SET), donde su editor, Paseante, hacía un análisis de qué significaban aquellas detenciones y el "numerito" de la Guardia Civil, cara a la criminalización de la comunidad hacker:

En este contexto de indudable persecucion hacia los que quieren hacer algo mas que "compras seguras en-linea" hemos asistido, atonitos, al espectaculo

circense montando en torno a !Hispahack, representando todos los cliches de los que hablo en este articulo y en el de SET 13 se nos han presentado bien como "delicuentes-crackers" o bien como "chavales aficionados a la informatica". Se han hinchado cifras y acusaciones con el objetivo de demostrar la "terrible amenaza" que suponen los hackers, hemos visto como la Guardia Civil montaba el numerito por una historia un millon de veces repetida tanto en USA como en otros paises. La de "grupo_de_chavales_se_junta_hackea_un_par_de_sites_y_les_pilla_la_pasma"

(...)

Lo triste es que estas detenciones serviran para afianzar los estereotipos de hackers, crackers (lo que querais) nos aseguramos asi de que las noticias que el ciudadano oye de Internet sigan siendo las de "ciudad sin ley" pero que puede confiar en su Gobierno que va a limpiar de "indeseables" la ciudad.

(...)

Sobre esto y mas cosas espero que podamos hablar este a€o en SET-CON. (...) Claro que para entonces puede que no quede nadie libre ;-> o que nadie se atreva a venir :-?

Y recordad, hagais lo que hagais.

Tened cuidado ahi fuera.

Paseante[52]

La versión de Netsavage

Uno de los integrantes de !Hispahack escribió un largo texto sobre sus impresiones del caso. Por su interés sociológico lo reproducimos, muy resumido:

Recuerdo que poco antes de la detención de nuestros colegas, entré al canal... (andaba yo muy liado con la universidad, hacía días que no entraba) y empezaba a existir una paranoia bestial. Nos habían estado escaneando las máquinas, nos habían intentado entrar, realizando ataques, sí, los mismos que puede utilizar cualquier usuario desde Internet, incluso los hackers, para intentar entrar ilegítimamente en un sistema. Dicho en otros términos se probaron exploits, además de archiconocidas armas de ataque…

(...)

A los pocos días acabando exámenes, me conecto a irc y me encuentro a un colega: “Oye, ¿qué pasa con nuestro server irc que no va?”. Me contesta: ”¿No lo sabes?…” Y me da una URL en donde sale la noticia del gabinete de prensa de la Guardia Civil... !Mierda!. “Nos han detenido... “ me empieza a subir la adrenalina, casi me pongo a llorar... !Mierda!. No puede ser, soy un niño, aún tengo 20 años... Era verdad, habían detenido a Jfs, Stk, _JR_... Les atribuían acciones con las cuales yo estaba flipando en colores... ¿sería el próximo yo?. “Dios, buscan a LeCreme, ¿en Francia?. Uy.”. Me empecé a tranquilizar... y pensé un poco... Rápidamente me fui de mi casa a un barrio más lejano y llame a Lec: “¿Hola esta X?”. LeC: ”Si soy yo”. “Hola soy NetSavage... Estoy flipando. ¿Qué ha pasado?”. LeC: “¿oye como sabes mi teléfono?”. Lo llamé por su nombre: “Lec tío, como puedes dudar de mi si me lo diste tal día...” LeC: “ostias perdona es la paranoia... Hay abogado...” y me dio las señas de Carlos Sánchez Almeida.

(...)

Poco después, lo había borrado todo de mis discos duros: artículos, herramientas de seguridad, documentos propios, direcciones, teléfonos, fotos, logs de irc... TODO. Formateé físicamente y reinstalé todo... Me entró tanto pánico que borré todas mis herramientas necesarias para la administración y la seguridad en donde trabajaba como administrador de sistemas... Puse el modo HIPER PARANOIC ON. No dormí prácticamente en 3 días, esperaba en los kioscos media hora antes que abrieran para comprar los periódicos, a ver si se decía algo... “Dios mío el dichoso El Periódico si parecemos terroristas o traficantes... “

(...)

A los pocos día quedamos la sección !C, ;D, como así nos llamamos en cachondeo algunos miembros con una cosilla en común ;D. Inherente a los hechos se había creado la piña !H. De ser un punto de encuentro habíamos pasado a una unión, una amistad fuerte y una coprotección... Empezamos a intercambiar información... y empezamos a unir piezas... plam... Jodeeer… “¿Y encima nos llaman grupo organizado?”. Como pueden tener la poca decencia, cuando algunos ni nos habíamos visto en persona... incluso, ni nos planteamos que podía pasarnos esto, solo era un juego didáctico, nos dedicamos a aprender... a ir más allá... nada más.

Mi módem estuvo guardado una temporada en el armario, el miedo, la paranoia que te detengan, empezaba a ser enorme... “¡Ay!. ¿Y si me detienen qué?, ¿qué debo hacer?… Pero… ¿Por qué me van a detener yo no he hecho nada malo?, solo juzgo a los sistemas informáticos por su seguridad”. Más de una vez había avisado a los administradores de sistemas: “¡Hey!, tenéis un fallo!”, y había informado. No había modificado nada del sistema.

(...)

Cuando paso cierto tiempo volví a conectar… Nos encontramos todos, el ambiente general era de paranoia esquizoidea... Lo estábamos pasando muy mal en especial Jafi. (...) ”Jfs, uno de nuestros gurus, puede que el más bonachón de las personas que conozco. Un buenazo, una buena persona, un investigador, un genio, un amigo... mira como esta hecho una mierda...”

(...)

Por fin se ha acabado esta pesadilla. Más de un año acojonao...

(...)

y es que no hay mayor delito que la audacia de destacar...[53]

La oscuridad

El principal efecto del Caso Hispahack en la comunidad hacker fue generar miedo, explica Almeida:

Despertó un sentimiento de persecución, de Internet como zona peligrosa, y la consecuencia fue que los grupos se cerraron.[54]

El primer en cerrarse fue !H, que aunque siguió en pie nunca fue el mismo. Se hizo más "underground" y paranoico, el cifrado se convirtió en su fiel compañero, explica Yandros:

Blindamos todas nuestras conexiones (en una maquina mía, por cierto), empezando a usar asiduamente protocolos de cifrado para todo lo que haciamos. Hasta ese momento, y por contra de lo que decia Anselmito del Moral, hablabamos en undernet sin ningun tipo de reparo :)[55]

La paranoia era y es clásica del mundo hacker, donde se traspasan límites con suma facilidad y está siempre presente el riesgo de que te pillen, pero ciertamente !H rizó el rizo, explica Zhodiac:

Una caracteristica muy de !H fue lo cerrado (opaco, oscuro) que era todo. La gente en el underground espanyol no sabia quien era o dejaba de ser de !hispahack pk normalmente se publicaban con pseudonimos no reales. Eso era en la segunda etapa para la protección de los miembros ante nuevas embestidas policiales, y posiblemente infundadas. Eso era muy de !h, esa opacidad. Si alguien decia ser de !H muy posiblemente no lo era :)[56]

Vocación internacional

Distingue a !Hispahack su vocación internacional. Sin ser un grupo admirado a nivel mundial, como lo fue 29A, destacaba su buena relación con el grupo de hackers puntero en Europa, Chaos Computer Club (CCC), sobre todo en su última época, cuando la web de !H se alojó en un subdominio de CCC: http://hispahack.ccc.de

Gracias a esta buena relación, en enero de 1999 !Hispahack aparece en una selecta lista de grupos de hackers a nivel mundial: son los firmantes de la Declaración conjunta contra la ciberguerra. Los otros grupos son Cult of The Dead Cow, L0pht, Phrack, Chaos Computer Club, 2600 y los portugueses Toxyn y Pulhas.

En este manifiesto, el primero en la historia que publica una coalición internacional de grupos hacker, se condenan las recientes declaraciones de otro grupo, Legion of the Underground (LoU)[57], que había hecho una llamada a la ciberguerra contra los gobiernos de Irak y China. El manifiesto afirmaba que la coalición se oponía a usar el hacking para realizar ataques contra países:

Aunque estemos de acuerdo con LoU en que las atrocidades en China e Irak deben parar, no lo estamos con los métodos que quieren utilizar, que pueden ser muy contraproducentes. No se puede pedir legítimamente el libre acceso a la información de una nación, estropeando sus redes de datos. Si los hackers se ofrecen ellos mismos como armas, el hacking en general será visto como un acto de guerra.[58]

La segunda época

Después del juicio, !Hispahack abre una nueva web, que aloja en el servidor del grupo hacker alemán Chaos Computer Club, uno de los principales apoyos de !H fuera de España. En el Chaos Communication Congress de 1998, el presidente del grupo alemán, Wau Holland, pide la solidaridad de la comunidad con !Hispahack, ante la criminalización de los hackers que está teniendo lugar en España[59].

En enero del 2000, !Hispahack informa en Mentes Inquietas de un fallo en la web de la Guardia Civil[60], quien negará la veracidad de esta vulnerabilidad. La presentación que hace !H al dar a conocer este fallo destila un sutil sabor a venganza:

Todos hemos visto ya la web de la Moncloa hackeada y es sabido que la Guardia Civil ha sufrido también algún ataque, uno dejó fuera de servicio durante todo un fin de semana su servidor y otro direccionó su web a una gay. Ya que dichas acciones sólo hacen que incrementar el acoso por parte de las fuerzas de seguridad del estado contra jóvenes amantes de la informática, hemos decidido publicar la vulnerabilidad en el sistema de la Guardia Civil por el bien de la comunidad.[61]

El texto se refiere a dos hechos, que separaba una prudente distancia de tiempo. Por una parte, el 25 de julio de 1998, tres meses después de la redada contra !H, se cae el servidor web de la Guardia Civil, que está todo un fin de semana inaccesible. Representantes de la Benemérita niegan que haya habido un ataque, pero diferentes medios de comunicación reciben un mensaje anónimo, firmado por hacker@guardiacivil.org, quien les informa que atacantes han paralizado el servidor principal y el servidor de correo del cuerpo.

En diciembre del mismo año, la web de la Guardia Civil es redirigida a una página con información para homosexuales, después que un atacante ha cambiado los servidores de nombres del dominio guardiacivil.org por ns1.gay.com y ns2.gay.com[62]. La Guardia Civil se lo toma a broma, al menos cara al público[63].

En noviembre de 1999, aproximadamente medio año después del juicio que lo ha absuelto, JFS se da el gusto de volver a ser noticia, pero por algo positivo: gana un díficil concurso de hacking de la revista PCWeek, que le vale volver a aparecer en la prensa especializada española e internacional.[64]

Hace pocos dias, PCWeek inició un concurso de estos que suelen aparecer de tanto en cuando por la red, y que consisten en poner maquinas en la red y dar un premio a quien consiga hackearlas.

El concurso duró apenas cuatro dias, ya que Jfs consiguó petar la maquina que corría bajo linux, y llevarse los 1000$ de premio.

En su nuevo artículo podreis leer como lo consiguió, a la vez que vuelve a la luz publica, aunque nunca ha dejado de estar por aqui ;) No hay muchos hacks que puedan publicarse explicitamente, y este tipo es precisamente uno de ellos; ideal para poner en alerta el axón de ciertos cuerpos de seguridad del Estado. El artículo, en inglés, llamado "A practical vulnerabilty analysis (the PCWeek crack)" tuvo una muy buena acogida en los foros de discusion internacionales.[65]

Jugando a la guerra

Entre 1999 y la primera parte de 2001 el grupo vive una vida muy subterránea, a excepción de la aparición de algunos de sus miembros en el reportaje Internet, Zona Peligrosa[66], grabado en la primera edición de la NoConName, en 1999, donde la empresa Com & Media (actualmente S21sec) ofrece trabajo a algunos asistentes, que forman parte del grupo

En esta época hay nuevas incorporaciones, como Zhodiac, Drizzt y TaNiS, y se publican nuevas investigaciones, pero el pasado ha minado al grupo. Además, a medida que crece Com & Media va fichando a más gente de !H, que al entrar en el mundo profesional se queda sin tiempo para dedicar al hacking ni permiso para hacer públicas sus investigaciones, al menos de forma gratuita.

!Hispahack está en el camino del final. Un final donde se pelea con todo lo que se mueva, dentro y fuera del grupo, como el que quiere morir matando. El capitán de esta última época es Lethan, que intentará en vano mantener a !H con vida, incluso planteando convertir al grup en asociación, idea que no cuajará y será la última.

La rivalidad de !Hispahack más conocida históricamente es con el grupo Saqueadores Edición Técnica, que Paseante, de SET, expresa de forma clara en un artículo de la revista, a raíz de las detenciones de !H:

Espero que salgan bien librados de todo esto, aunque no estaria de mas recordar a alguno de los "destacados" de !Hispahack ciertas actitudes y comentarios infantiles efectuados durante sus visitas a nuestro site.

Estos ultimos sucesos me darian pie a hacer unos cuantos chistes faciles sobre sus 'pretensiones' pero no voy a hacer sangre ya que nada se gana con la division.

Comprendo que, como en todos los ordenes, uno quiera ser el mejor y que ello lleve indefectiblemente a cualquier grupo espa€ol a 'medirse' con nosotros (que si nuestra web es mejor, que si yo hackeo mas que tu, que si nuestro ezine tiene mas colorinos...) pero aunque todos los grupos tengan el legitimo derecho de compararse con nosotros y autoproclamarse mejores (o como escriben muchos "aun no estamos a vuestro nivel pero vamos llegando") quiza, visto el resultado final, se podria haber optado por colaborar todos divulgar mas y mejor informacion y crear un autentico canal de comunicacion underground. La idea resumida seria: Menospreciar - y esforzarse +.

[//Ejercicio de adivinacion//]

[Os lo podeis saltar tranquilamente]

Supongo que habria cena, que seria?. Posiblemente de primero hubiese..

Sopa con ondas

De segundo, de segundo, a ver que me concentro....

Una hamburguesa con patatas fritas (racion extra)

Y de postre, a ver que te trajeron de postre, ya lo tengo.

De postre, Flan de Huevo!!

No te trataron tan mal despues de todo.

[\\Ejercicio de adivinacion\\][67]

La contienda sigue dentro del fair-play en episodios como la entrevista a Lecreme en SET[68]. Pero se encona en 2000-2001, cuando la web de Saqueadores sufre diversos secuestros y un deface, llegándose al extremo de espiar y hacer públicas las comunicaciones por correo de algunos de sus miembros[69]. Aunque !H no firma estas acciones, su autoría es un secreto a voces.

Otra batalla, en la que se implicó muy a fondo Lethan, tuvo como objetivo la asociación Infohackers, que sufrió diversos defaces y otros ataques. En el primero, el atacante anónimo acusó[70] a Carlos Mesa (Conde) de estar detrás del asalto a un servidor de la Generalitat de Catalunya en 2002, que acabó con Mesa y otra persona detenidos en 2003.

Mesa negó la acusación en el boletín #52 de la asociación, actualmente desaparecido, y aprovechó para reproducir algunos mensajes que Lethan había mandado a la asociación, para demostrar que el atacante anónimo había sido el miembro de !H. En uno de estos mensajes, Lethan amenazaba con crear una coalición de grupos y un manifiesto contra Infohackers, algo que finalmente se hizo realidad.

El final

A partir de mayo de 2001 ya no aparecen nuevos artículos en Mentes inquietas. En 2002, después de meses en silencio, !H reaparece firmando otro manifiesto conjunto, esta vez de una coalición de grupos hacker españoles que desautorizan y reprueban las actividades de la asociación Infohackers. Lo firman Kernel PaniK, !Hispahack, PhonePhreakPhun, 7a69 ezine, CPNE, Akelarre, Undersec, TDD y t0s[71][72]. Será la última aparición pública de !Hispahack.

Más adelante, sólo hay noticias de problemas entre algunos miembros de !H, que inmobilizaron más aún la poca vida del grupo. El 16 de enero de 2004 aparece en algunos blogs del "underground" la noticia de que Hispahack se ha disuelto. En Decowar explican que la web del grupo sólo muestra una nota de Lethan y, pasados 10 segundos, hay una redirección automática a la web del Chaos Computer Club. Por suerte, Decowar reprodució esta nota, que actualmente no se localiza en la la web del grupo:

- Nota de Albert en hispahack.ccc.de:

Despedida:

Lamentablemente no hemos podido plataformar este proyecto adecuadamente, faltan apoyos y una persona sola no puede tirar del carro, más cuando sus responsabilidades profesionales le roban todo el tiempo.

Ahora lucharemos desde otra trinchera, personalmente seguiré en una organización sólida como el Chaos Computer Club, y en activo como profesional dedicado a la seguridad.

Es triste, pero lamentablemente en España la sociedad demanda hackers de circo y es algo difícil de cambiar.

Saludos,

Albert[73]

TaNiS, un histórico de la comunidad hacker, forjado en La Vieja Guardia acompañó a Lethan en este final:

Junto a Lethan, fui el último en dejar !H, alrededor de 2004-2005. A Lethan le tiraba más el Chaos Computer Club y ya no había nadie que quisiera mantener viva la llama, por malos rollos, etc.[74]

En fecha indeterminada, Zhodiac recuperó la vieja web de !Hispahack para que no se perdiese. Puede consultarse aún en http://www.hispahack.com

H/PHREAKING/A/V/C: CPNE

CPNE eran las siglas de la Compañía Phreaker Nacional de España, también llamada Compañía de Phreakers Nacional de España y Compañía de Phreaking Nacional de España. Era un página web, creada a principios de 1997, que funcionaba como directorio de información sobre phreaking. La creó el polifacético WaReZZMaN, autor también del recopilatorio de recursos sobre hacking, Iberhack[75], cofundador del grupo SET[76] y el encuentro Undercon. Junto a él, trabajaban en la CPNE[77] FastData, PaTiLLas y Dark Raver, cofundador también de SET.

El nombre, así como el logo de la CPNE, era un remedo de su principal víctima: la por entonces llamada Compañía Telefónica Nacional de España, que ostentaba el monopolio de la telefonía en España. Como su nombre indica, la principal misión de la CPNE era el phreaking o hacking de las líneas telefónicas y, por ende, de la compañía telefónica.

La CPNE es una iniciativa de warezzman (...) ante las carencias en el mundillo del phreaking en espa¤a.

Estas carencias suelen ser:

- La falta de informacion valida en espa¤a (muchas boxes pero para USA)

- La falta de informacion actual sobre Telefonica

- La dificultad de encontrar la poca informacion de calidad que hay

- La falta de organizacion entre los pocos phreakers en espa¤a

La CPNE pretende ser una especie de base de datos sobre el sistema telefonico espa¤ol y las experiencias de los phreakers espa¤oles.