Hackstory.es Paranoia.com (extended)

From Hack Story

"Este mundo es nuestro... el mundo de los electrones y los interruptores, la belleza del baudio. Utilizamos un servicio ya existente, sin pagar por eso que podrían haber sido más barato si no fuese por esos especuladores. Y nos llamáis delincuentes. Exploramos... y nos llamáis delincuentes. Buscamos ampliar nuestros conocimientos... y nos llamáis delincuentes. No diferenciamos el color de la piel, ni la nacionalidad, ni la religión... y vosotros nos llamáis delincuentes. Construís bombas atómicas, hacéis la guerra, asesináis, estafáis al país y nos mentís tratando de hacernos creer que sois buenos, y aún nos tratáis de delincuentes."

"Sí, soy un delincuente. Mi delito es la curiosidad. Mi delito es juzgar a la gente por lo que dice y por lo que piensa, no por lo que parece. Mi delito es ser más inteligente que vosotros, algo que nunca me perdonaréis. Soy un hacker, y éste es mi manifiesto. Podéis eliminar a algunos de nosotros, pero no a todos... después de todo, somos todos iguales."

The Mentor. Manifiesto del hacker (08-01-1986)

Estamos en 1995. Aparece en los medios de comunicación la primera noticia -que se sepa- sobre la inseguridad informática en España. Sorpresivamente, la noticia deja en buen lugar a los hackers. Llámalo la excepción que confirma la regla o la suerte del novato, nunca más volverá a darse tan extraña conjunción galáctica.

El 13 de octubre de 1995, prensa, radio y televisión destacaban una curiosa historia: tres estudiantes de Telecomunicaciones habían descubierto un agujero en el servidor web de La Moncloa y ellos mismos lo repararon. Esos angelitos eran Álvaro Martínez Echevarría, de 23 años, quien había descubierto el agujero, y sus compañeros Roberto Lumbreras y Juan Céspedes. Los chavales avisaron a la Moncloa del fallo y se ofrecieron a repararlo. Sorpresivamente -otra vez- el responsable de informática de la Moncloa, Juan Manuel García Varilla, no se enfadó con ellos ni les denunció por andar hurgando en su red. Todo lo contrario: aceptó su propuesta.

No queda claro, leyendo la prensa de la época, si fue Moncloa o los muchachos quienes fueron con el cuento a los medios. En todo caso, la noticia corrió como la pólvora. Los medios, que por aquel entonces sabían más bien poco de redes o informática, no se rompieron mucho la cabeza ante la versión que se les dio, ni se preguntaron qué estaban haciendo aquellos chicos cuando descubrieron el agujero. Para "El País", por ejemplo, estaban realizando algo tan ¿normal? para un estudiante como un "barrido rutinario de Internet":

El pasado agosto, mientras llevaba a cabo un barrido rutinario de Internet, descubrió que la ventana Moncloa tenía un serio fallo de seguridad. Esta ventana lanza a Internet información general sobre las actividades de Presidencia del Gobierno.[1]

Pero la versión del entonces responsable informático de La Moncloa, Juan García Varilla, es otra, que transcribimos literalmente:

Al menos en esa ocasión, no hubo un "agujero en la Moncloa", sino un PC corriendo, con todos sus puertos abiertos, una versión beta de un sistema operativo Linux, al que Álvaro, Juan y Roberto pudieron acceder sin ningún esfuerzo, simplemente mirando lo que ofrecían de manera remota, tras detectarlo en el transcurso de unas prácticas de la ETSI-UPM. Ese PC nunca estuvo vinculado a los sistemas internos de Moncloa, sino conectado mediante un módem a los Servicios Telemáticos de Servicom: En esa época, Portavoz ni siquiera tenía aún conexión a Internet, así que esa vía no podía ofrecer ningún agujero. Lo que los tres estudiantes hicieron podría catalogarse más bien como de un "hacking ético". De una amable recomendación en época estival para actualizar el Kernel Beta a una versión más moderna (la 1.0, creo recordar). De hecho les invité de modo informal a comer y se ofrecieron a instalar su propia compilación del Kernel Linux en la máquina.

Hasta aquí la historia real.

Meses después:

Iñigo Morey llegó como periodista freelance enviado por una agencia de comunicación a la "startup" Lander WCS, que acababa de contratar a Álvaro y Roberto. Lo que debía redactar no era una noticia, sino un artefacto de marketing para ayudar al Director de Marketing, Jaime Martínez, en el lanzamiento. De hecho, la idea de presentar a los estudiantes como hackers que habían tenído éxito frente a Moncloa y que tras eso habían sido captados por Lander fue el argumento para justificar la participación de la agencia de comunicación en forma de los servicios de Íñigo. Sin embargo, Lander no sacó nigún rédito apreciable de esto. Tan sólo quedó para los anales aquello de que, en palabras de El País (Morey) , alguien se había colado en La Moncloa.

Y esa es la historia más o menos completa.[2]

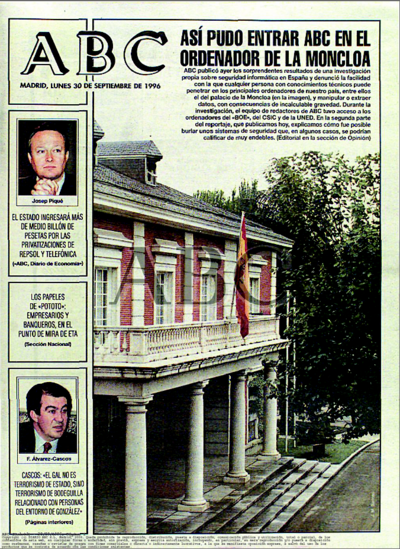

Un año después, en septiembre de 1996, el diario "ABC" publica otra bomba informativa. Cabe decir que la seguridad informática y los hackers eran algo tan raro en los 90, para la gente media y para los medios, como que un hombre muerda a un perro, y así lo trataban, como una curiosidad que llamaba la atención y por eso merecía amplia cobertura... hasta la siguiente serpiente de verano). Por eso es destacable la noticia de "ABC": porque parecía tomárselo en serio.

"ABC", pues, en 1996 publica a bombo y platillo un amplio reportaje que ofrece en dos entregas y titula "ABC demuestra la inseguridad informática de los principales organismos del estado". El texto explica que dos hackers anónimos han mostrado a los redactores del diario cómo de fácil es entrar en ordenadores del Centro Superior de Investigaciones Científicas (CSIC), la Universidad Nacional de Educación a Distancia (UNED), el Boletín Oficial del Estado (BOE) y La Moncloa.

Los hackers usaron un viejo truco: un programa del sistema operativo Unix, llamado PHF[3], tenía un agujero que muchos administradores no habían parcheado, por ignorancia o pereza. Si alguien aprovechaba este fallo, podía descargar cualquier fichero del ordenador atacado, incluída la lista de usuarios y contraseñas. Sólo con que hubiese una contraseña débil -y había muchas, incluso usuarios sin contraseña- el hacker estaba dentro.

Según ABC, después de la demostración las contraseñas se pusieron a disposición de un notario. Los hackers no habían hecho nada malo en los sitios atacados, excepto demostrar que podían atacarlos. Pero, según el diario, se podían haber realizado un montón de divertidas hazañas: robar información, sacarse un título en la UNED, cambiar leyes en el BOE, cambiar la agenda del presidente del gobierno...

El reportaje acaba con una frase lapidaria:

Hoy por hoy, la seguridad informática en España es poco más que una quimera.[4]

Tienen razón. A mediados de los 90, en la mayoría de ordenadores conectados a las redes no hay barreras que paren los pies a los curiosos hackers. Ni cortafuegos, ni contraseñas fuertes. Hay servidores en las universidades que llevan años en marcha pero ni se sabe quién los administra. Las redes han crecido en un ambiente de confianza y de buena fe. No es que los administradores de sistemas sean negligentes: es que no forma parte de su cultura securizar la red.

De hecho, instalar medidas de seguridad está mal visto por la élite del momento, la segunda generación, que las ve como un constreñimiento, un engorro y un freno a la libertad de la información. No tienen en cuenta que crecen exponencialmente las hordas de jóvenes hackers que van a robar y mentir por tener acceso vitalicio y gratuito a Internet. A toda Internet. Incluídos ordenadores "interesantes" como los de grandes empresas, universidades y militares.

Y, así, nunca hacer hacking fue tan fácil, con todo abierto. Internet se convierte en una ciudad sin ley donde campan a sus anchas personajes de todas las calañas que entran y salen de donde les da la gana. Por no hablar de los contenidos que ofrecen algunos de los primeros sitios web: informaciones inmorales, ilegales y políticamente incorrectas. Desde toneladas de páginas pornográficas hasta warez, pasando por sitios como el norteamericano y veterano Paranoia.com, desde junio de 1994 en la World Wide Web.

Paranoia.com es un conocido proveedor de acceso y alojamiento para amigos y conocidos, a cambio de "la voluntad". En su interior alberga pedofilia, drogas, prostitución, eutanasia, cracking de televisión, imágenes bizarras y control mental. Lo fuerte es que Paranoia.com es sólo una de las muchas páginas y foros de este estilo que forman parte del "underground", fácilmente accesible por cualquiera, de la red.

Una gran sensación de impunidad les acompaña. A los que cuelgan contenidos políticamente incorrectos y a los que entran y salen de ordenadores ajenos. Este es un nuevo mundo y hacemos lo que nos da la gana, parece ser el lema. Las fuerzas de la ley están en babia y las que no, no tienen conocimientos de redes ni informática. En aquellos primeros años, las investigaciones las realizan los propios atacados o los llamados Computer Emergency Response Team (CERT). El primero en España es el esCERT, creado en la Universitat Politècnica de Catalunya en 1995. Le sigue, casi al mismo tiempo, el IRIS-CERT, cuyo territorio es RedIRIS y las universidades españolas.

El 2 de noviembre de 1988, un programa dañino empezó a comerse ordenadores del sistema Arpanet, la red militar estadounidense. Saltaba de uno a otro, de Arpanet a Milnet, a la NASA, al Massachusetts Institute of Technology, a las universidades, aprovechando varios errores en programas UNIX. Miles de máquinas colapsadas y el pánico general fueron el resultado de este gusano (virus que se "cuela" sin ayuda, con la única función de utilizar espacio hasta estropear el sistema), al que llamaron "gusano de Morris" por su creador, Robert Morris Jr, hijo de un científico jefe del National Computer Security Center.

A pesar del desbarajuste, el "gusano de Morris" tuvo una consecuencia positiva: abrir los ojos sobre la necesidad de montar algún tipo de respuesta a futuros casos como ése. El ataque había cogido en falso a la incipiente comunidad de Internet, formada mayoritariamente por gente de ciencia, que respondió de forma descoordinada y espontánea. Así nació el primer CERT, en la Universidad de Carnegie Mellon, llamado CERT/CC. Su misión: ser un punto central de ayuda en ataques, coordinar y formar para una mejor seguridad informática.[5]

La primera detención por hacking en España se realiza en 1995. A esta la seguirán otras que obligarán a los hackers ibéricos a esconderse gradualmente, a subir el nivel de paranoia, de desconfianza, como ya han hecho sus maestros y hermanos de Estados Unidos. Por suerte para ellos, hasta el 2010 el hacking no será delito según el Código Penal español. Muchos se salvarán por eso.

Cabe destacar que, antes que los detenidos por hacking, los hubo por warez, como fue el caso de Isla Tortuga. Y antes aún, por phreaking, que al no existir como delito se tipificaba como "robo de fluido eléctrico". La mayoría de detenciones por phreaking eran chavales que pinchaban el par piloto de su edificio, una línea de pruebas propiedad de Telefónica, para tener las llamadas gratuitas.[6]

La que sigue es una relación de las principales detenciones por hacking en España hasta el año 2000. Omitimos en ella el Caso Hispahack pues ya se ha relatado anteriormente.

Contents |

Konspiradores Hacker Klub

Konspiradores Hacker Klub (KHK) fue uno de los primeros grupos de hackers españoles, activo al menos en 1994 y 1995, dedicado al phreaking, ingeniería social y hacking, como la mayoría de grupos de aquel entonces, que tocaban un poco de todo. KHK remitía al nombre de la sala donde se reunían, en el restaurante Wendy's de la Puerta del Sol de Madrid: "El salón de los conspiradores". Se habían conocido en la BBS del Demonio, en las quedadas que montaban los usuarios de la misma. Eran 5, todos madrileños menos un gallego, Lester, quien entró hacia el final del grupo.

Nos juntamos un pequeño subgrupo apasionado de la informática y las comunicaciones, y un ansia infinita por aprender. Más que un grupo hacker eramos un grupo de amigos, que en realidad nos movíamos bastante individualmente pero compartíamos conocimiento enseñándonos unos a otros. No eramos como los grupos más modernos... no había afan de protagonismo, ni dejar nuestra marca por todas partes, ni hacer daño en ningún sitio.... solo aprender y aprender...[7]

El grupo tiene el triste honor de contar entre sus filas con el primer detenido por hacking en España: Mave. El 31 de en enero de 1996, la Brigada de Delitos Informáticos de la Policia Nacional irrumpió en la casa del joven, que entonces tenía 19 años. La policía llevaba un tiempo monitorizando el chat donde se reunía KHK, en EFnet, y por las conversaciones habían descubierto en qué ciudad residían. Un día, Mave cometió un grave error: entró en el IRC con una cuenta que contenía su nombre real.

En el sumario estaba señado en circulo rojo y en grande "BINGO!!!!!" donde en el log del irc decía que tenía mi mismo apellido... Empezaron a buscar por el padrón municipal a todos los de mi apellido... y a pincharles el teléfono unos días.. como no había modem, pues al siguiente... hasta que encontraron una línea con módem todas las noches.[8]

Los cargos contra Mave fueron "interceptación de telecomunicaciones" y "falsedad de identidad". Cuando le dejaron libre, el joven mandó de inmediato un mensaje a KHK, donde avisaba del peligro y explicaba de qué le acusaban:

Me han hecho toda clase de preguntas. Las dos principales vertientes por las que me acusan son la de usar tarjetas de credito en compuserve, usando el buzon de otra persona para recibir las cartas. De esto ultimo, el usar un buzon de otra persona, viene la acusacion de falsa identidad. La otra vertiente es la de haber entrado sin permiso en los ordenadores de la Carlos III, en concreto citaron 'Elrond', 'Ordago', 'Lareal', y 'a01-unix'. De esta vertiente me acusan del delito de 'Interceptación de las comunicaciones'. En este delito han metido la entrada a maquinas de la carlos III, el que yo supuestamente he 'leido' el correo privado de algun usuario, asi como la colocacion de sniffers, mediante el cual podia conseguir 'logins y palabras de paso de otros usuarios' segun sus palabras.[9]

Era el primer caso de hacking con el que se enfrentaban las fuerzas de la ley españolas, concretamente el recién creado Grupo de Delitos Informáticos del Cuerpo Nacional de Policía, capitaneado por el inspector jefe Carlos García. El sumario, ocupó tres tomos, unas 2.000 páginas.

1995. Intrusión en los sistemas informáticos de la universidad Carlos III de Madrid. Después de nueve meses de compleja investigación, en los que se pusieron trampas técnicas que no funcionaron, se consiguió descubrir a los autores a través de la investigación tradicional, "el olfato policial", dice García.[10]

En realidad, como sucedía entonces cuando la policía o la guardia civil investigaban algo en Internet, quienes llevaron a cabo el grueso de las pesquisas fueron expertos independientes. En este caso, según Mave, el 90% de la investigación la realizaron técnicos de la Universidad Carlos III, siendo estos quienes descubrieron las intrusiones del grupo y el chat donde se reunía, que monitorizaron. Las pruebas que se presentaron al juez consistieron básicamente en los logs o registros de IRC y -eso sí fue cosa de la policía- grabaciones de las conversaciones telefónicas de Mave. Aunque este temió en un primer momento que también hubiesen pinchado sus llamadas de módem, en realidad no tenían capacidad para reconstruirlas:

Casi todas las pruebas electrónicas, básicamente esnifado de conexiones de red, salieron de la Carlos III. Y el resto fue el teléfono pinchado. Al principio creí que lo tuve un año pinchado pero no, lo hicieron en dos tandas distintas de tiempo... Pero en los tiempos pinchados sacaron mucha información de lo que yo mismo decía o me decían por voz... Con eso construyeron todo el caso.[11]

En cuanto a las trampas técnicas a las que se refería el inspector Carlos García, Mave recuerda:

Era cómico leer en el sumario las justificaciones de la policía de porque había fallado la trampa, después de múltiples peticiones del juez de justificar porque debía durar más tiempo la interceptación del previsto. La trampa consistía en que habían publicado en el motd de todas las máquinas que entrabamos un "nuevo" modem de alta velocidad, con el tlf que tenía... la línea estaba pinchada y preparada para rastrear las llamadas... estuvieron como 2 meses para montarlo... pero luego no funcionaban las localizaciones de llamadas y no pudieron sacar nada...[12]

El juicio nunca se realizó. "Mave se comió el marrón y no dio ningún nombre. Consiguió no ir a la cárcel por los pelos pero tuvo que pagar una multa importante"[13]. Lo confirma Mave:

Fueron casi dos años de espera para el juicio. Al final, lo único que tenían en firme eran algunas confesiones del interrogatorio inicial y accesos a Compuserve de la última época. Hubo un pre-acuerdo a la entrada del juicio, aceptando la pena mínima (sin prisión) y una buena indemnización para la universidad. Me consta que al policía jefe (ya jubilado por lo que sé) no le sentó bien lo del acuerdo...;-)[14]

Mensaje de Mave

Por su valor documental, reproducimos algunos fragmentos del mensaje que Mave mandó a KHK justo después de su detención:

Hola, soy Mave

Lo que os voy a contar ahora es DE VITAL IMPORTANCIA. VUESTRO FUTURO ESTA EN ****PELIGRO**** MUCHO ****PELIGRO****

Esta ma€ana del dia 31 de Enero de 1996, a las 9 de la ma€ana se ha presentado en mi casa la policia judicial, concretamente de la brigada de delitos informaticos, y me han ** DETENIDO **

(...)

Bueno, he visto cantidad de pruebas ABRUMADORAS, *MILES* Y *MILES* DE MENSAJES DE IRC hablando con toda clase de gente de toda clase de temas, que se remontan por lo que he podido recordar sobre alguna de ellas a mas de 1 a€o y medio hacia atras en el tiempo, tal vez 2 a€os.

Tambien tenian TODAS mis converaciones de voz grabadas desde hace alrededor de 1 a€o quiza algo menos. Conversaciones con toda clase de gente, con otros hackers (vosotros sabreis con todos los que he hablado por voz en el ultimo a€o), con gente del mundo warez, con amigos, con todo el mundo que he hablado...

(...)

Me han preguntado sobre la marcacion de muchos numeros 900 aleatoriamente.

Me han preguntado sobre si conocia las identidades de algunas de las personas que salen en los log (principalmente de irc). Simplemente he contestado que solo conozco los alias, que no conozco los nombre reales. Despues de esto, afirmaron que no me preocupase, que ya los tenian ellos identificados.Lester de ti tienen el quijote vi tu expediente en un archivador aparte con letras grandes.

Al principio de la declaracion me han preguntado en distintas preguntas, que donde encontre los telefonos de acceso a la carlos III, y donde consegui los logins y passwords de entrada a alguna maquina. Mi respuesta ha sido que los encontre en la 'red' segun figura en la declaracion, aunque yo dije que los encontre por ahi, que no recuerdo exactamente donde.

(...)

Tienen mogollon de logs de irc, interceptados a nivel router segun he podido ver. Los logs que yo he podido ver, estaban hechos en la carlos iii, pero tenian muchisimos mas, que casi con total seguridad segun he podido deducir estaban hechos en otros lugares.

Tambien me preguntaron literalmente 'šQue es lo que hay en Finlandia?'. Aqui ya no se que pensar, si es que son subnormales o es que no tienen ni puta idea del tema. Jamas he tocado ninguna maquina de finlandia, ni he hablado con absolutamente nadie de hackear en Finlandia. Como todo el mundo sabe, en finlandia lo unico que hay es el remailer anonimo de anon.penet.fi.

(...)

Por lo que he conseguido averiguar estan investigando a otras personas, no me han dicho ni nombres ni alias... creo imaginar quienes pueden ser, y estoy seguro que si estais leyendo esto sabreis quienes soys...

Un consejo, *DESTRUID* *ABSOLUTAMENTE* *TODO* tanto en forma datos como de papel que podais tener que os pueda inculpar en algo... Si teneis algun programa comercial, *DESTRUIDLO* (Sobreescribirlo con 0 o similar, no lo borreis, para que no se pueda recuperar)... Y no useis en *ABSOLUTO* en telefono de voz... usad cabinas, PUBLICAS (no las de dentro de las universidades y similares) llamando a numeros a los que tengais ABSOLUTA certeza de que no estan pinchados...

(...)

Durante cierto tiempo, hace bastante tiempo, estuve sospechando (y ahora me doy cuenta que tenia toda la razon y no era ninguna paranoia) que tenia la linea pinchada. Los sintomas que se detectaban, el mas gordo fue, una llamada de cierta persona que no habia forma de cortarla, colgase yo, o colgase la persona que originaba la llamada, la linea seguia abierta. Alcabo de una media hora o asi, la linea recupero su estado 'normal'. Otro sintoma, fue la existencia de FALSOS RINGS, es decir el telefono sonaba, descolgabas y te daba linea. Es igual que los RING BACKS. Otro sintoma bastante delatador, fue la aparicion de RUIDO en las llamadas por modem a los que nunca antes habia tenido NINGUN problema de ruido. Todo esto estuvo ocurriendo durante un periodo aproximado de 1 mes. Despues desaparecieron todas estas extra€ezas, y el telefono se comportaba de lo mas normal. Muchisimas veces, intente hacerle PERRERIAS a la linea para detectar posibiles pinchazos, es decir microcuelgues, cuelges muy rapidos de la linea, cortar una llamada de golpe y ver si volvia a dar linea o seguia abierta la comunicacion (...). En ningun momento de estos test pude detectar ninguna anomalia. Sin embargo, por las transcripciones de conversaciones de voz que he visto, estas se realizaron en la epoca que hacia esas comprobaciones.

Sobre la linea contar una cosa que si que me parecio MUY CURIOSA, y que ahora estoy seguro de que es la prueba definitiva para detectar la linea pinchada, al menos con el metodo que usaron conmigo. (...) Siempre habia leido que el voltaje de la linea es de 48 voltios cuando esta colgado, y de 9-12 voltios cuando esta descolgado. Pues bien, mi linea al descolgarla tenia 27 voltios, en vez de los entre 9 y 12 que deberia esperar. *COMPROBAD* *AHORA* *MISMO* *EL* *VOLTAJE* *DE* *VUESTRA* *LINEA*.

Despues de unas 3 o 4 horas de declaracion, me han dejado en libertad.

(...)

Ah, otra cosa. AVISO A TODA LA GENTE DEL WAREZ. Saben quienes son, que hacen, como lo hacen, etc. Todos aquellos que venden warez, QUE TENGAN MUCHISIMO CUIDADO. Yo de ellos destruiria todo el WAREZ (*DESTRUIR*), por lo que pueda pasar...

Cualquier comunicacion que hagais sobre este tema, hacedla de forma electronica, no useis ningun canal de voz, y HACEDLO TODO **ENCRIPTADO** con PGP, usando versiones *************** ANTERIORES ************* a la 2.6ui. En principio la 2.6ui es segura. Lo de la version, es por la rumoreada backdoor de las versiones > 2.6 que obligo a instalar a zimmerman el fbi/cia para poder desencriptar facilmente los mensajes. Despues de cierto comentario que ha hecho uno de los policias, estoy casi ABSOLUTAMENTE seguro de que esa backdoor existe y es TOTALMENTE CIERTA.

(...)

Muchisimas Gracias, y tened MUCHO cuidado.

Mave.[15]

Universitat Rovira i Virgili

Una denuncia interpuesta por la Universitat Rovira i Virgili (URV) de Tarragona, a finales de 1996, derivó en la detención de J.H.R. y J.D.M., de 20 y 19 años respectivamente. Estudiaban primer curso en la Escuela Técnica Superior de Ingeniería de la URV. El recién creado Grupo de Delitos Informáticos de la Guardia Civil los detuvo en marzo de 1997.

Se les acusó de intrusión en redes informáticas para cometer delitos contra la propiedad intelectual y revelación de secretos. El rosario de sus presuntas andadas, durante aquel curso 1996-97, comprendía ataques a ordenadores de las universidades de Valencia, Málaga y Córdoba, el Centre de Supercomputació de Catalunya, el congreso INETCAT'96, una empresa de Canarias, la red ciudadana de Tarragona TINET y el Registro Mercantil de Tarragona, además de vender discos compactos (CD) copiados ilegalmente.

Fue especialmente sonada su visita al congreso INETCAT'96, celebrado entre el 25 de noviembre y el 1 de diciembre de 1996, que organizaba la Internet Society catalana: se les expulsó por usar ordenadores del recinto para presuntamente hackear sistemas externos.[16]

Según la denuncia, en la Universitat Rovira Virgili habrían robado las contraseñas de más de 2.000 alumnos y entre 100 y 200 de profesores, además de entrar en las cuentas de dos profesores[17]. Entre sus presuntas gamberradas destacaban el haber borrado la información que de ellos tenía la biblioteca, referente a libros en préstamo, y suplantar la identidad de un ejecutivo para conseguir información de una empresa de seguridad informática. [18]

El fiscal pidió para J.H.R. tres años de cárcel y 378.000 pesetas. Para J.D.M., dos años y siete meses de prisión, más multa de 306.000 pesetas. El juicio acabó con la absolución de ambos.

¿La primera detención por hacking?

El Grupo de Delitos Informáticos de la Guardia Civil se estrenaba con esta investigación, que duró tres meses y a la que llamó Operación Toco, porque toco era uno de los apodos que usaba J.H.R.[19].

Finalizado el periodo de formación, se creó oficialmente el Grupo de Delincuencia Informática y nuestro primer servicio fue la Operación Toco, en marzo de 1997. Se trataba de la entrada ilegal en un servidor de la Universidad de Tarragona.[20]

La operación se presentó ante la prensa como la primera detención por hacking en España y así lo replicaron los medios, pero no era un dato cierto. Meses antes, el Grupo de Delitos Informáticos de la Policía Nacional había practicado otra detención por hacking, concretamente por intrusión en ordenadores de la Universidad Carlos III de Madrid. El "agraciado" fue Mave, del grupo KHK, y la suya es, por el momento, la primera detención por hacking en España que se conozca.

El sumario

El sumario de la investigación presentaba a J.H.R. como principal responsable de los delitos pero, según denunció el joven a la prensa, su compañero lo traicionó, mostrándolo como el cabecilla en su declaración ante la Guardia Civil:

J. H, de 23 años, trabaja ahora para una empresa de servicios de Internet y ha roto casi por completo la relación con el otro acusado, J. D. M. Según H., su compañero le acusó de ser el cabecilla y único responsable de las intrusiones. En un día pasaron de ser íntimos amigos a amables enemigos.[21]

En cuanto a los delitos de hacking que presuntamente habían cometido los acusados, el sumario explicaba que al empezar el curso J.D.M. había recibido, como alumno de la Facultat d'Enginyeria de la Universitat Rovira i Virgili, dos códigos de usuario para acceder a Internet: JDMG.IG y JD.MOLINA. J.H.R. usó uno de estos códigos, JD.MOLINA, para entrar en un ordenador de la Rovira i Virgili, desde otro ordenador sito en una empresa de Barcelona, I3D Internet SL. El hacker colocó, siempre presuntamente, un programa llamado sniffer en el ordenador de la universidad, que grabó toda la información que se introducía en él. Así fue como consiguió la contraseña del administrador que controlaba todo el sistema informático de la universidad.

A partir de aquí y siempre según el sumario de la investigación, fue fácil obtener el fichero ALUMNE.TXT, con las contraseñas de más de 2.000 alumnos, además de los códigos de usuario y contraseñas de entre 100 y 200 profesores. Los jóvenes aprovecharon esta información para entrar en cuentas de profesores y espiar el contenido de exámenes.

Además, algunas de las contraseñas capturadas a los profesores les permitieron entrar en ordenadores de otras universidades, concretamente de Valencia, Málaga y Córdoba. Desde allí saltaron a sitios más "interesantes", como el Centre de Supercomputació de Catalunya o el Registro de la Propiedad de Tarragona, donde según el sumario accedieron en diversas ocasiones, entre los días 26 de octubre de 1996 y 1 de enero de 1997, para coger informaciones públicas sin pagar.

En cuanto al congreso INETCAT'96, el sumario explicaba:

Con motivo del Congreso de Internet de Catalunya INETCAT, celebrado en Barcelona entre los dias 27 de noviembre y 1 de diciembre de 1996, J.H.R. en compañía de otras personas se hallaba en el stand de la empresa I3D, usando el código de usuario JDMGIG de J.D.M. y a través de un ordenador de Pangea accedió a un ordenador de la Rovira i Virgili y desde allí lanzaron un ataque al ordenador del congreso ROSETTA INETCAT PANGEA ORG. Introduciendo un elevado número de conexiones para que el ordenador del Congreso se bloqueara.[22]

Por último y siempre según el sumario de la investigación, J.H.R. copió CDs sin autorización, entre ellos las enciclopedias Anaya, Agostini y Vox y "los programas informáticos Microsoft" (sic)[23] y Corel Draw y los entregó a J.D.M., quien junto con Mike Platinas vendieron al menos 20 CDs, por 3.500 pesetas.

Pero, en los registros que se hicieron a los domicilios de los jóvenes, la Guardia Civil no encontró los CDs dedicados a la comercialización. Tampoco el fichero ALUMNE.TXT, que presuntamente habían robado de un ordenador de la Universitat Rovira i Virgili.

El juicio

El juicio contra J.H.R. y J.D.M. se celebró en mayo de 2005, en el Juzgado de lo Penal número 4 de Tarragona, rodeado de gran cantidad de cámaras y periodistas, quienes le dieron espectacularidad y contribuyeron a la entonces ya habitual criminalización del hacker en los medios de comunicación. Habían pasado nueve años desde las detenciones y el principal denunciante, la Universitat Rovira i Virgili, se había echado atrás. Fuentes de la universidad afirmaron a la prensa, en 1999, que no esperaban que el caso llegase a juicio cuando pusieron la denuncia:

La primera intención de la universidad no iba más allá de que los jóvenes recibieran un pequeño rapapolvo académico.[24]

La única parte acusadora en el juicio fue el ministerio fiscal. Un representante de la universidad, Manuel Sanromà, habló como parte afectada, para quitar hierro a lo que calificó de simples gamberradas y criticar la actuación de las fuerzas de la ley:

Aseguró ante la juez que los hechos habían sido sólo "una gamberrada": presuntamente, pintar cuernos a las fotografías de profesores, espiar exámenenes, copiar contraseñas o buscar información sobre libros en la biblioteca de la Universidad de Valencia. Sanromá calificó la actuación judicial de "desproporcionada", aunque avisó que "estamos ante una nueva figura, la del 'hacker', que hay que tomar en serio porque puede ser potencialmente delictiva, ya que el poder de los sistemas informáticos es tremendo".[25]

Sanromà no fue el único que criticó el comportamiento del Grupo de Delitos Informáticos de la Guardia Civil, que no asistió al juicio. Uno de los acusados, J.D.M., denunció que le habían pinchado el teléfono y prometido trabajo a cambio de su colaboración:

J.D.M., que ha seguido estudiando en la universidad, aseguró haber hecho sus primeras declaraciones presionado por la Unidad de Delitos Informáticos de la Guardia Civil: "Nos habían vigilado, pinchado el teléfono y venían expresamente de Madrid. ¡Imagínese! Sugirieron que si colaboraba podría trabajar con ellos y que ya me llamarían". Jaime Duque, uno de los abogados defensores, se quejó asimismo de esta unidad de la Guardia Civil que "bajó desde Madrid para montar una bomba de humo. Se hicieron la foto de rigor con ordenadores y disquetes en los que no había nada y ninguno de ellos está hoy aquí para explicar cómo fue la investigación previa".[26]

La inexperiencia de los agentes que investigaron el caso, quienes contaron con la ayuda del Computer Emergency Response Team de la Universitat Politècnica de Catalunya (esCERT), quedó patente en la debilidad de las pruebas y las imprecisiones del sumario, que fueron criticadas por todas las partes, tanto los abogados defensores como los peritos de la defensa y acusación. Destacó además en este juicio, el primero por hacking, la ignorancia del juez y el fiscal en todo lo relativo a seguridad informática.

Los peritos improvisaron una clase de informática y redes para aclarar al juez que Microsoft no es un programa sino una empresa o que Linux es un sistema operativo de libre uso y no una herramienta de 'hacking'. En cuanto a la presunta entrada al Registro Mercantil de Tarragona, se precisó que "era un sistema en pruebas, con información pública".[27]

Ante la inconsistencia de las pruebas, el fiscal acabó pidiendo el indulto en caso que los jóvenes fuesen condenados. Finalmente, el juez los absolvió.

Otro juicio para J.H.R.

Dos años después, en 2002, el Juzgado de lo Penal número 2 de Reus condenaba a J.H.R. a 3 años y 18 meses de cárcel por copiar programas e información confidencial de la base de datos de Seric Informàtica, empresa para la que trabajaba. Los delitos eran descubrimiento de secretos y abuso de confianza.

La sentencia afirma que J.H.R., administrador de sistemas de Seric Informàtica en 1999, "en contra de las instrucciones expresas de sus superiores y aprovechando la información confidencial que obtenía gracias a su puesto de trabajo, accedió a diversos códigos fuente creados por la empresa y a una base de datos con información sobre cuentas de acceso a Internet y correo electrónico de numerosos clientes, copiándolos e instalándolos en el ordenador de su domicilio".[28]

El joven se defendió asegurando que el código copiado no era propiedad de la empresa sino que estaba bajo licencia libre GNU, susceptible de ser copiado, y se quejaba de haber sido víctima de espionaje de su correo electrónico y el de su novia, lo que convertiría en nulas las pruebas obtenidas.

J.H.R. afirma que trabajaba en casa para Seric y que "muchos programadores me han dicho que si tener el código fuente de programas que estás haciendo para tu empresa en casa significa ir a prisión, tendrán que encerrarlos a todos".[29]

Esta sentencia, al igual que el primer juicio contra J.H.R., marcó un precendente. En este caso porque hasta entonces y bajo el nuevo Código Penal no se había condenado aún un delito de revelación de secretos informáticos empresariales. J.H.R. no cumplió la condena ya que estaba en paradero desconocido.

Descontrol en las universidades

Cuando J.H.R. y J.D.M. fueron detenidos, en 1997, las universidades eran el gran campo de juego de la comunidad hacker, especialmente los más jóvenes, alumnos de estas instituciones. El sumario del caso destacaba que, aunque J.H.R. era alumno de la URV, no asistía nunca a clase[30], pero lo que se presentaba como una anomalía era en realidad algo habitual: en vez de ir a clase, campaban a sus anchas por las redes de las universidades, entrando y saliendo de los ordenadores, tanto de alumnos como de administradores, usándolos para montar chats, para almacenar archivos o para saltar a otros sitios. Muchos jamás acabaron la carrera, pero se licenciaron de forma autodidacta en administración de redes y seguridad informática.

Las universidades, con poco personal, poco formado en seguridad, muchos ordenadores y muchos usuarios eran el gran agujero de la seguridad en Internet. No había incidente de hacking en los 90, protagonizado por alumnos o por gente más avezada, que no implicase el asalto previo a algún sistema universitario. De allí se saltaba a otro y a otro, hasta llegar al objetivo. Los ordenadores universitarios, muchas veces olvidados servidores de departamento que nadie controlaba, se usaban como proxies, como anonimizadores, pasos intermedios en un asalto que complicaban el rastreo policial.

Otro uso frecuente de muchos servidores desprotegidos de la universidad era el llamado FxP: se asaltaban un ordenador mediante File Transfer Protocol (FTP), práctica que usó el hacker de la Operación Faraón para atacar la universidad de Utrecht (Holanda) en 1999. Posteriormente, se introducía warez en el ordenador asaltado, que se intercambiaba con otros grupos.

Los datos del IRIS-CERT

En 1998 se creó el Computer Emergency Response Team de RedIRIS, con el nombre IRIS-CERT. Su ingrata misión era velar por la seguridad de las universidades y centros de investigación españoles. En 1999, cuando se tienen estadísticas fiables por primera vez, el IRIS-CERT afirma haber registrado 240 incidentes en las redes universitarias durante aquel año. De ellos, 38 son accesos ilegales o ataques de denegación de servicio (bombardeos), y hay también 30 intentos de entrada en sistemas.

Cabe destacar que las estadísticas reflejaban sólo los ataques detectados en las universidades y denunciados al IRIS-CERT. En realidad había muchísimos que jamás se detectaban. Y la mitad de los denunciados no se solucionaron jamás.[31]

Año a año, los incidentes registrados por IRIS-CERT se doblaron: 490 en el 2000, de los cuales 61 fueron accesos ilegales[32]. En 2001 hubo 1.065 incidentes. En 2002, 1.495[33]

Muchas veces, los incidentes no llegaban ni a tal, quedando en la travesura: a Miquel Barceló sus alumnos en la Universitat Politècnica de Catalunya (UPC) le descubrieron la contraseña de acceso a servicios privilegiados mediante la técnica del shoulder surfing (espiar por detrás a alguien mientras está tecleando). El responsable de seguridad informática de la UPC, Víctor Huertas, recuerda como ya en el curso 1991-92 alguien robó todos los trabajos de prácticas que guardaban los alumnos en los ordenadores. En diciembre de 1994 sería el punto culminante, según Huertas:

Entraron en nuestras máquinas, destruyeron informaciones y dejaron un mensaje: "Soy mejor que tú".[34]

A mediados de los 90, RedIRIS daba conexión Internet a todas las universidades y la diversión de los estudiantes se trasladaba a la gran red: la pillería más común era robar contraseñas de profesores porque ellos tenían acceso completo a Internet, mientras los alumnos sólo tenían correo electrónico. En este contexto de cada vez más descontrol y desvergüenza puede entenderse que algunas universidades concluyeran que la denuncia a la policía podía ser un buen escarmiento. Es en esta clave como deben leerse las acusaciones contra J.H.R. y J.D.M. por parte de la URV o, en la UPC, la denuncia que dio pie al caso !Hispahack.

Hacker de interior

El llamado hacker de interior fue D.O.C., un joven de 22 años, de Águilas (Murcia). El Grupo de Delitos de Alta Tecnología de la Guardia Civil le detuvo en 1999. Se le acusaba de revelación de secretos, lo que podía significar hasta 4 años de prisión, por robar dos ficheros de un ordenador propiedad del Ministerio del Interior español. Destacaron en este caso la desproporción del trato policial, que confinó al joven seis días en prisión sin fianza, y la exageración con que los medios presentaron la noticia, criminalizando la práctica del hacking. En 2002 un juez sobreseyó el caso.

El Grupo de Delitos Informáticos de la Guardia Civil la bautizó como "Operación Yanki" y la describía así, en su antigua web:

Operación YANKI: Detención en Murcia de un intruso informático relacionado con un intento de acceso no autorizado a la red informática externa del Ministerio del Interior en Madrid a través de ordenadores ubicados en EEUU.[35]

Los hechos se remontaban a 1998, según podía leerse en la denuncia[36]: el sábado 6 de junio de 1998, a las 01.22.54, el ordenador ulises.mir.es, propiedad del Ministerio del Interior, registró un acceso no autorizado a sus ficheros /etc/hosts y /etc/passwd, que alguien copió y envió a la dirección de correo electrónico terapia83@hotmail.com.

En los ficheros /etc/hosts y /etc/passwd de un ordenador se guarda, respectivamente, información del sistema y contraseñas de los usuarios, datos que pueden usarse para tomar el control del ordenador. La clave de la investigación era, pues, saber quién estaba detrás de la dirección de correo a la que se habían mandado estos ficheros: terapia83@hotmail.com.

El problema para los investigadores radicaba en que el servicio de correo gratuito donde se alojaba esta cuenta pertenecía a una empresa de Estados Unidos, Hotmail Corporation. En aquellos tiempos, algunas empresas norteamericanas no veían bien dar datos de sus clientes a la fuerzas de la ley, menos si se trataba de policía de países extranjeros. Además, la cooperación internacional en tema de delitos informáticos estaba en pañales y pedir ayuda a cuerpos policiales de otros países podía eternizar el caso, debido a la burocracia.

El Grupo de Delitos Telemáticos de la Guardia Civil contactó con el Federal Bureau of Investigation (FBI) de Estados Unidos para que intercediese en su demanda a Hotmail de información sobre la dirección terapia83@hotmail.com, concretamente quién accedía a ella y desde dónde. Los datos tardaron un año en llegar y consistieron en el nombre del propietario de la cuenta y la dirección Internet Protocol (IP) desde la que accedía, perteneciente a un proveedor de acceso (ISP) español: Serconet.

Los investigadores se pusieron en contacto con el ISP, quien les dio las cuatro primeras cifras de un número de teléfono. Además, según el sumario, facilitó mucho las cosas que el apodo que figuraba en la cuenta de correo investigada, terapia, era el mismo que usaba uno de los clientes del ISP: D.O.C.

"Cotejada la información facilitada por la empresa Serconet en relación al usuario "terapia" y la recibida de Hotmail en relación al usuario "terapia83", se puede comprobar la coincidencia, de fecha, hora y número IP asignado a las conexiones".[37]

Grave error

La Guardia Civil consiguió el precioso dato de la dirección de correo terapia83@hotmail.com debido a un error del intruso. Este intentaba acceder a los ficheros mediante un viejo truco: bombardear el ordenador del Ministerio del Interior hasta que la máquina se bloquease y aceptase la instrucción de mandar automáticamente los archivos /etc/hosts y /etc/passwd a la dirección terapia83@hotmail.com.

Pero, por un error al teclear, la dirección de correo quedó grabada en el ordenador del Ministerio del Interior, al alcance de los investigadores:

"La persona responsable produjo un fallo al teclear la orden de copia erróneamente, quedando reflejada su intención de envío de los ficheros a la cuenta de correo de Hotmail".[38]

De todas formas, según los abogados defensores, Ramón Quiñonero y Carlos Sánchez Almeida, esto no significaba ni había pruebas de que el atacante fuese el propietario de la cuenta de correo:

"Así se demuestra sólo una parte del triángulo, no que la persona que entró en Interior fuera 'terapia': cualquiera puede enviar un mensaje de correo a cualquiera". [39]

Tampoco los expertos independientes que siguieron el caso lo veían claro, como Manuel Medina, fundador y entonces director del esCERT:

"La IP dinámica de un proveedor no permite identificar a una persona: cada vez que conectas es diferente, a no ser que uses una IP fija y demuestres que nadie la ha suplantado. Si el joven tenía verdadero espíritu hacker, podía compartir la IP con otra gente. Dudo también que puedan demostrar que las llamadas al proveedor venían de su número de teléfono. A quien se debería procesar es al que ha dejado un fichero de contraseñas de usuarios sin protección, porque hay una ley que dice que nuestros datos personales tienen que estar protegidos".[40]

Caso sobreseído

El juicio se realizó en 2002 y el juzgado número 2 de Lorca sobreseyó el caso. Según la sentencia, el ordenador atacado era un simple servidor web donde no había información secreta, ni relacionada con la seguridad nacional, ni datos reservados de carácter personal[41]. Además, no se pudo demostrar el intento de robo del crucial archivo /etc/passwd, ni otras acusaciones:

Los diferentes atestados de la Guardia Civil, basados en la información suministrada por el propio Ministerio, no aclaran suficientemente si hubo o no sustracción de ficheros. El llamado "ataque coordinado masivo" a los ordenadores del Ministerio no resultó ser tal (...) no constando en modo alguno que el imputado actuara en connivencia con nadie.[42]

La sentencia destacaba el testimonio del entonces subsecretario de Interior, Leopoldo Calvo-Sotelo, quien sacó hierro al asunto en declaraciones al diario "El País":

"El ataque se produjo en una web de libre acceso, desde la que no se podía entrar en las bases de datos y que, de haber tenido éxito, no habría pasado de una gamberrada".[43]

Además, el juez afirmaba que "las conductas de mero hacking o acceso a los sistemas informáticos, con la finalidad de acceder al password o puerta lógica, no son delito"[44]. Efectivamente, explica el abogado Carlos Sánchez Almeida, todos los juicios por hacking, hasta el año 2010, acabaron en absoluciones porque el código penal no los condenaba.

Los casos Yanqui, !Hispahack, Toco y Quickbasic provocaron un cambio en la legislación. Son todos absolutorios porque los jueces no veían que el acceso a sistemas informáticos fuese delito, excepto si hay daños o revelación de secretos. Hasta 2010, cuando cambia el código penal y el acceso a sistemas pasó a ser delito.[45]

Criminalización de los hackers

Destacó en este caso el trato que las fuerzas de la ley dieron a D.O.C., encerrado seis días, sin fianza, en el depósito del juzgado de Lorca. Mientras, los principales medios de comunicación ya lo habían sentenciado culpable, en piezas periodísticas repletas de ignorancia y sensacionalismo. El diario "ABC" llegó a tacharlo de terrorista:

El caso registró en su momento una gran expectación, agravada por un artículo de ABC en el que se trataba de demostrar que el detenido era simpatizante de ETA en base al hecho de que se carteara con vascos y de que en su pueblo se hubiera registrado "un voto" a EH.[46]

Para la comunidad hacker, era un paso más en la campaña de criminalización del hacking, que había empezado con el caso !Hispahack. Policía y medios de comunicación iban de la mano para dar una imagen desinformada y apocalíptica de los hackers.

D.O.C. lo sufrió en propia carne, según explicaba su padre a "El País", pocos días después de su detención:

A las 12 del mediodía, nueve agentes de la Guardia Civil, algunos desplazados desde Madrid, irrumpían en su casa "como si fuera una operación comando, tratándolo como a un terrorista", se queja su padre, respetable empresario de la pequeña ciudad, de 20.000 habitantes.

"Nadie le va a quitar el trauma por las medidas irracionales y desproporcionadas que se han tomado contra él, retenido 5 días ya en una habitación de 5 metros cuadrados, sin ventana y con un agujero por váter, sólo porque su número de teléfono empieza por 9684 y en su habitación encontraron un libro llamado "Hackers"".[47]

Años después, cuando el juez sobreseyó el caso, el padre de D.O.C. seguía denunciando las graves consecuencias para su familia:

Nos han hundido psicológica y socialmente. El chico tuvo que irse del pueblo para trabajar. Y, al final, resulta que no había pruebas, buscaban un cabeza de turco'.[48]

Operación Millenium

La Guardia Civil bautizó como Operación Millenium la detención de 55 personas en 16 provincias españolas, en enero del 2000, por presunto uso fraudulento de números de teléfono gratuitos 900, los cuales correspondían a módems que permitían conectarse a Internet, pagando la factura la empresa propietaria de los mismos.

La utilización de líneas 900 ajenas, cargando el coste a las empresas propietarias, es un hecho bien conocido y cuyo origen se remonta años atrás.[49]

Entre las empresas denunciantes destacaban Microsoft Ibérica, Toshiba y Novartis[50]. Según las mismas, el fraude alcanzaría la cifra de más de 50.000 pesetas por persona (menos de esta cantidad sería estafa, un delito menor) y las llamadas se habrían hecho desde 200 números de teléfono distintos.

La investigación, llevada a cabo por el Grupo de Delitos Telemáticos de la Guardia Civil, empezó en marzo de 1999, tras la detención en Madrid de una persona que hacía compras en Internet con tarjetas de crédito de terceros. Según los investigadores, esta persona pertenecía a un grupo de phreakers llamado COM 30, dedicado a diversos tipos de fraudes y delitos telefónicos, como divulgar en el "underground" números de tarjetas de crédito y de líneas 900. También clonaban tarjetas de móviles.[51]

Tras casi un año de investigación, la Guardia Civil localizó a los presuntos cabecillas de COM 30, _X_ y Danko, residentes en Alicante y Córdoba respectivamente. Se les acusaba de proporcionar a otros internautas números de tarjetas de prepago pertenecientes a terceras personas, así como instrucciones precisas para conectar a Internet a través de números 900.

Ambas prácticas eran tan viejas como las BBS e Internet. Por ejemplo, la denuncia que tumbó Isla Tortuga se había referido a programas pirateados, pero lo que había allí a toneladas eran números de tarjetas de crédito, robados o generados por programas especializados. En cuanto a los 900 se conseguían probando uno a uno, de forma automatizada, rangos de números de teléfono hasta encontrar los gratuitos.[52]

Para ello era útil trabajar en equipo, normalmente dentro de un mismo grupo de hackers, ya que se repartían los rangos a escanear:

Por ejemplo "yo esta semana escanearé los 900354xxx" y él los 900355xxx y aquella semana escaneábamos aquellos rangos (2.000 números) y después nos avisábamos de en qué números atendía un módem. Y a la semana siguiente, otros rangos. Así encontramos muchos 900, especialmente en los rangos 90035xxxx.[53]

Por aquel entonces, muchas empresas tenían números 900 para que sus empleados pudiesen mandarles datos (por ejemplo el périto de una aseguradora) o para centralitas. Una de estas empresas era Recoletos, editora de medios de comunicación como "Marca" o "Expansión". Un hacker que trabajaba allí filtró uno de los números al "underground", lo que en menos de un año conllevó facturas de teléfono de varios millones de euros a la empresa, que acabó cerrando aquella línea.

Cuando un phreaker localizaba un 900 a veces se lo quedaba para uso propio o lo filtraba al "underground", usualmente a su grupo de amigos; pero siempre había filtraciones que hacían correr el número hasta listas de correo, canales de IRC o foros en la web. Cuanto más privado se conservaba el número, más tiempo se podía usar, incluso años, porque las facturas no alertaban a la empresa. Divulgarlo era "quemarlo":

La multinacional SITA, relacionada con la industria aeronáutica, tenía una pasarela X25 a través de un número 900 que alguien filtró. Pero para entrar a X25 se necesitaba también una Network User Address (NRI). Alguien lo simplificó con un programita que conectaba a SITA y después a los NRI. Pero claro, el problema de hacer las cosas sencillas es que los script_kiddies se aprovechan, y después cierran los 900 y vienen las denuncias.[54]

La mayoría de empresas que descubrían que los hackers estaban usando sus módems gratuitos cerraban la línea y ya está. Pero algunas lo denunciaban. Fue el caso, en 1997, de IBM Global Services. Pero no afectó a tanta gente ni tuvo la trascendencia mediática de la Operación Millenium.

En su nota de prensa, hoy desaparecida, la Guardia Civil calificaba la Operación Millenium como el "descubrimiento de una de las redes más importantes de defraudadores en nuevas tecnologías". Sabiendo cómo funcionaba el descubrimiento y circulación de números 900 en la red, esta afirmación era incierta, aseguraba el investigador Bernardo Quintero, de Hispasec:

Hemos podido constatar que los números 900 motivos de la investigación estaban al alcance en diversos foros, sin necesidad de pertenecer a un grupo determinado para acceder a ellos. Parece claro que no existía un grupo organizado tan voluminoso y que este y otros aspectos sobre la operación se han podido sobredimensionar en los diferentes comunicados.[55]

La mayoría de acusados, estudiantes de Informática o Telecomunicaciones, aseguraron no tener relación con COM 30 y haber encontrado los números en Internet, donde era fácil localizarlos, como corroboraron los medios:

La utilización fraudulenta de los números 900 era un secreto a voces en Internet, donde se pueden encontrar numerosas listas de dichos dígitos para que los usuarios los utilicen a su libre albedrío.[56]

Cuatro años después, la mayoría de sentencias fueron absolutorias[57]. En bastantes casos, las denuncias ni siquiera prosperaron, por defecto de forma: bien por mala redacción o porque la cantidad de dinero que supuestamente habían gastado no llegaba a las 50.000 pesetas y por tanto no era fraude.

_X_ sí fue declarado culpable, pero no por los cargos de phreaking sino por un delito menor. Según el abogado Carlos Sánchez Almeida, quien defendió a tres detenidos, entre ellos a _X_, la Operación Millenium significó un jarro de agua fría para el "underground" hispano:

Fue la operación policial que generó más paranoia, mucho más que el caso !Hispahack, por el número de implicados y porque todo el "under" usaba estos números.[58]

A partir de estos hechos, algunos grupos de hackers abandonaron su actividad y otros restringieron mucho la admisión de nuevos miembros, como recuerda uCaLu, de Undersec, porque se sospechaba que había habido un delator:

Después de la operación Milenium volvió a entrar el pánico en los grupos nacionales de hack/phreak/virus ... y se hermetizo de nuevo todo, ya que muchos de nosotros pensábamos que el descubrimiento de los patanes de la Guardia Civil no habían sido por ser técnicamente buenos... sino por chivatazos. Por lo tanto se volvió a la época en la que era muy difícil formar parte de grupos de Hack para los que empezaban en ese momento.[59]

La operación Millenium recabó además muchas críticas por considerarse una operación de imagen, un día antes de la celebración de las primeras Jornadas sobre Delitos Cibernéticos de la Guardia Civil, como explica Sánchez Almeida:

Fue una operación política montada por Mayor Oreja porque coincidía con unas jornadas de seguridad en Madrid y la campaña electoral en marzo de 2000. Aprovecharon esta operación para demostrar eficacia.[60]

Notas

- ↑ Un 'agujero' en La Moncloa. Iñigo More. "El País" (13-10-95)

- ↑ Juan García Varilla en conversación con Javier Trapero

- ↑ Obtaining and Cracking a UNIX Password File (Part 1). Ice Dragon. The Information Warfare Site

- ↑ ABC demuestra la inseguridad informática de los principales organismos del estado. J.M. Nieves, R. García, A. Rodríguez. "ABC" (29-09-96)

- ↑ Los rescatadores. Mercè Molist para "Ciberpaís" (18-04-01)

- ↑ Phreaking contra Telefónica

- ↑ Mave, en conversación privada

- ↑ Mave, en conversación privada

- ↑ Mave, mensaje privado a KHK (01-96)

- ↑ Entrevista a Carlos García, inspector jefe del Grupo de Delitos Informáticos del Cuerpo Nacional de Policía. Mercè Molist (1998)

- ↑ Mave, en conversación privada

- ↑ Mave, en conversación privada

- ↑ Lester, en conversación privada

- ↑ Mave, en conversación privada

- ↑ Mave, mensaje privado a KHK

- ↑ Se busca Ciberdelincuente. Rosa Infante. "El Mundo" (01-03-98)

- ↑ Primer caso contra "ciberintrusos". Olalla Cernuda. Diario del Navegante. "El Mundo" (13-05-99)

- ↑ Se busca Ciberdelincuente. Rosa Infante. "El Mundo" (01-03-98)

- ↑ Hackers. Emilio del Peso Navarro. IEE Informáticos Europeos Expertos. Revista "En Línea" n.16 (11-97)

- ↑ "Los hackers son un poco autistas". Entrevista con el teniente Anselmo del Moral, jefe del Grupo de Delitos Informáticos de la Guardia Civil. Olalla Cernuda. Diario del Navegante. "El Mundo" (06-11-98)

- ↑ Primer caso contra "ciberintrusos". Olalla Cernuda. Diario del Navegante. "El Mundo" (13-05-99)

- ↑ Apuntes del sumario. Mercè Molist

- ↑ Apuntes del sumario. Mercè Molist

- ↑ Primer caso contra "ciberintrusos". Olalla Cernuda. Diario del Navegante. "El Mundo" (13-05-99)

- ↑ El fiscal pide el indulto para los presuntos 'hackers' de Tarragona. Mercè Molist (10/05/00)

- ↑ El fiscal pide el indulto para los presuntos 'hackers' de Tarragona. Mercè Molist (10/05/00)

- ↑ El fiscal pide el indulto para los presuntos 'hackers' de Tarragona. Mercè Molist (10/05/00)

- ↑ Condenado a tres años de prisión por copiar la base de datos de su empresa. Mercè Molist (04/12/02)

- ↑ Condenado a tres años de prisión por copiar la base de datos de su empresa. Mercè Molist (04/12/02)

- ↑ Apuntes del sumario. Mercè Molist

- ↑ La seguridad informática entra en juego. Mercè Molist para "Ciberpaís" (20-02-00)

- ↑ Los incidentes de seguridad se doblan en un año. Mercè Molist para "Ciberpaís" (16-01-01)

- ↑ Los ataques informáticos subieron moderadamente el año pasado. Mercè Molist para "Ciberpaís" (09-01-03)

- ↑ Hackerz. Mercè Molist para el suplemento "Vang" de "La Vanguardia"

- ↑ La hora de los hackers. Carlos Sánchez Almeida (27-04-10)

- ↑ Hacking al Ministerio del Interior: archivo por no constituir delito. Almeida Abogados Asociados (29-01-02)

- ↑ El caso del presunto hacker de Interior se desinfla. Mercè Molist para Ciberpaís(1999)

- ↑ El caso del presunto hacker de Interior se desinfla. Mercè Molist para Ciberpaís (1999)

- ↑ El caso del presunto hacker de Interior se desinfla. Mercè Molist para Ciberpaís (1999)

- ↑ El caso del presunto hacker de Interior se desinfla. Mercè Molist para Ciberpaís (1999)

- ↑ Hacking al Ministerio del Interior: archivo por no constituir delito. Almeida Abogados Asociados (29-01-02)

- ↑ Hacking al Ministerio del Interior: archivo por no constituir delito. Almeida Abogados Asociados (29-01-02)

- ↑ Un juez archiva el caso del 'hacker' de Interior y afirma que acceder a una 'web' no es delito. "El País". Ciberpaís (16/05/02)

- ↑ Hacking al Ministerio del Interior: archivo por no constituir delito. Almeida Abogados Asociados (29-01-02)

- ↑ Carlos Sánchez Almeida, en conversación privada

- ↑ Absuelven al supuesto ‘hacker etarra’ de Murcia. @Euskadi (17/05/02)

- ↑ Detienen a un joven de Murcia, acusado de robar ficheros en un ordenador del Ministerio del Interior, por Internet. Mercè Molist (1999)

- ↑ Un juez archiva el caso del 'hacker' de Interior y afirma que acceder a una 'web' no es delito. "El País". Ciberpaís (16/05/02)

- ↑ Operación "Millenium": las dos caras de la moneda. Bernardo Quintero. Hispasec (17/01/00)

- ↑ Detenidos cien internautas de 16 provincias por una estafa informática. Mercè Molist. El País (19/01/00)

- ↑ Operación "Millenium": las dos caras de la moneda. Bernardo Quintero. Hispasec (17/01/00)

- ↑ Líneas 900. Jeck's page (1998)

- ↑ Anónimo

- ↑ Anónimo

- ↑ Operación "Millenium": las dos caras de la moneda. Bernardo Quintero. Hispasec (17/01/00)

- ↑ La Guardia Civil detiene a un centenar de personas por utilización fraudulenta de "números 900". Olalla Cernuda. "El Mundo" (18/01/00)

- ↑ Así terminan las redadas de hackers. HackHispano (05/04/04)

- ↑ Carlos Sanchez Almeida, en conversación privada

- ↑ uCaLu, en conversación privada

- ↑ Carlos Sánchez Almeida, en conversación privada

Enlaces externos

- Diez años "apatrullando" la red. Mercè Molist para "Ciberpaís" (11-05-05).

- Entrevista Chelo Malagón. Mercè Molist para "@rroba" (15-11-05)

- El fin de la inocencia de la inseguridad informática. Mercè Molist para "Cibepaís" (28-01-08)

- Empieza a tomar forma la red de CERTs españoles. Mercè Molist para "Ciberpaís" (25-04-07)

Universitat Rovira i Virgili

- Escasa acogida en la primera reunión de los internautas catalanes. "Computerworld" (06-12-96)

- TINET, la Xarxa Ciutadana de les comarques de Tarragona. Tarraco Wiki.

- Entrevista Chelo Malagón de IRIS-CERT. Mercè Molist para "@rroba" (15-11-05)

- Historia, Sociedad, Tecnología y Crecimiento de la Red. Una aproximación divulgativa a la realidad más desconocida de Internet. Andreu Veà Baró. Tesis Doctoral (12-09-02)

Hacker de Interior

- Detenido el presunto «hacker» de Interior. Diario del Navegante. "El Mundo" (14-07-99).

- Una juez pide apoyo al FBI para investigar un ataque informático contra Interior. "El País" (18-11-98)

- La hora de los hackers. Carlos Sánchez Almeida. Conferencia impartida en el marco del IV Ciclo de Conferencias UPM TASSI 2010 (27-04-10)

Operación Millenium

- Caso Millenium. Delitosinformaticos.com (07/03/05)

- Tercer absuelto del 'Caso Millenium', que causó una gran redada en el año 2000. "El Mundo" (01/03/05)

- Caso Millenium: ¿nuestro "Hacker Crackdown"?. Kriptópolis.

- Caso Millenium (1): no concurre prueba concreta del proceso de defraudación. Almeida Abogados Asociados (14-02-05)

- Caso Millenium (2): la titularidad de una línea no presupone autoría delictiva. Almeida Abogados Asociados (30-03-04)

- Caso Millenium (3): absolución por presunto phreaking. Almeida Abogados Asociados (30-10-03)